L’amministratore di sistema canadese Daniel Milisic ha scoperto che il firmware del set-top box Android T95 che aveva acquistato su Amazon era stato infettato da un malware fin dall’inizio.

Il malware è stato trovato nel firmware del set-top box T95 con il processore AllWinner H616, venduto su Amazon, AliExpress e altri importanti mercati in diversi paesi.

Tali console attraversano un percorso completamente oscuro dalla produzione in Cina agli scaffali dei negozi virtuali. In molti casi, i dispositivi vengono venduti con marchi e nomi diversi e semplicemente non vi è alcuna chiara indicazione della loro origine.

Inoltre, poiché tali dispositivi di solito passano attraverso molte mani, fornitori e rivenditori hanno molte opzioni per caricare ROM personalizzate su di essi, comprese quelle potenzialmente dannose.

Il ricercatore afferma che il dispositivo T95 che ha studiato utilizzava una ROM basata su Android 10 firmata con chiavi di test e ADB (Android Debug Bridge) aperta su Ethernet e Wi-Fi. Questa configurazione può già essere allarmante, poiché ADB può essere utilizzato per connettersi ai dispositivi, avere accesso illimitato al file system, eseguire comandi, installare software, modificare dati e controllare da remoto il dispositivo.

Ma poiché la maggior parte dei dispositivi consumer è protetta da un firewall, è improbabile che gli aggressori siano in grado di connettersi da remoto tramite ADB.

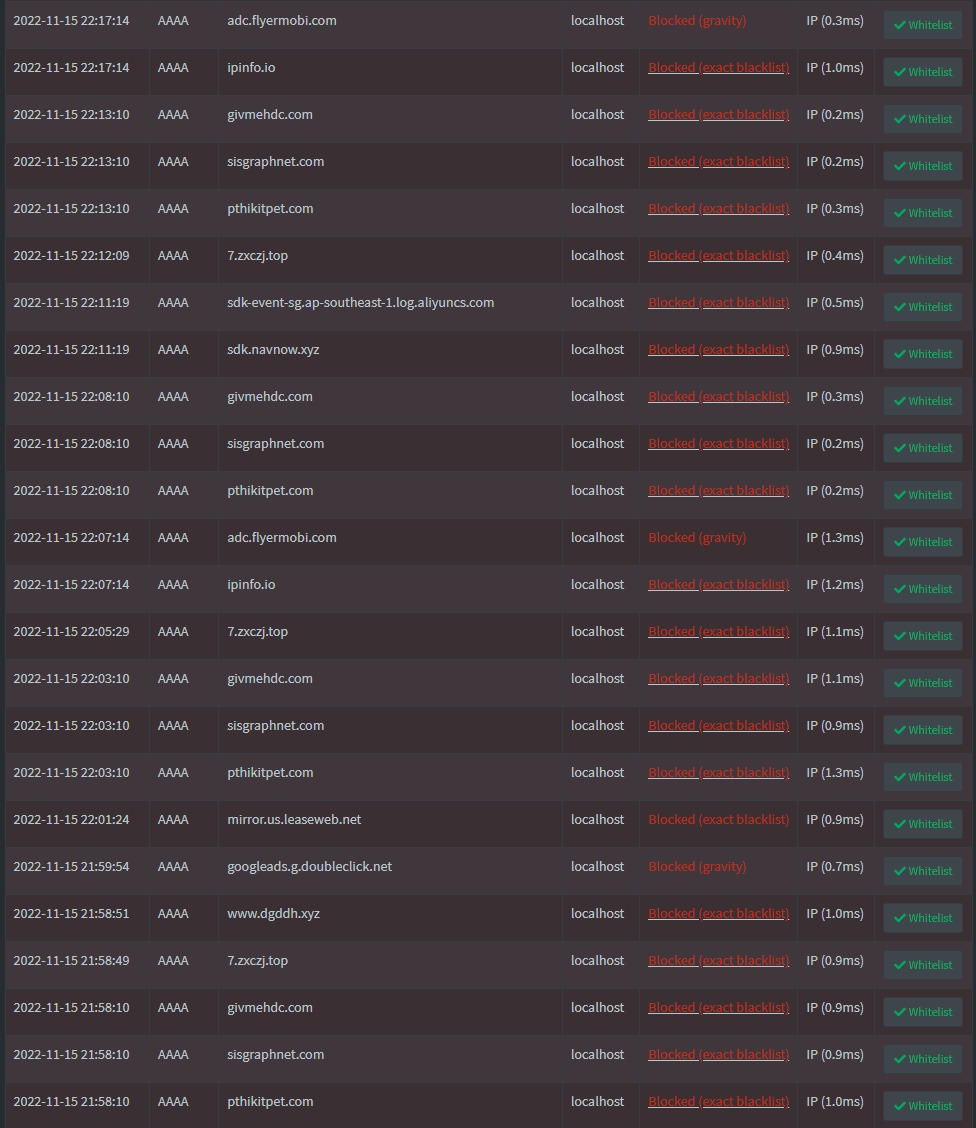

Milisic scrive di aver originariamente acquistato il dispositivo per eseguire Pi-hole DNS-sinkhole su di esso, che protegge i dispositivi da contenuti inappropriati, pubblicità e siti dannosi senza installare software aggiuntivo. Tuttavia, dopo aver analizzato le query DNS in Pi-hole, il ricercatore ha notato che il dispositivo stava tentando di connettersi a diversi indirizzi IP associati a malware attivo.

Milisic ritiene che il malware installato sul dispositivo sia un sofisticato malware Android CopyCat, scoperto per la prima volta dagli esperti di Check Point nel 2017.

Anche allora, gli analisti ritenevano che il malware avesse infettato più di 14 milioni di dispositivi in tutto il mondo, ottenuto l’accesso root a 8 milioni di essi e in soli due mesi avesse portato ai suoi autori circa 1,5 milioni di dollari.

Si è scoperto che il malware stava cercando di ottenere payload aggiuntivi da ycxrl[.]com, cbphe[.]com e cbpheback[.]com. Poiché la creazione di un firmware pulito per sostituire il malware si è rivelata difficile, Milishic ha deciso di modificare il DNS C&C per instradare le richieste attraverso il server Web Pi-hole e bloccarle.

Il ricercatore scrive di non sapere se molte console Android di questo modello su Amazon siano infettate da malware, né sa esattamente come sia successo, ma raccomanda a tutti gli utenti di T95 di seguire due semplici passaggi per pulire accuratamente il proprio dispositivo e neutralizzare i malware:

Dato che tali dispositivi sono molto economici, il ricercatore osserva che potrebbe essere più ragionevole smettere del tutto di usarli.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…