Un team di ricercatori ha sviluppato un semplice strumento hardware che sfida i principi fondamentali del trusted computing nei moderni ambienti cloud.

Utilizzando un dispositivo dal costo inferiore a 50 dollari, sono stati in grado di aggirare le protezioni hardware di Intel Scalable SGX e AMD SEV-SNP, che abilitano i Trusted Execution Environment (TEE).

Queste tecnologie sono alla base del confidential computing utilizzato dai principali provider cloud e proteggono i dati in memoria da attacchi privilegiati e accessi fisici, inclusi riavvii a freddo e intercettazioni del bus di memoria.

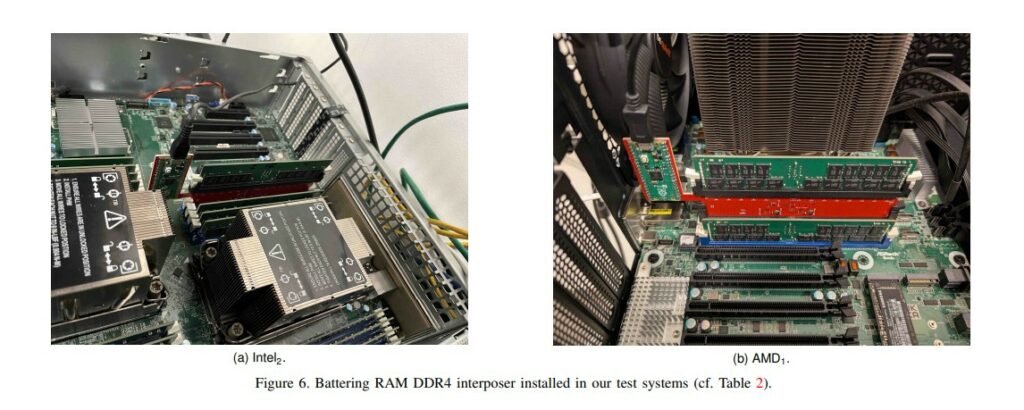

Il dispositivo sviluppato è un interposer DDR4 che viene inserito tra il processore e la memory stick. Manipola le linee di indirizzo e crea alias di memoria dinamici non rilevabili dagli strumenti di sicurezza integrati. A differenza degli attacchi statici basati sulla modifica dei chip SPD, che Intel e AMD hanno già affrontato nel loro nuovo firmware, la natura dinamica dell’interposer gli consente di bypassare i controlli all’avvio e di operare in tempo reale. Questo trasforma costosi attacchi che coinvolgono hardware dal costo di centinaia di migliaia di dollari in un metodo accessibile che richiede investimenti minimi e competenze ingegneristiche di base .

Utilizzando i sistemi Intel Scalable SGX, gli scienziati hanno dimostrato per la prima volta che l’utilizzo di una singola chiave per l’intero intervallo di memoria consente di leggere e scrivere dati arbitrari all’interno di enclave protette. Hanno anche estratto sperimentalmente la chiave di sicurezza della piattaforma alla base del meccanismo di attestazione remota. Ciò compromette completamente la credibilità del sistema: un aggressore può generare attestazioni false senza accedere all’hardware effettivo. Ciò compromette il meccanismo di verifica dell’integrità fondamentale nei servizi cloud.

Nel caso di AMD SEV-SNP, i ricercatori hanno dimostrato un bypass dei nuovi meccanismi ALIAS_CHECK progettati per proteggere dagli attacchi di tipo BadRAM. Il loro metodo ha permesso loro di riprodurre scenari precedentemente considerati sicuri, tra cui la sostituzione di blocchi di testo cifrato e la riproduzione. L’attacco consente di creare macchine virtuali fittizie che superano la verifica remota come legittime, distruggendo di fatto il sistema di fiducia nell’ecosistema SEV .

Il dispositivo è realizzato utilizzando componenti facilmente reperibili: un circuito stampato, un microcontrollore Raspberry Pi Pico 2 e una coppia di interruttori analogici. L’intero progetto è costato meno di 50 dollari, il che lo rende di gran lunga più economico degli analizzatori DDR4 professionali. Inoltre, gli attacchi sono deterministici e rapidi, senza la necessità di apparecchiature costose o condizioni complesse.

Lo studio ha dimostrato che anche le piattaforme aggiornate con firmware Intel e AMD sono vulnerabili a semplici attacchi fisici se un avversario ha accesso temporaneo al server. Potrebbe trattarsi di un dipendente di un provider cloud , di un agente della supply chain o persino delle forze dell’ordine con accesso alle apparecchiature. Gli autori sottolineano che tali minacce non possono essere ignorate, poiché la crittografia della memoria basata su hardware è stata introdotta proprio per prevenirle.

I ricercatori hanno divulgato i dettagli a Intel nel gennaio 2025 e ad AMD a febbraio. Entrambe le aziende hanno riconosciuto la vulnerabilità, ma hanno dichiarato che gli attacchi fisici andavano oltre i loro modelli di minaccia. Arm, dopo aver ricevuto notifica della potenziale applicabilità del metodo all’architettura CCA, ha anche affermato che l’accesso fisico non era coperto dalle garanzie delle sue soluzioni. Dopo la fine dell’embargo, il progetto, inclusi il codice sorgente e il firmware per l’interposer, è stato pubblicato pubblicamente su GitHub.

Gli autori sottolineano che la transizione verso TEE scalabili è stata accompagnata da un indebolimento delle garanzie crittografiche a vantaggio delle prestazioni e del supporto completo della memoria. Questa soluzione, precedentemente considerata sicura, si è rivelata vulnerabile ad attacchi hardware a basso costo. La sicurezza futura può essere rafforzata solo tornando a metodi crittografici più potenti o passando alla memoria integrata, dove l’accesso fisico al bus è impossibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…