Come abbiamo riportato nella giornata di ieri, l’operazione ransomware as a service Conti è stata chiusa, ed infatti da due giorni il loro data leak site (DLS) è offline e non più raggiungibile dalla rete onion.

Nel mentre, Group-IB ha esaminato una delle sue campagne più veloci e di maggior successo del gruppo di ransomware di lingua russa Conti, “ARMattack“. In poco più di un mese, gli aggressori sono riusciti a compromettere più di 40 aziende in tutto il mondo e l’attacco più veloce ha richiesto solo 3 giorni.

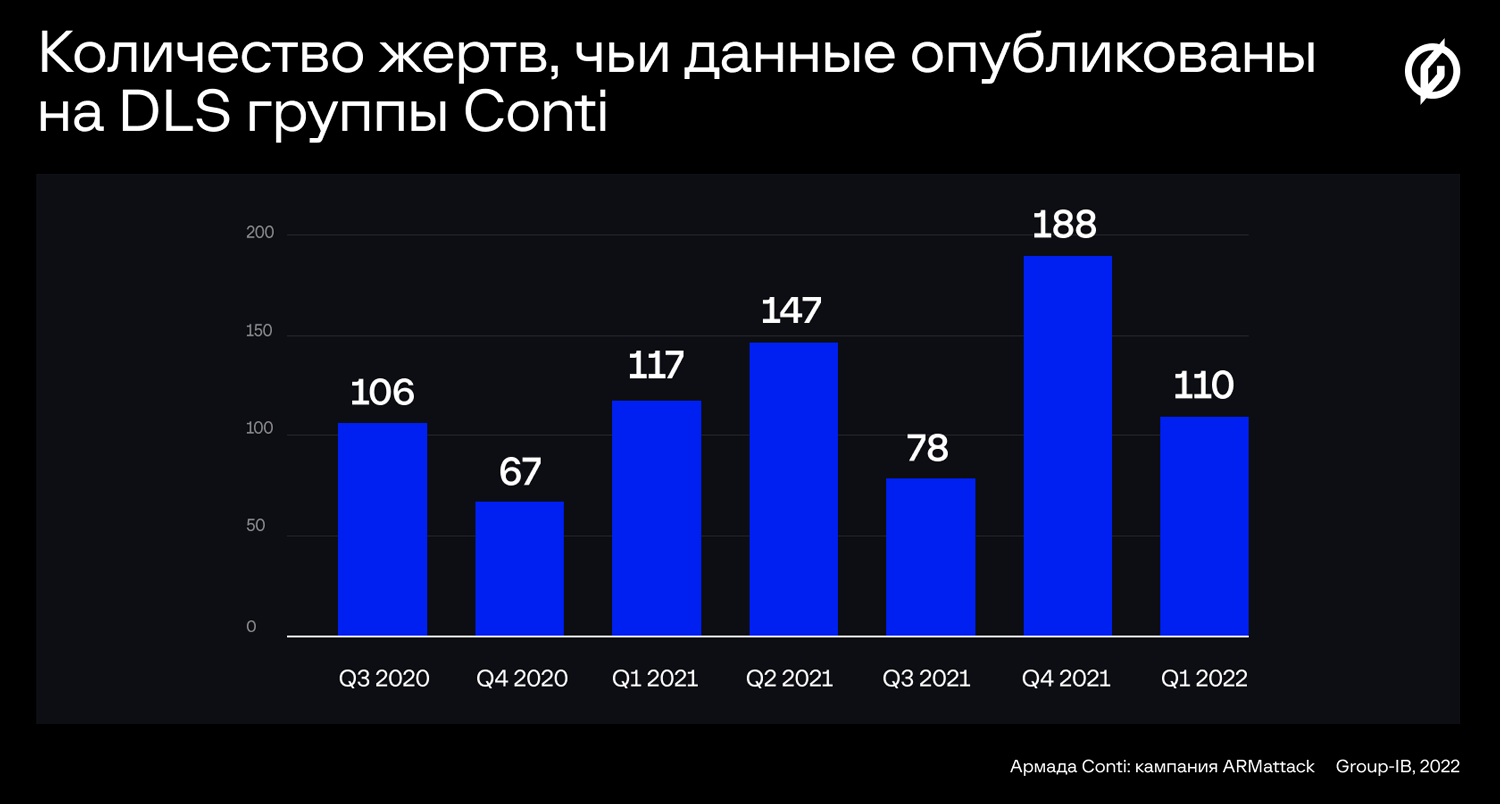

In totale, dall’inizio del 2022, Conti ha pubblicato dati su 156 aziende attaccate e l’elenco delle vittime in generale comprende oltre 850 organizzazioni di vari settori, dipartimenti governativi e persino l’intero stato.

In un rapporto di Group-IB, i ricercatori citano gli hacker Conti di lingua russa come uno dei gruppi di crittografia ransomware di maggior successo. La prima menzione di Conti è apparsa nel febbraio 2020, quando gli esperti hanno scoperto per la prima volta file dannosi con estensione .conti. Tuttavia, le versioni di prova di questo malware risalgono a novembre 2019.

Da luglio 2020 Conti ha iniziato a utilizzare attivamente la tecnica della doppia estorsione, oltre all’estorsione per la decrittazione dei dati, èpubblicando informazioni sul proprio DLS (Data Leak Site). Un sito che serve alla gang per pubblicazione i dati esfiltrati dalle infrastrutture IT delle aziende che si sono rifiutate di pagare il riscatto.

A partire dal 2020, il gruppo, insieme a Maze ed Egregor, è stato tra i primi tre in termini di numero di società crittografate: nel 2020 Conti ha pubblicato sul proprio sito web i dati su 173 vittime.

Alla fine del 2021, Conti è diventato famoso come uno dei gruppi ransomware più grandi e aggressivi e si è imposto come numero di vittime, pubblicando i dati di 530 aziende attaccate.

Nei primi quattro mesi del 2022 il gruppo non ha rallentato: da inizio anno nell’elenco delle vittime di ransomware sono state 156 le aziende in più, per un totale di 859 in due anni (compreso aprile 2022).

I primi 5 settori più frequentemente presi di mira da Conti sono

Una volta nell’infrastruttura di un’azienda, gli aggressori rubano i documenti (il più delle volte per determinare con quale organizzazione hanno a che fare) e cercano file contenenti password sia in forma chiara che crittografata.

Infine, dopo aver ottenuto tutti i diritti necessari e l’accesso a tutti i dispositivi di interesse, gli hacker avviano il payload del ransomware su tutti i dispositivi.

Conti e i loro partner attaccano non solo spesso, ma anche rapidamente.

Gli esperti di Group-IB hanno analizzato una delle sue campagne più fulminee e produttive, che hanno chiamato ARMattack.

È durato poco più di un mese, dal 17 novembre 2021 al 20 dicembre 2021, ma si è rivelato estremamente efficace: gli aggressori sono riusciti a compromettere più di 40 organizzazioni in tutto il mondo.

La maggior parte di loro si trovava negli Stati Uniti (37%), ma la campagna è stata intensa anche in Europa, lasciando vittime in Germania (3%), Svizzera (2%), Paesi Bassi, Spagna, Francia, Repubblica Ceca, Svezia, Danimarca (1% ciascuno).

L’attacco più rapido è stato compiuto dal gruppo in soli tre giorni: esattamente quel tempo è passato dalla penetrazione di Conti nel sistema alla sua crittografia. Allo stesso tempo, Group-IB scrive che, in media, gli estorsionisti lavorano 14 ore al giorno, 7 giorni alla settimana.

La geografia degli attacchi di Conti, in generale, è piuttosto ampia e non include la Russia.

Gli Stati Uniti hanno il maggior numero di attacchi (58,4%), seguiti da Canada (7%), Inghilterra (6,6%), seguiti da Germania (5,8%), Francia (3,9%) e Italia (3,1%).

Conti non attacca la Russia, non solo perché aderisce a quella semplice regola tacita della criminalità informatica della Federazione Russa, ma anche dichiarando apertamente di essere “patrioti”. Per questo motivo, alla fine di febbraio, si è verificato anche un “conflitto interno” nel gruppo: uno degli estorsionisti ha “fatto trapelare” la corrispondenza interna, i dati sui server degli aggressori, un elenco delle loro vittime, nonché i portafogli Bitcoin che memorizzato più di 65.000 BTC in totale.

Dalla fuga di notizie si è saputo che Conti ha seri problemi finanziari, il “boss” del gruppo tace, ma i suoi membri sono determinati a riprendere il progetto in 2-3 mesi.

Nonostante questa “pugnalata alla schiena” e la maggiore attenzione da parte delle forze dell’ordine, l’appetito di Conti è solo cresciuto: gli hacker hanno attaccato non solo le grandi aziende internazionali, ma interi stati.

La “guerra informatica” di Conti contro il Costa Rica ad aprile ha portato all’introduzione di uno stato di emergenza nel Paese: questo è il primo precedente di questa portata.

Secondo Group-IB, Conti ha interagito abbastanza da vicino con altri operatori di ransomware.

Ad esempio, con Ryuk, Maze (hanno persino preso lo strumento per i test, decodificato e migliorato significativamente il proprio ransomware), Netwalker e, ovviamente, Lockbit.

Inoltre, durante lo studio della campagna ARMattack, gli esperti hanno trovato nell’arsenale degli aggressori non solo gli strumenti Windows precedentemente descritti, ma anche i sistemi di cifratura per Linux Conti e Hive.

Allo stesso tempo, il gruppo si impegna a sviluppare strumenti unici in modo che il confronto del proprio codice con altri, non porti all’identificazione di schemi comuni. Come una startup IT legale, Conti ha i propri dipartimenti HR, R&D, OSINT, team leader, pagava regolarmente gli stipendi, forniva motivazione e ferie.

Inoltre, una delle caratteristiche di Conti era l’uso di nuove vulnerabilità che consentono di ottenere l’accesso iniziale alle reti. Quindi Conti è stato visto eseguire i recenti CVE-2021-44228, CVE-2021-45046 e CVE-2021-45105 nel modulo log4j. Meno di una settimana dopo, Conti ha sfruttato queste vulnerabilità per attaccare vCenter. Inoltre, Conti dispone di specialisti con esperienza nella ricerca di vulnerabilità di 0 day.

Si noti che nel rapporto Group-IB è possibile trovare indicatori di compromissione e informazioni sulle attuali tecniche, tattiche e strumenti Conti, scomposti nella matrice MITRE ATT & CK.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…