L’inganno è un ingrediente fondamentale nelle truffe online, negli attacchi informatici e in tutte quelle cose dove si vuole colpire un sistema o un individuo facendogli credere cose differenti rispetto alla realtà.

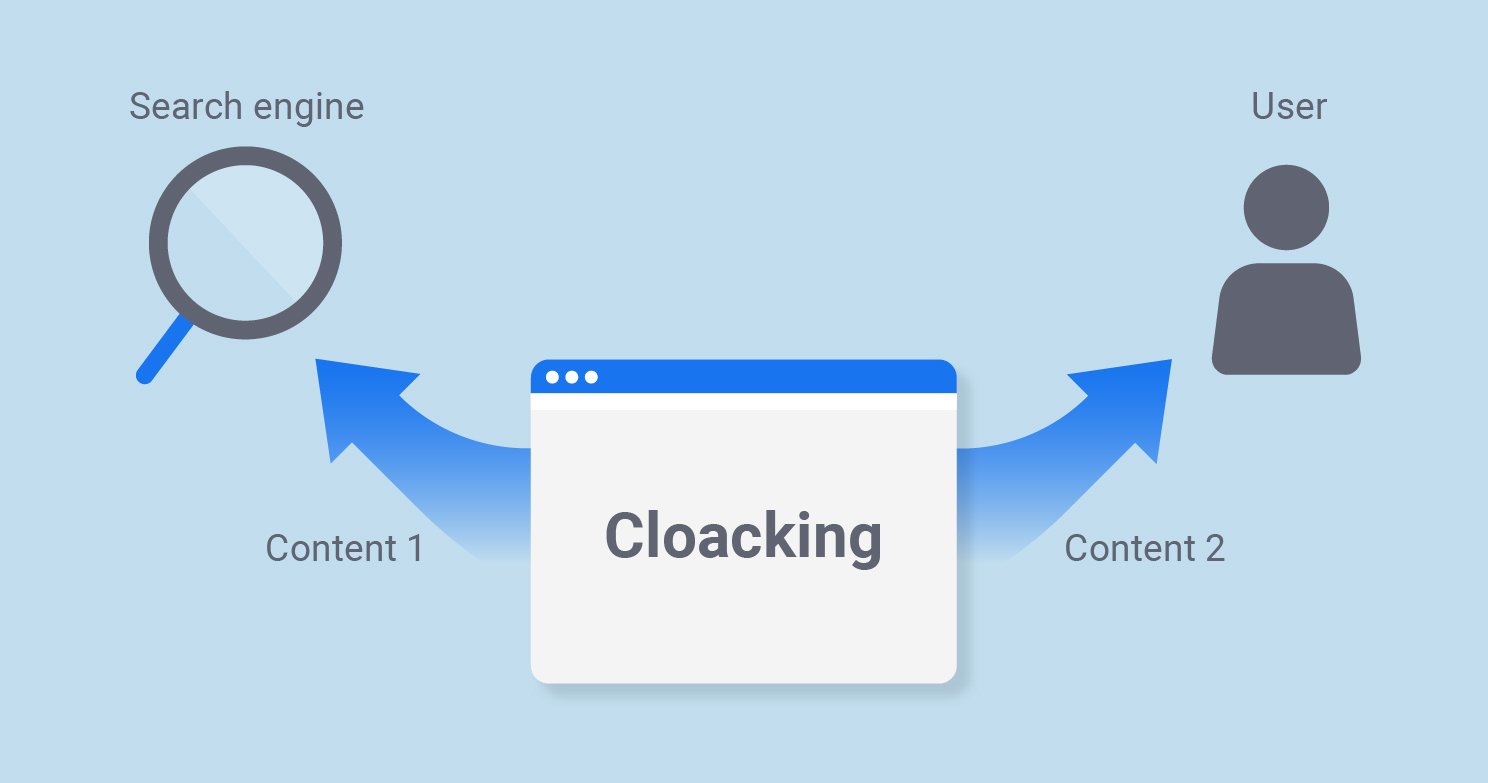

Non è da meno il Cloacking, tecnica tramite la quale una pagina web mostra contenuti diversi a seconda che un visitatore del sito sia un bot di un motore di ricerca, oppure un normale utente umano.

Molto tempo fa bastava aggiungere parole chiave più volte su una pagina, oppure parole ricorrenti anche se non pertinenti rispetto al sito web, per indurre il motore di ricerca a posizionare meglio la pagina. Questo fenomeno si chiamava ” spamming con parole chiave “.

Tuttavia, la pagina sembrava inaffidabile e i visitatori erano poco inclini a tutto questo e quindi si ritiravano piuttosto che fare clic su un link e far guadagnare al proprietario quei pochi centesimi per la commissione.

Dopo anni siamo arrivati a quella che possiamo chiamare l’arte del cloacking (in inglese “occultamento”), che significa far indicizzare ad un motore di ricerca un testo che è diverso rispetto a quello visualizzabile dagli utenti.

Questo tecnica può essere utilizzata per indicizzare contenuti leciti o illeciti, ma all’interno, i criminali informatici utilizzano il cloaking per indirizzare siti web che al loro interno cela reindirizzamenti ad altri siti web dannosi, oppure siti fake o malware.

Google vieta il Cloaking, come riportato all’interno delle sue linee guida, etichettando il cloaking come “Pratica illecita” e oggetto di penalizzazione.

Questo banalmente perchè Google, guadagna più dell’85% attraverso gli introiti pubblicitari derivanti dalla sua rete e questi guadagni sono immensi considerando che i click su AdWords sono appena il 7%.

Esistono differenti tipologie di tecniche.

Come abbiamo visto, questa pratica è “Borderline”, in quanto esistono anche diverse applicazioni lecite. Ovviamente l’abuso di questa tecnica per fini dubbi, possono portare i motori di ricerca ad eliminare parti o interi siti web.

Fonti

https://it.wikipedia.org/wiki/Cloaking

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…