Il gruppo di criminali informatici RansomedVC, tornato sulla scena nel 2025, ha pubblicando sul suo sito web ufficiale una fuga di notizie di corrispondenza interna del gruppo di hacker Medusa, uno dei più noti gruppi di ransomware al mondo. La pubblicazione è stata programmata in concomitanza con il lancio di un nuovo Data Leak Site (DLS) che ha coinvolto due vittime, una statunitense e una brasiliana. Si è trattato della prima azione di alto profilo da quando RansomedVC è tornato sulla scena informatica.

RansomedVC si è concentrato sulla divulgazione delle chat di Medusa risalenti all’11 dicembre 2022 e al marzo 2023. La corrispondenza suggerisce che il gruppo utilizzava un account chiamato MediaTeam per promuovere le proprie attività su Telegram e YouTube.

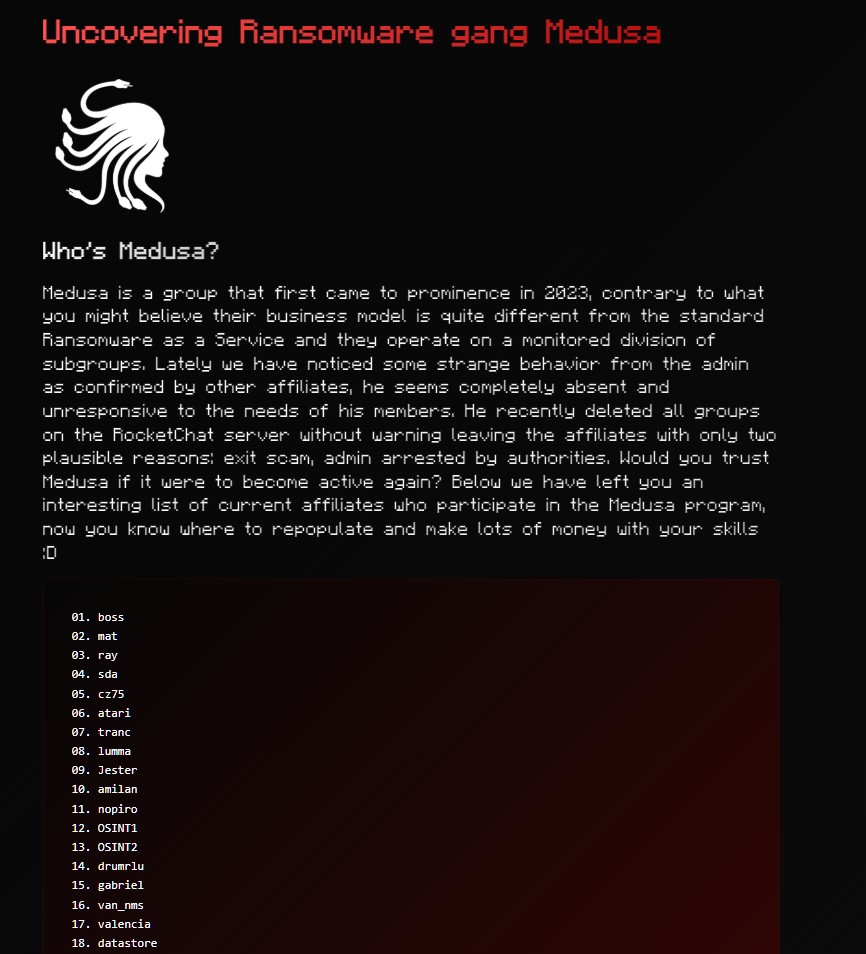

Medusa è un gruppo che ha raggiunto la notorietà nel 2023. Contrariamente a quanto si potrebbe pensare, il loro modello di business è molto diverso dal classico Ransomware as a Service e operano su una divisione monitorata di sottogruppi. Ultimamente abbiamo notato uno strano comportamento da parte dell’amministratore, come confermato da altri affiliati: sembra completamente assente e insensibile alle esigenze dei suoi membri. Ha recentemente eliminato tutti i gruppi sul server di RocketChat senza preavviso, lasciando agli affiliati solo due plausibili motivi: exit scam o arresto dell’amministratore da parte delle autorità. Vi fidereste di Medusa se tornasse attivo? Di seguito vi abbiamo lasciato un interessante elenco di affiliati che partecipano al programma Medusa, ora sapete dove ripopolare il gruppo e guadagnare un sacco di soldi con le vostre competenze 😀

Per accedere ai sistemi, erano necessari degli hash dump e Medusa preferiva il servizio put.io con un piano da 10 TB e Mega Pro 2 come storage cloud. Le informazioni sulle versioni software delle vittime sono state raccolte dalla documentazione ufficiale delle aziende. L’utility GMER è stata utilizzata per gestire i rootkit, mentre gli strumenti Volatility e LSADump sono stati utilizzati per estrarre le password. Tra gli obiettivi menzionati figuravano Green Cloud e StoreOnce.

Annuncio di fuga di notizie su Medusa su RansomedVC

Sono stati utilizzati exploit specifici su sistemi vulnerabili, tra cui CVE-2022-26134 , una vulnerabilità critica in Atlassian Confluence. Sono stati inoltre discussi la vulnerabilità ProxyNotShell , che colpisce Outlook Web App, e i problemi di bypass antivirus in Windows Defender.

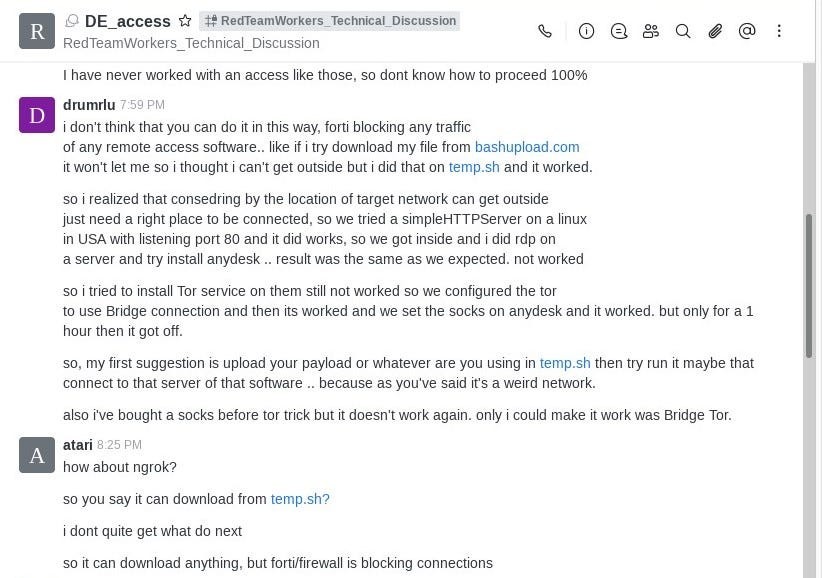

Tra i membri di Medusa menzionati ci sono circa 20 nickname affiliati. Tra questi c’è “drumrlu”, ampiamente conosciuto sui forum underground come Initial Access broker (IaB). In precedenza, aveva fornito accesso al gruppo Thanos. In uno degli episodi, si lamenta del fatto che il firewall Fortinet bloccasse tutto il traffico e descrive come ha aggirato il problema installando Anydesk tramite TOR e configurando un proxy per il controllo remoto: la sessione è durata un’ora.

La chat rivela anche conflitti interni: quando uno dei partecipanti, Ray, ha chiesto a drumrlu uno script, questi ha rifiutato, temendo di “bruciare” il metodo, ma ha espresso il suo supporto. Anche la traccia linguistica è caratteristica: il partecipante Jester scriveva costantemente in russo. Atari ha mostrato interesse nell’aggirare Windows Defender e nopiro ha confermato di aver sfruttato la suddetta vulnerabilità di Confluence. Si ritiene che il datastore del partecipante fosse in precedenza membro di Makop, un altro noto gruppo ransomware .

Il presunto leader di Medusa, nascosto sotto il soprannome di “boss”, propose di inviare messaggi sull’attacco hacker a tutti i dipendenti delle aziende e ai giornalisti, sperando in questo modo di attirare l’attenzione del pubblico. Si discusse anche di formazione su YouTube: i video sulla disattivazione delle protezioni di Windows erano molto richiesti.

La pubblicazione delle chat ha coinciso con la creazione di una nuova versione del sito di RansomedVC l’8 luglio 2025. Ciò suggerisce che la fuga di notizie fosse stata pianificata in anticipo e mirasse ad aumentare l’interesse per il gruppo testando la reazione alle prime due vittime. In questo modo, RansomedVC sta cercando di affermarsi come un attore di rilievo nell’ecosistema dei ransomware, cercando al contempo di minare la reputazione dei suoi concorrenti.

Di particolare interesse è stata la corrispondenza in cui Ray ha condiviso uno script volto ad attivare la Modalità provvisoria in Windows per disabilitare i meccanismi di protezione. Lo script crea un servizio, lo registra nel registro e commuta il sistema in Modalità provvisoria con un successivo riavvio. Tuttavia, errori di sintassi e presupposti relativi al funzionamento della rete in Modalità provvisoria si sono rivelati un fallimento per gli hacker: la rete non funziona in questa modalità di default e, senza ulteriori accorgimenti, l’accesso remoto viene perso. Inoltre, alcuni parametri erano scritti in modo errato, il che rendeva instabile l’avvio del servizio.

Le chat mostrano che Medusa si sta concentrando sui prodotti Fortinet: sia le chat che gli eventi del 2024 menzionano tentativi di sfruttare le SQL injection in questi sistemi. Tutte le attività indicano un focus sugli Stati Uniti, il Paese più spesso menzionato tra gli obiettivi.

RansomedVC sottolinea di aver avuto accesso a questi dati grazie a “insider“. Considerando l’arco temporale della corrispondenza e il ritorno del gruppo stesso, non si può escludere che uno dei membri di RansomedVC abbia collaborato con Medusa in passato. Ciò potrebbe anche indicare un conflitto interno o un tentativo di destabilizzare un concorrente attraverso una fuga di notizie deliberata.

La struttura stessa del mondo della criminalità informatica sta diventando più aggressiva e competitiva: i gruppi si contendono partner affiliati, massimizzano il numero delle vittime, offrono supporto personalizzato durante le negoziazioni, si dedicano al rebranding, lottano per la reputazione e lo spazio informativo. La fuga di notizie di Medusa si sta inserendo in questa lotta e RansomedVC la sta sfruttando per tornare in gioco.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…