Gli specialisti di Lookout hanno scoperto un nuovo kit di phishing, CryptoChameleon, che imita le pagine di login di noti servizi di criptovaluta. La minaccia prende di mira principalmente i dispositivi mobili e ha già colpito molti utenti.

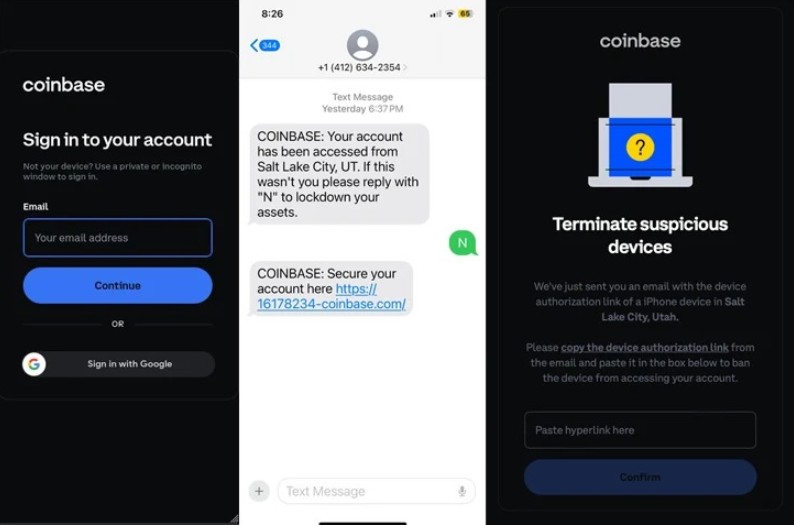

I ricercatori affermano che CryptoChameleon consente agli aggressori di creare copie di pagine Single Sign-On (SSO) e quindi utilizzare e-mail, SMS e phishing vocale per indurre le vittime a condividere accessi, password, URL di reimpostazione password e persino foto dei loro ID.

Cybersecurity Awareness efficace? Scopri BETTI RHC! Sei un'azienda innovativa, che crede nella diffusione di concetti attraverso metodi "non convenzionali"? Red hot cyber ha sviluppato da diversi anni una Graphic Novel (giunta al sesto episodio), l'unica nel suo genere nel mondo, che consente di formare i dipendenti sulla sicurezza informatica attraverso la lettura di un fumetto. Contattaci tramite WhatsApp al numero 375 593 1011 per saperne di più e richiedere informazioni oppure alla casella di posta graphicnovel@redhotcyber.com

Se ti piacciono le novità e gli articoli riportati su di Red Hot Cyber, iscriviti immediatamente alla newsletter settimanale per non perdere nessun articolo. La newsletter generalmente viene inviata ai nostri lettori ad inizio settimana, indicativamente di lunedì. |

I phisher hanno già preso di mira i dipendenti della Federal Communications Commission (FCC) degli Stati Uniti, Binance, Coinbase, nonché gli utenti di piattaforme di criptovalute come Binance, Coinbase, Gemini, Kraken, ShakePay, Caleb & Brown e Trezor.

Tuttavia, le pagine di phishing sono progettate in modo tale che la falsa schermata di accesso venga visualizzata solo se la vittima completa un CAPTCHA utilizzando hCaptcha, impedendo agli strumenti automatizzati di rilevare queste risorse.

In alcuni casi tramite telefonate e SMS vengono distribuite pagine di phishing in cui i truffatori si fingono specialisti dell’assistenza e mentono sull’urgente necessità di sicurezza dell’account dopo un presunto hacking.

Dopo che l’utente ha inserito le proprie credenziali, gli viene chiesto di fornire un codice di autenticazione a due fattori (2FA) o di “attendere” mentre le informazioni fornite vengono verificate.

“In questo momento l’aggressore probabilmente tenterà di accedere utilizzando le credenziali ottenute, quindi reindirizzerà la vittima alla pagina appropriata, a seconda delle informazioni aggiuntive richieste dal servizio MFA a cui l’aggressore sta tentando di accedere” riportano i ricercatori di Lookout.

Inoltre, il kit di phishing mira a creare l’illusione di legittimità consentendo all’operatore di modificare in tempo reale la pagina di phishing fornendo le ultime due cifre del vero numero di telefono della vittima e scegliendo se inserire un token di sei o sette cifre.

Di conseguenza, la password monouso (OTP) inserita dall’utente viene intercettata dall’aggressore, che la utilizza per accedere al servizio desiderato utilizzando il token fornito. Nel passaggio successivo, la vittima può essere reindirizzata a qualsiasi pagina scelta dall’aggressore, inclusa una pagina di accesso legittima di Okta o una pagina che visualizza qualche messaggio personalizzato.

Secondo gli esperti di Lookout, il metodo di funzionamento di CryptoChameleon ricorda quello utilizzato dagli hacker del gruppo Scattered Spider, in particolare i truffatori si spacciano anche per Okta e utilizzano domini precedentemente associati a questo gruppo.

“Sebbene gli URL e le pagine false appaiano simili a quelle create dallo Scattered Spider, il kit di phishing ha funzionalità e infrastrutture di controllo molto diverse”, conclude l’azienda. “Questo tipo di comportamento imitativo è comune tra gli hacker, soprattutto quando determinate tattiche e metodi hanno un così grande successo”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.