Ne avevamo discusso di recente, analizzando il caso Paragon in Italia, che ha portato alla sorveglianza di diversi cittadini italiani. Uno scandalo che, come spesso accade, ha sollevato polemiche per poi finire rapidamente nel dimenticatoio.

WhatsApp ha corretto una vulnerabilità zero-day sfruttata per installare lo spyware Graphite di Paragon. Lo Sviluppatore di spyware israeliano Paragon Solutions Ltd. è stata fondata nel 2019. Secondo quanto riportato dai media, nel dicembre 2024 la società è stata acquisita dal gruppo di investimento AE Industrial Partners con sede in Florida.

Supporta Red Hot Cyber

A differenza dei suoi concorrenti (come NSO Group), Paragon afferma di vendere i suoi strumenti di sorveglianza solo alle forze dell’ordine e alle agenzie di intelligence dei paesi democratici che hanno bisogno di rintracciare criminali pericolosi. Il 31 gennaio 2025, dopo aver risolto la vulnerabilità zero-click, i rappresentanti di WhatsApp hanno notificato a circa 90 utenti Android di 20 Paesi (tra cui giornalisti e attivisti italiani) di essere stati vittime di attacchi da parte dello spyware Paragon, progettato per raccogliere dati sensibili e intercettare i loro messaggi privati.

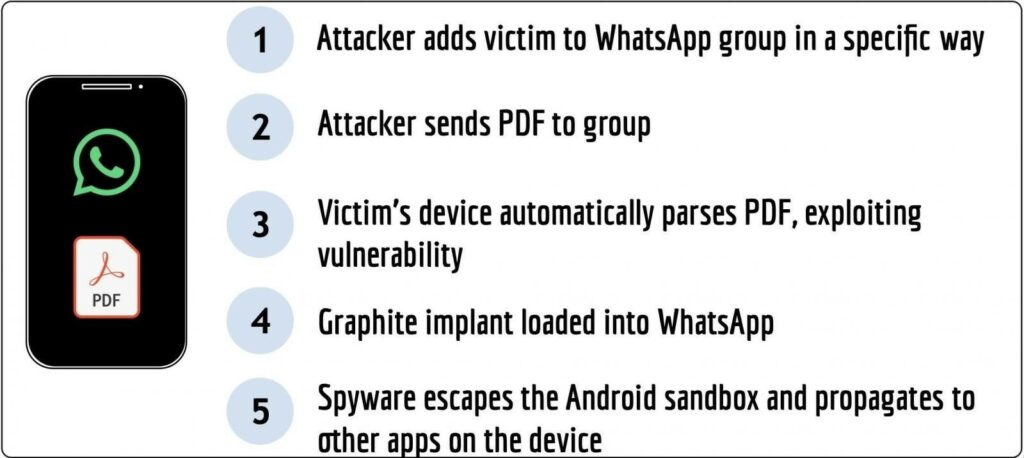

Come hanno ora rivelato gli esperti di Citizen Lab , gli aggressori hanno aggiunto le future vittime ai gruppi WhatsApp e poi hanno inviato loro un file PDF. Il dispositivo della vittima ha elaborato il file dando accesso all’exploit 0-day che ha consentito l’installazione dello spyware Graphite.

Successivamente il malware è fuoriuscito dalla sandbox di Android e ha compromesso altre app sui dispositivi delle vittime. Inoltre, dopo l’installazione, lo spyware forniva ai suoi operatori l’accesso ai messaggi di messaggistica degli utenti. A quanto si dice, lo spyware può essere rilevato sui dispositivi Android con jailbreak tramite un artefatto denominato BIGPRETZEL. È possibile scoprirlo analizzando i registri dei dispositivi hackerati.

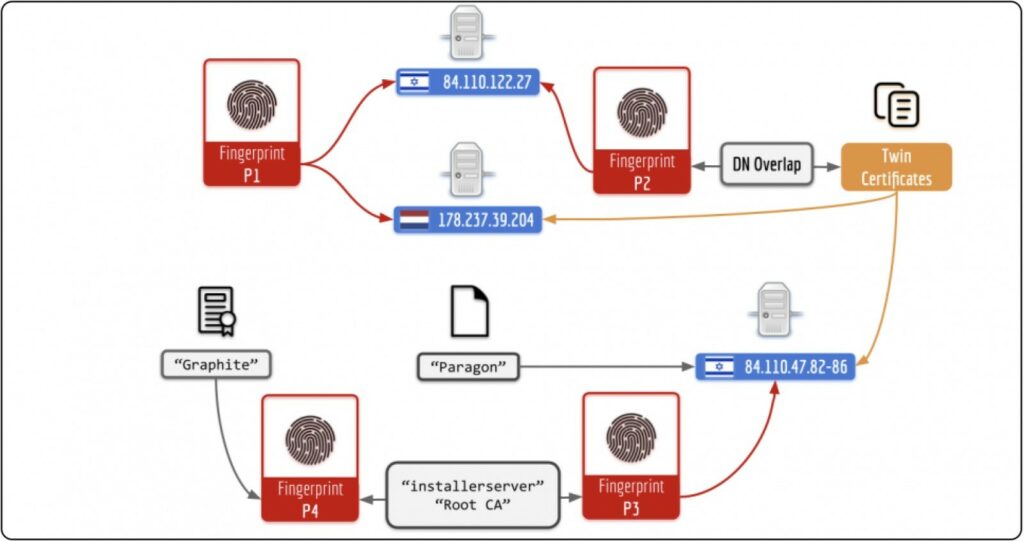

Gli esperti di Citizen Lab hanno mappato l’infrastruttura server utilizzata da Paragon per installare Graphite sui dispositivi delle vittime e hanno trovato possibili collegamenti tra l’azienda e diversi clienti governativi, tra cui Australia, Canada, Cipro, Danimarca, Israele e Singapore. In totale, sono stati in grado di identificare 150 certificati digitali associati a decine di indirizzi IP che, secondo i ricercatori, fanno parte dell’infrastruttura di controllo di Paragon.

“L’infrastruttura includeva server cloud che erano probabilmente stati affittati da Paragon o dai suoi clienti, così come server che potrebbero essere stati ubicati nei locali di Paragon e dei suoi clienti governativi. L’infrastruttura scoperta era collegata a pagine web chiamate “Paragon” che venivano restituite da indirizzi IP in Israele (dove ha sede Paragon), nonché a un certificato TLS contenente il nome dell’organizzazione Graphite. Lo stesso nome è dato allo spyware Paragon. È stato trovato anche un nome comune “installerserver”. Il prodotto spyware concorrente Pegasus usa il termine “Installation Server” per riferirsi ai server progettati per infettare i dispositivi con spyware”, scrivono gli esperti.

Secondo i rappresentanti di WhatsApp, questo vettore di attacco è stato risolto alla fine del 2024 e non ha richiesto patch lato client. L’azienda ha affermato di aver deciso di non assegnare un identificatore CVE alla vulnerabilità dopo “aver esaminato le linee guida CVE pubblicate da MITRE e a causa delle politiche interne dell’azienda”.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.