Secondo gli esperti di Resecurity, i servizi che consentono di creare deepfake hanno iniziato a guadagnare popolarità nel dark web. I deepfake possono essere utilizzati per propaganda politica, disinformazione, truffe e frodi.

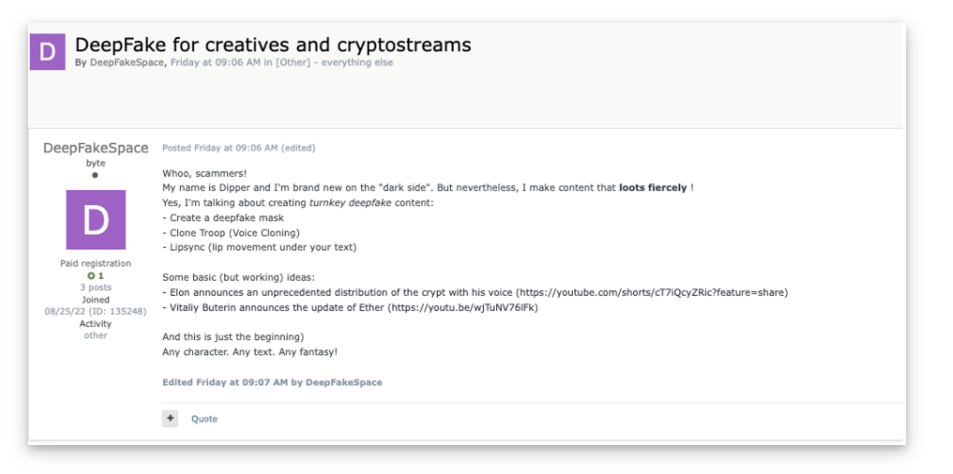

Uno dei servizi underground scoperti di recente si chiama “RealDeepFake” ed è distribuito nei gruppi di Telegram.

Supporta Red Hot Cyber

Con una piccola tassa, gli aggressori possono ottenere un deepfake con un personaggio selezionato, che viene poi sovrapposto a una voce che legge il testo desiderato. Il servizio utilizza le tecnologie VoiceR e Lipsing, modificando la voce in modo che risulti in linea con il personaggio desiderato.

Ad esempio, il servizio offre parodie con Elon Musk, Snoop Dogg, Donald Trump e Dwayne Johnson.

E nelle mani dei truffatori, i deepfake vengono utilizzati per travestirsi da dirigenti senior nelle chat video o durante le telefonate.

Gli esperti di Resecurity suggeriscono che i deepfake verranno utilizzati dagli aggressori per trasmettere informazioni false su criptovalute e ICO.

Inoltre, gli esperti prevedono un aumento degli attacchi ibridi che combinano e-mail di phishing, post sui social media e deepfake di persone con influenza nella comunità delle criptovalute.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.