A partire dal 12 giugno è stato rilevato un aumento del 700% dell’attività informatica, che si è tradotta in un’ondata attacchi DDoS, tentativi di infiltrazioni, furti di dati e distribuzione di malware contro siti web governativi, istituzioni finanziarie, società di telecomunicazioni e infrastrutture critiche: queste operazioni non hanno creato danni permanenti ma data la situazione il rischio di operazioni più efficaci e distruttive rimane elevato ma anche un’intensificazione di operazioni di informazione, tramite possibili botnet sui social media e campagne di disinformazione per minare la fiducia del pubblico nelle istituzioni e amplificare narrazioni destabilizzanti. Resta molto difficile con una guerra dell’informazione in corso in questo momento stabilire quali siano le verità e le bugie e mi scuso da questo momento se non citerò il nome di nessun gruppo coinvolto al momento, pur avendo ben chiara la situazione.

IN BREVE:

L’aumento dell’attività informatica ha avuto un balzo importante soprattutto dopo l’attacco cinetico israeliano che ha preso di mira le infrastrutture nucleari iraniane, soprattutto alcuni attacchi informatici – da ambo le parti – sono visibilmente parte di una strategia più ampia che ha combinato le operazioni nel cyberspazio con attacchi aerei e droni diretti contro obiettivi strategici.

Per difendersi da tali operazioni e contenere i danni sia Iran che Israele hanno adottato misure restrittive come il divieto di uso dei social network soprattutto nelle basi militari, mentre l’Iran ha imposto un blackout dell’80% della rete pubblica, bloccato app come WhatsApp o Instagram – per evitare una probabile geolocalizzazione – e costretto la popolazione all’uso di un’intranet nazionale per proteggere comunicazioni interne e infrastrutture. Whatsapp ha negato le accuse, tuttavia le informazioni raccolte da queste app possono essere utilizzate per mappare reti umane, identificare obiettivi per attacchi aerei o droni, condurre operazioni psicologiche e campagne di disinformazione e “l’invito” alla disinstallazione è una misura preventiva per ridurre le vulnerabilità di intelligence e proteggere la sicurezza nazionale in un contesto di conflitto cibernetico e militare. L’uso di geotagging e metadati da post e immagini sui social d’altronde ha già causato danni tattici, come nel caso dell’attacco di Hamas alla base militare israeliana di Nahal Oz, facilitato da contenuti pubblici di soldati. Va detto infatti che i dati rappresentano un’arma strategica e tecnologie basate su app di uso comune amplificano la capacità di sorveglianza e controllo, con impatti che vanno oltre la privacy individuale: per paesi come l’Iran, affrontare queste minacce richiede misure drastiche di riduzione dell’esposizione.

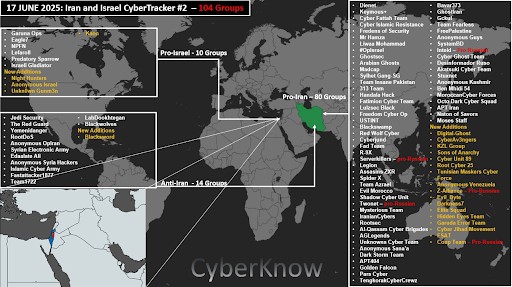

Come nel conflitto russo-ucraino, anche il conflitto israeliano-iraniano non fa che sottolineare che la guerra cinetica si inserisce in una guerra ibrida più ampia. Il cyberspazio è così diventato un fronte strategico primario, con gruppi di hacktivisti, mercenari, APT e gruppi sponsorizzati dallo stato e hacker affiliati ai governi che utilizzano malware sofisticati e creano campagne di disinformazione per danneggiare infrastrutture critiche e influenzare l’opinione pubblica.

Si evidenzia un allineamento sempre più forte nell’underground tra i gruppi: sono coinvolte centinaia di formazioni digitali e i loro attacchi sono sempre più coordinati, che integrano le azioni militari convenzionali con operazioni cyber di grande impatto tra cui attacchi DDoS mirati ai siti web delle stazioni radio israeliane durante gli attacchi missilistici, con l’obiettivo di creare confusione e ostacolare la diffusione degli alert di allarme. Non solo, sono stati anche pubblicati presunti attacchi contro centri di ricerca nucleare e militare, con diffusione di malware per il furto di informazioni. Ogni azione cyber da una parte genera una risposta dall’altra, ma gli attacchi DDoS rimangono il principale vettore di attacco.

Vi sono stati attacchi altamente coordinati come il tentativo di attacco alla banca Sepah in Iran – il sito web appariva offline nella giornata di giovedì 12 ma l’agenzia statale IRNA ha dichiarato che tutte le operazioni bancarie vengono eseguite senza interruzioni – con l’intenzione di colpire la capacità finanziaria che il morale iraniano, parallelamente e attacchi DDoS contro siti governativi israeliani, che hanno bloccato temporaneamente l’accesso a portali istituzionali chiave e creando disagi durante momenti di tensione militare. A ciò si aggiunge l’attacco ai portafogli caldi dell’exchange Nobitex, hub critico nell’ecosistema delle criptovalute iraniano, portando alla sottrazione di oltre 100 milioni di dollari in criptovalute, tra cui Bitcoin, Ethereum, Dogecoin, XRP e Solana. A seguito di ciò la Banca Centrale iraniana ha imposto un coprifuoco operativo per gli exchange di criptovalute domestici, limitandone le attività tra le 10:00 e le 20:00, per facilitare la gestione di eventuali ulteriori attacchi e controllare meglio le transazioni in un momento di alta tensione geopolitica. Ciò rappresenta un ulteriore sviluppo nella guerra ibrida e la trasformazione del cyberspazio in un fronte strategico di alta tensione.

Un altro esempio di concreto allineamento e coordinamento disciplinato tra gruppi hacker nell’ambito del conflitto cibernetico tra Iran e Israele, è stato un Security Advisory diffuso tra le formazioni “OpIsrael”, ovvero istruzioni e misure di protezione dei gruppi per proteggere le infrastrutture digitali e garantire la continuità operativa nel contesto di un probabile coinvolgimento formale degli Stati Uniti nel conflitto.

Infine si segnalano due eventi importanti:

Tutto ciò che abbiamo analizzato sino ad ora, ci racconta di come l’underground digitale si stia strutturando in modo sempre più professionale e strategico, integrando le azioni cyber con gli sviluppi geopolitici sul terreno, fornendo anche ‘raccomandazioni militari’ zero trust in linea con le migliori pratiche relative alla sicurezza informatica in ambienti ad alto rischio contro l’utilizzo di tecniche di intelligence basate su app di uso comune che amplificano la capacità di sorveglianza e controllo e piattaforme con accesso non controllato a geolocalizzazione e metadati rappresentano vulnerabilità critiche, sopratutto anche dopo le dichiarazioni volte ad una destabilizzazione del regime da parte di una rivoluzione popolare.

Rivoluzione che applicando la teoria dei giochi alle parti in gioco e le possibili strategie sembra una mossa razionale da una delle parti in gioco che trasforma un conflitto militare costoso in un gioco interno di un Paese, sul suo fronte domestico, ma dall’altra parte non etica e ingiusta, che violerebbe i principi fondamentali basati sulla sovranità degli Stati e il diritto di non intervento negli affari interni di un Paese. Tuttavia, considerando il gioco delle parti, da un lato il successo dipenderebbe da molteplici fattori come la capacità di coordinamento, la coerenza del sostegno internazionale e l’efficacia simbolica degli attacchi mirati. In assenza di questi fattori, il rischio si trasforma in un equilibrio sfavorevole con un’escalation militare e il consolidamento del regime.

Ancora, in molti contesti, sostenere una rivolta interna ad un paese può essere percepito come un’ingerenza imperialista, alimentando sentimenti di risentimento e nazionalismo. Questo potrebbe anche danneggiare l’immagine internazionale di chi interviene e complicare la costruzione di un consenso globale.

Laddove invece una stabilità economica migliore con un maggior peso internazionale di un Paese potrebbe portare a possibili concessioni e ad una transizione democratica. La storia recente mostra che le situazioni di isolamento, crisi economica e pressione internazionale spesso rafforzano le posizioni più rigide e autoritarie all’interno di un regime, mentre una maggiore prosperità e integrazione globale possono favorire aperture politiche e riforme.

Nel contesto attuale, le sanzioni e la guerra ibrida (cyber e militare) hanno contribuito a irrigidire la posizione iraniana e a rafforzare l’apparato di sicurezza, limitando lo spazio per il dialogo e la riforma, laddove una popolazione economicamente stabile ed isolata ha poche possibilità di influenzare il processo politico. Se invece l’Iran potesse contare – a seguito di un alleggerimento di sanzioni – su una crescita economica sostenuta, investimenti stranieri e una graduale normalizzazione dei rapporti internazionali, la leadership avrebbe più margine per negoziare, fare concessioni e forse avviare una transizione più inclusiva, senza percepire ogni apertura come una minaccia esistenziale.

In un momento così delicato a livello internazionale si è concluso lo SPIEF 2025 (Forum Economico Internazionale di San Pietroburgo), a cui hanno partecipato circa 20.000 ospiti provenienti da 140 paesi, tra cui delegazioni ufficiali di Cina, India, Indonesia, Sud Africa, ASEAN, Medio Oriente, America Latina, CSI ed EAEU, evidenziandone la vasta portata internazionale e sottolineando come la Russia non sia assolutamente isolata, cosa che Donald Trump, presidente degli Stati Uniti, riconosce molto bene, essendone pragmaticamente consapevole. Proprio per questo motivo ha proposto al G7 tenutosi in Canada di reintegrare la Russia, ma non solo, per favorire la pace e il dialogo internazionale ha proposto di includere anche la Cina nel gruppo, nonostante le forti critiche da parte di altri leader mondiali. (Reazioni al G7 sono arrivate anche dagli hacktivisti di entrambe le opposizioni evidenziando il momento piuttosto complesso dove la diplomazia si dimostra complicata, in special modo la posizione sostenuta dall’Italia che tuttavia ha ribadito l’impegno a favorire il dialogo e la pace, la de-escalation delle ostilità, il cessate il fuoco a Gaza e l’importanza di proteggere i civili).

La porposta di Trump dovrebbe essere vista in funzione di una facilitazione di accordi e con l’intento ridurre le tensioni globali, riconoscendo di fatto che la Russia non è isolata e che la diplomazia dovrebbe coinvolgere tutti i grandi attori. La pace e il dialogo internazionale sono infatti fondamentali perché vanno ben oltre la semplice assenza di conflitti o violenze; rappresentano un processo attivo di costruzione di relazioni positive, giuste e durature tra Stati, comunità e individui, basato sul rispetto reciproco anziché sulla paura.

Se queste stesse regole fossero applicate al cyber spazio potremmo assistere a una trasformazione profonda e positiva in questo ambito cruciale della nostra vita digitale in base a 5 fattori:

Consapevole però che si tratta di una visione romantica del mondo, bisogna anche realizzare che vigono interessi militari e strategici, economici e tecnologici e una quadro giuridico globale condiviso che evidenziano invece un rischio elevato e un clima di competizione che si specchia nelle strategie globali, ove le infrastrutture digitali vitali diventano leve strategiche, l’innovazione come l’intelligenza artificiale (IA) si traduce in un aumento delle minacce sofisticate. Riguardo ciò StarMag ha recentemente evidenziato anche come OpenAI negli ultimi anni abbia cambiato radicalmente la propria posizione rispetto ai rapporti con il settore militare: se in le regole interne che vietavano l’uso delle sue tecnologie in ambito bellico, oggi è ufficialmente parte delle aziende tecnologiche che collaborano attivamente con il complesso militare-industriale americano.

Proprio a seguito dell’aumento significativo degli attacchi informatici la regola diviene corsa allo sviluppo di capacità difensive e offensive avanzate, come parallelamente la corsa agli armamenti per un’indipendenza strategica. Tuttavia tra i punti più importanti di Cybersec 2025 è stato evidenziato come il diritto internazionale si possa applicare pienamente al cyberspazio per promuovere un comportamento responsabile degli Stati e mantenere pace, sicurezza e stabilità globale. Anche se le grandi potenze concordando su ciò divergono poi su interpretazioni e applicazioni delle norme. Ma il futuro sarà sicuramente meglio del presente, dove ci si focalizzerà sullo sviluppo invece che sull’odio, soprattutto in vista di ciò che verrà lasciato alle future generazioni di internauti, soprattutto perché l’accesso diffuso alle informazioni e alle tecnologie digitali, se ben guidato, può favorire una cultura della comprensione reciproca e della cooperazione, contrastando le divisioni e i conflitti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…