I ricercatori di ThreatFabric hanno scoperto un nuovo “fork” del trojan bancario Ermac per Android, molto diffuso tra i criminali informatici negli ultimi anni. Gli esperti scrivono che il nuovo malware, soprannominato Hook, ha funzionalità di spyware.

Il nuovo malware è promosso dal creatore di Ermac, è un trojan bancario che è possibile acquistare in abbonamento a 5.000 dollari al mese per Android e aiuta gli aggressori a rubare credenziali da oltre 467 app bancarie e di criptovaluta.

Sebbene l’autore di Hook, nascondendosi sotto il soprannome DukeEugene, affermi che il malware è stato scritto da zero, si distingue da Ermac per una serie di funzioni spyware aggiuntive. I ricercatori di ThreatFabric riferiscono che il codice del malware ha diverse parti riutilizzate.

Pertanto, Hook contiene la maggior parte del codice Ermac, anche se ha diverse aggiunte che lo fanno assomigliare ad uno spyware evoluto piuttosto che ad un trojan bancario.

Comunque sia, Hook rappresenta una versione più avanzata di Ermac e offre una vasta gamma di funzionalità che lo rendono una pericolosa minaccia per gli utenti Android. Il malware viene offerto per 7.000 dollari al mese e l’autore afferma che Hook ha “tutte le capacità del suo predecessore”.

Una delle nuove funzionalità di Hook sono le comunicazioni WebSocket, che si aggiungono al normale traffico HTTP utilizzato da Ermac. Tuttavia, il traffico di rete è ancora crittografato utilizzando una chiave AES-256-CBC hardcoded.

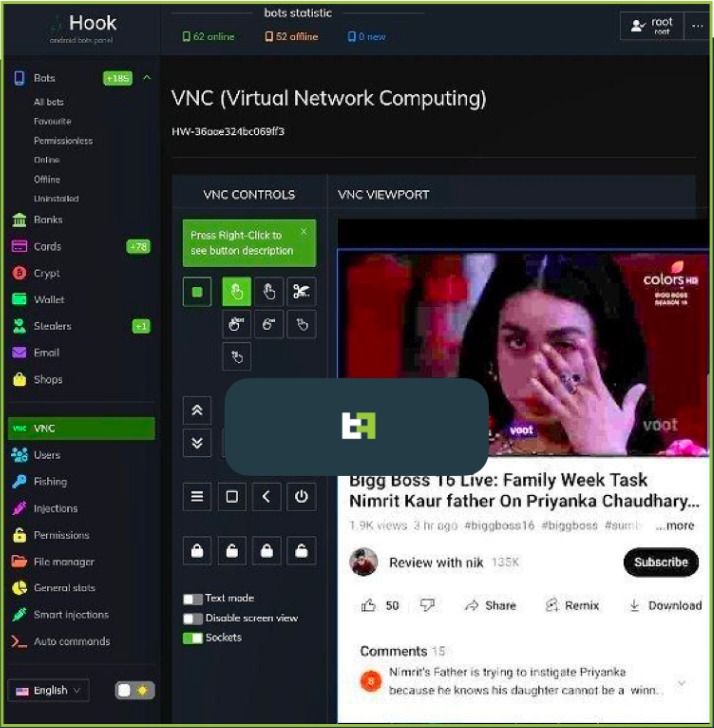

Un’altra aggiunta importante è stata il modulo VNC (virtual network computing), che offre agli aggressori la possibilità di interagire con un dispositivo violato in tempo reale.

Ciò consente infatti agli operatori di Hook di compiere qualsiasi azione sul dispositivo della vittima.

“Hook ha aggiunto funzionalità RAT al suo arsenale unendosi a famiglie di malware come Octo e Hydra, che sono in grado di eseguire una compromissione completa del dispositivo con tutte le fasi intermedie e senza la necessità di canali aggiuntivi: dal furto dell’identità fino ad eseguire transazioni bancarie”, scrivono i ricercatori.

Tra i nuovi comandi disponibili per Hook, che non sono presenti in Ermac, troviamo:

Oltre a quanto sopra, il comando “File Manager” trasforma il malware in un file manager, consentendo agli aggressori di ottenere un elenco di tutti i file sul dispositivo e rubare determinati file di loro scelta.

Un altro comando interessante riguarda il messenger di WhatsApp e consente a Hook di registrare tutti i messaggi, mentre gli operatori di malware hanno la possibilità di inviare messaggi attraverso l’account della vittima.

Infine, Hook è dotato di un nuovo sistema di tracciamento della geolocalizzazione, che consente di tracciare l’esatta posizione della vittima abusando del permesso “Access Fine Location”.

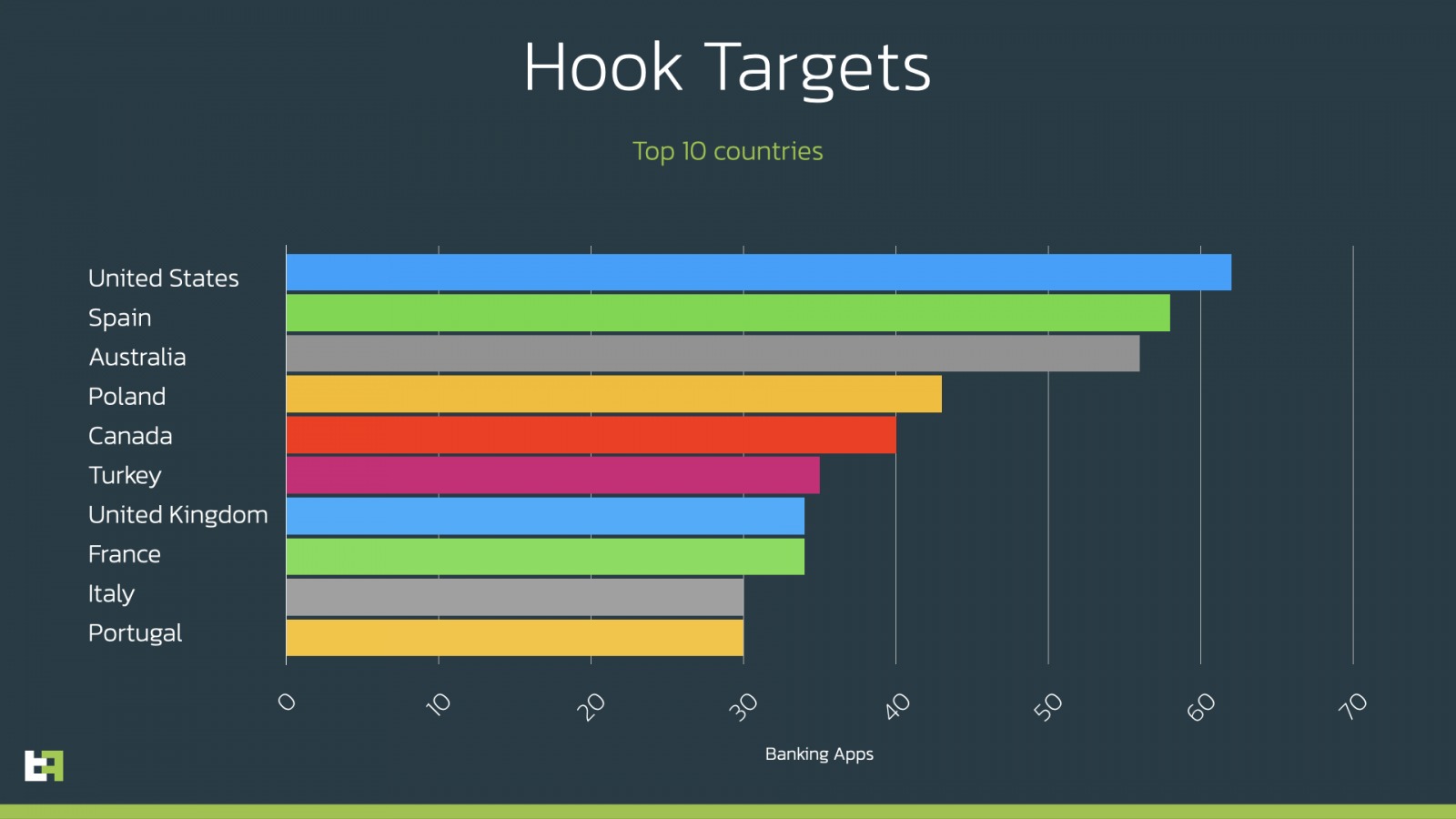

In termini di funzionalità bancarie, la distribuzione di Hook è negli Stati Uniti, Spagna, Australia, Polonia, Canada, Turchia, Regno Unito, Francia, Italia e Portogallo. Tuttavia, gli “interessi” di Hook coprono tutto il mondo e nel loro rapporto i ricercatori hanno elencato separatamente tutte le applicazioni mirate del malware.

Hook è attualmente distribuito come APK di Google Chrome e utilizza i seguenti nomi di pacchetto: com.lojibiwawajinu.guna, com.damariwonomiwi.docebi, com.damariwonomiwi.docebi e com.yecomevusaso.pisifo, sebbene questi possano cambiare in qualsiasi momento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…