Molti governi in questo periodo stanno #sviluppando sistemi per limitare il contagio, e anche litalia sta producendo la #APP #Immuni, che sarà la risposta #cyber per il controllo delle infezioni in italia.

Ma a parte le leggi, la privacy, dittatura, regimi o repubblica, europa, usa e Asia, ci sono delle differenze importanti da conoscere.

La APP italiana sarà installata su base volontaria, utilizzerà la tecnologia #bluetooth, disporrà di una “cartella clinica” impostata dagli utenti su base volontaria.

La Corea del Sud, ha basato la sua risposta #cyber attraverso app di #geolocalizzazione bluetooth e #GPS dei cittadini, installabili su base volontaria, effettuando scelte e definendo modelli in trasparenza con i cittadini, sin dai tempi della #MERS.

L’APP #Corona100 (tra le più scaricate del #playstore un mese fa), incrocia i dati di spostamento con i pagamenti delle carte di #credito, immagini delle #telecamere di video-sorveglianza dotate di riconoscimento facciale e restituisce le analisi sotto forma di alert ai cittadini, qualora questi siano venuti a contatto con una persona infettata.

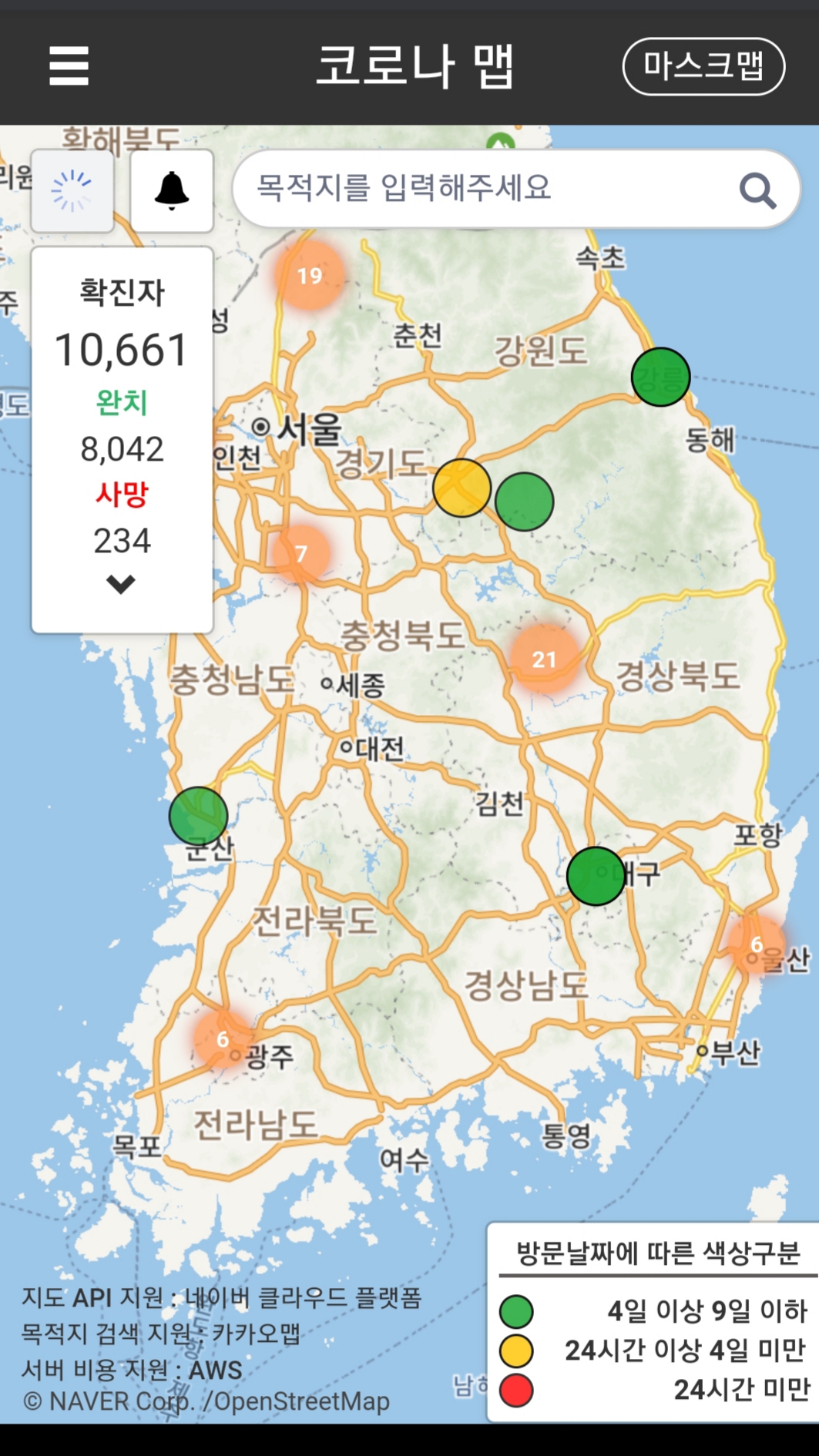

La seconda APP invece e un semaforo che segnala con il rosso se un contagiato è passato di lì nelle ultime 24 ore, in giallo se il contagiato è passato negli ultimi quattro giorni, in verde se il passaggio di un contagiato risale a piu di 5 giorni prima.

Inoltre è stato realizzato un motore di ricerca denominato web #Coronamap, dove vengono illustrate le storie di viaggio dei pazienti oltre a prendere il via #Coronaita, un motore di ricerca che illustra quali siano le aree colpite dal coronavirus.

La Corea del Sud, occorre dire, che a differenza di tutti dopo l’infezione della #MERS, ha fatto tesoro di quella esperienza e si è dotata di una architettura software capace di limitare i contagi… privacy permettendo.

#redhotcyber #cybersecurity #coronavairus

????https://coronamap.site????https://coronaita.com

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.