Gli sviluppatori di Kali Linux hanno rilasciato una nuova release, la 2025.3, che amplia le funzionalità della distribuzione e aggiunge dieci nuovi strumenti di penetration testing.

L’aggiornamento migliora i processi di deployment in ambienti virtuali, ripristina il supporto dei driver wireless per Raspberry Pi, rielabora diversi plugin e interrompe il supporto per l’architettura legacy ARMel.

Gli sviluppatori hanno completamente riprogettato il processo di creazione delle immagini virtuali, aggiornando l’integrazione con HashiCorp Packer e Vagrant. Gli script ora utilizzano lo standard versione 2, garantendo coerenza nella generazione dei template. I file di preconfigurazione per le installazioni automatizzate sono stati standardizzati e gli script Vagrant possono ora applicare impostazioni aggiuntive subito dopo l’avvio, eliminando la necessità di passaggi di routine durante la distribuzione dei laboratori.

Un’aggiunta importante è stato il ritorno di Nexmon per Broadcom e Cypress, incluso il Raspberry Pi 5. La patch abilita la modalità di monitoraggio e l’iniezione di pacchetti sui dispositivi in cui questa funzionalità non è disponibile nei driver standard. Allo stesso tempo, il supporto per l’architettura ARMel è stato abbandonato, a causa della decisione di Debian di terminare la manutenzione dopo il rilascio di “trixie”. Il team sta dedicando queste risorse alla preparazione del futuro supporto RISC-V.

Gli utenti di Xfce ora hanno a disposizione un pannello IP VPN riprogettato che consente loro di selezionare l’interfaccia da monitorare e di copiare rapidamente l’indirizzo della connessione specifica di cui hanno bisogno.

Sono stati aggiunti dieci nuovi strumenti al repository. Tra questi, le interfacce grafiche e console Caido per l’audit della sicurezza web, l’utility Detect It Easy per il riconoscimento dei tipi di file, la CLI Gemini con integrazione dell’agente AI direttamente nel terminale e krbrelayx per gli attacchi Kerberos.

Sono stati inoltre aggiunti ligolo-mp per il proxy del traffico, llm-tools-nmap per la scansione di rete utilizzando modelli linguistici, patchleaks per l’analisi delle patch e vwifi-dkms per la creazione di reti Wi-Fi fittizie.

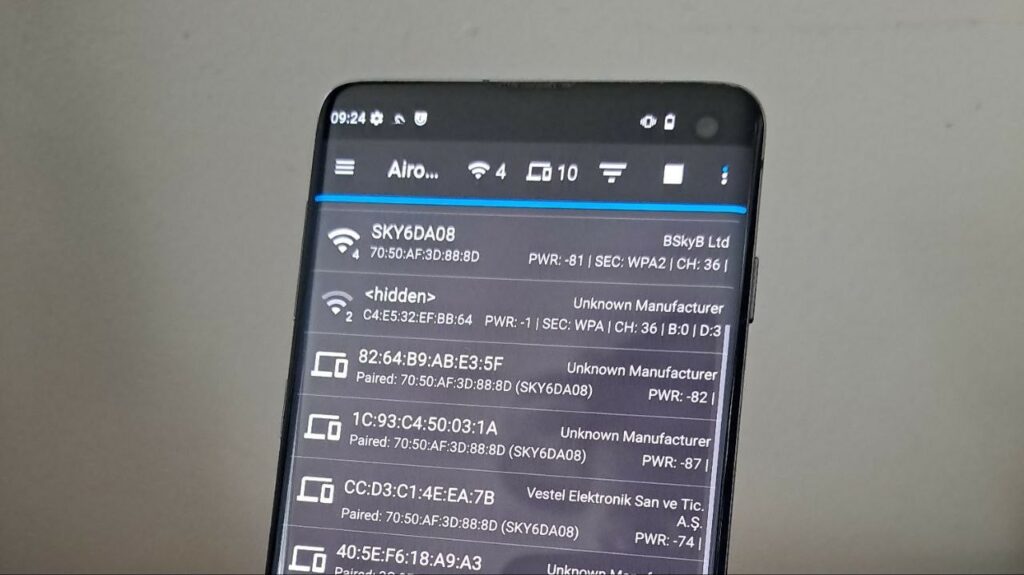

La versione mobile di Kali NetHunter ha ricevuto importanti aggiornamenti. Il supporto per i dispositivi disponibili ora include il monitoraggio interno con frame injection nelle bande a 2,4 e 5 GHz. Il porting su Samsung Galaxy S10 ha prodotto un firmware compatibile con Broadcom, un kernel specializzato e una versione ARM64 stabile dell’utility Hijacker.

Il modulo per auto CARsenal è stato aggiornato con un pacchetto e sono state aggiunte nuove funzionalità, la cui attivazione richiede la riesecuzione dello script di installazione.

Pertanto, Kali Linux 2025.3 combina un’infrastruttura di virtualizzazione riprogettata, driver per schede wireless aggiornati e una serie di nuove utilità, rendendo la distribuzione ancora più comoda e pertinente per gli specialisti dei test di sicurezza.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…