I ricercatori sudcoreani hanno scoperto una vulnerabilità nel ransomware Rhysida, che ha permesso loro di creare un decryptor gratuito per il recupero dei file in Windows. Altri esperti ritengono che i ricercatori abbiano sbagliato a divulgare informazioni sul bug.

Il ransomware Rhysida è apparso a metà del 2023 e il gruppo dietro di esso ha attaccato attivamente organizzazioni nei settori dell’istruzione, della sanità, della produzione, dell’informatica e del governo. Una delle vittime più famose di Rhysida è stata l’Università di Salerno, attaccata dagli hacker lo scorso autunno.

Ora, gli esperti sudcoreani della Kookmin University e della Korea Internet and Security Agency (KISA) hanno scoperto una vulnerabilità nello schema di crittografia del ransomware- Vale a dire il generatore di numeri pseudo-casuali (CSPRNG), che viene utilizzato per generare una chiave privata univoca per ogni attacco. Grazie a questa falla, gli analisti sono riusciti a creare uno strumento che permette di recuperare gratuitamente i dati crittografati.

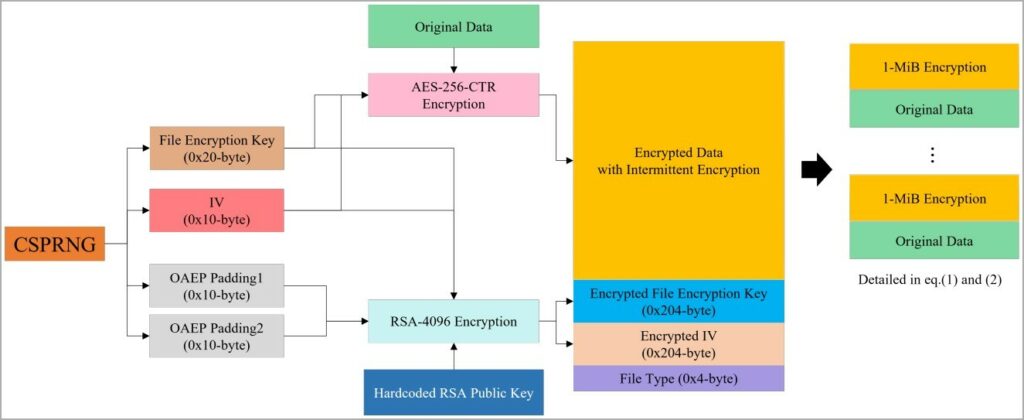

Nel loro rapporto gli esperti spiegano che uno studio approfondito dei principi operativi del ransomware ha rivelato l’utilizzo di LibTomCrypt per la crittografia e l’elaborazione parallela dei dati per velocizzare le operazioni. È stato inoltre scoperto che il programma utilizza la crittografia burst (nota anche come crittografia parziale) per accelerare le operazioni ed evitare il rilevamento.

La crittografia discontinua è una tecnica utilizzata da molti gruppi di ransomware. L’idea è che il malware crittografi alternativamente blocchi di dati, rendendo l’operazione molto più veloce. Questo è stato fondamentale per creare il metodo di decrittazione, poiché i ricercatori dovevano comprendere il modello di crittografia e applicare selettivamente la chiave corretta alle parti interessate del file.

“Rhysida utilizza un generatore di numeri pseudo-casuali crittograficamente potente (CSPRNG) per generare chiavi di crittografia”, hanno affermato i ricercatori. “Questo generatore utilizza un algoritmo potente.”

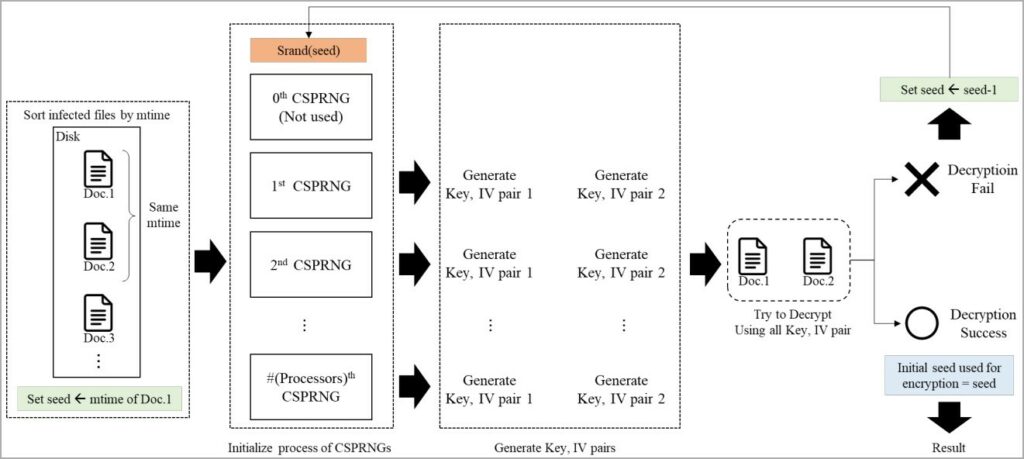

Pertanto, CSPRNG si basa sull’algoritmo ChaCha20 fornito dalla libreria LibTomCrypt e il numero casuale generato è anche correlato al momento in cui è stato lanciato il ransomware Rhysida. L’errato sistema di generazione del valore in Rhysida è legato proprio all’ottenimento di un valore seed a 32 bit basato sull’ora attuale del sistema, che, secondo i ricercatori, restringe l’area di ricerca a limiti computazionalmente accettabili.

Rhysida utilizza questo valore per generare la chiave privata e il vettore di inizializzazione, ma non ha altre fonti di dati ad alta entropia per rendere imprevedibile il seed. Questo alla fine lo rende indovinabile quando si esaminano log o altri dati che consentono di sapere quando è iniziato un attacco.

Armati di questi dati, i ricercatori hanno creato un metodo che ricostruisce lo stato di un CSPRNG provando diversi valori seed entro l’intervallo previsto. Una volta trovato il valore corretto tutti i numeri casuali successivi possono essere facilmente previsti e i dati crittografati possono essere recuperati senza utilizzare la vera chiave privata.

Lo strumento di decrittazione dei file è già disponibile sul sito web KISA, insieme a un rapporto tecnico e istruzioni su come utilizzarlo in coreano e inglese.

Vale la pena notare che poco dopo la pubblicazione di questo studio, il rinomato esperto di sicurezza informatica Fabian Vosar ha riferito che la vulnerabilità in Rhysida è stata scoperta da “almeno da tre team che hanno scelto di distribuire queste informazioni in privato piuttosto che renderle pubbliche” .

“Avast ha scoperto la vulnerabilità ad ottobre dello scorso anno, il CERT francese ha scritto e pubblicato un articolo privato a giugno successivamente è stata riscoperta nel maggio dello scorso anno”, ha affermato Vosar. Vosar avverte che gli operatori di ransomware probabilmente risolveranno il bug entro pochi giorni e il recupero dei file senza pagare un riscatto diventerà nuovamente impossibile.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…