Le vulnerabilità di sicurezza sono una preoccupazione costante nel panorama della cybersecurity, ma quando viene rilasciato pubblicamente un proof-of-concept (PoC) per sfruttare tali vulnerabilità, la situazione diventa particolarmente critica.

Questo è esattamente ciò che è accaduto recentemente con Ivanti Endpoint Manager (EPM), una piattaforma ampiamente utilizzata per la gestione dei dispositivi aziendali.

Le vulnerabilità scoperte consentono a un aggressore non autenticato di estorcere le credenziali dell’account della macchina Ivanti EPM per utilizzarle in attacchi relay, con conseguente potenziale compromissione del server.

Le quattro vulnerabilità critiche sono state scoperte in Ivanti EPM nell’ottobre 2024 e successivamente corrette da Ivanti nel gennaio 2025.

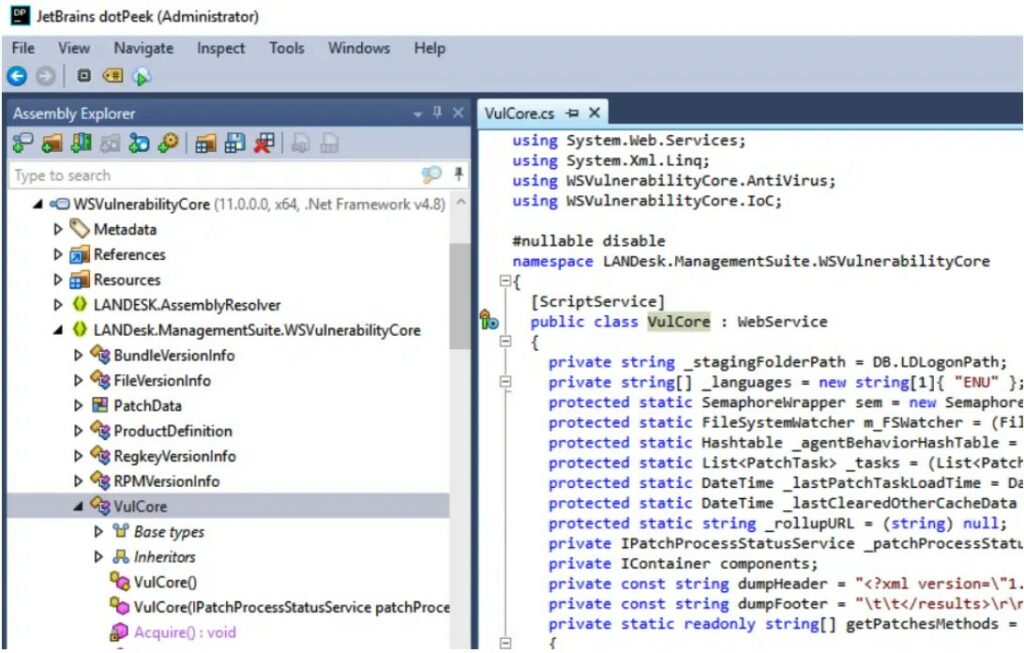

Le vulnerabilità risiedono nel componente WSVulnerabilityCore.dll del framework .NET di Ivanti EPM, specificamente all’interno degli endpoint API progettati per i calcoli degli hash dei file.

L’analisi ha rivelato che i metodi della classe VulCore, inclusi GetHashForWildcardRecursive(), GetHashForWildcard(), GetHashForSingleFile() e GetHashForFile(), non validano correttamente i percorsi forniti dall’utente, consentendo l’iniezione di percorsi.

L’impatto potenziale di queste vulnerabilità è significativo. Gli attaccanti non autenticati possono manipolare i server EPM per esporre le credenziali degli account macchina, che possono essere utilizzate per attacchi di relay. Questa tecnica potrebbe potenzialmente concedere il controllo amministrativo a livello di dominio.

La gravità di queste vulnerabilità è ulteriormente amplificata dal rilascio pubblico del codice PoC. Questo significa che gli attaccanti hanno ora a disposizione gli strumenti necessari per sfruttare attivamente queste vulnerabilità, aumentando significativamente il rischio per le organizzazioni che non hanno ancora applicato le patch.

Di seguito il bollettino dell’Agenzia della cybersicurezza nazionale sul tema.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…