Si tratta di un grave bug risolto da Microsoft nel patch tuesday di Marzo che ha visto pubblicato un exploit proof-of-concept (PoC) che dimostra come questa falla di sicurezza può essere sfruttata.

La vulnerabilità è presente in Esplora file di Windows, ed è identificata come CVE-2025-24071, consente agli aggressori di rubare password con hash NTLM senza alcuna interazione da parte dell’utente, se non la semplice estrazione di un file compresso.

La vulnerabilità consente l’esposizione di informazioni sensibili ad attori non autorizzati, consentendo attacchi di spoofing di rete. Un ricercatore di sicurezza con handle 0x6rss ha pubblicato un exploit proof-of-concept su GitHub il 16 marzo 2025. Il PoC include uno script Python che genera il file .library-ms dannoso e può essere utilizzato con un semplice comando: python poc.py

La vulnerabilità, denominata “NTLM Hash Leak tramite estrazione RAR/ZIP”, sfrutta il meccanismo di elaborazione automatica dei file di Windows Explorer. Quando un file .library-ms appositamente creato contenente un percorso SMB dannoso viene estratto da un archivio compresso, Windows Explorer ne analizza automaticamente il contenuto per generare anteprime e metadati di indicizzazione.

Questa elaborazione automatica avviene anche se l’utente non apre mai esplicitamente il file estratto. Il formato file .library-ms, basato su XML è considerato affidabile da Windows Explorer. Deinisce le posizioni delle librerie, include un tag <simpleLocation> che punta a un server SMB controllato dall’aggressore, afferma il ricercatore di sicurezza “0x6rss”.

Durante l’estrazione, Windows Explorer tenta di risolvere automaticamente il percorso SMB incorporato (ad esempio, \\192.168.1.116\shared) per raccogliere i metadati. Questa azione innesca un handshake di autenticazione NTLM dal sistema della vittima al server dell’aggressore, facendo trapelare l’hash NTLMv2 della vittima senza alcuna interazione da parte dell’utente.

Utilizzando Procmon, possiamo osservare chiaramente che subito dopo l’estrazione del file .library-ms , le seguenti operazioni vengono eseguite automaticamente da Explorer.exe e dai servizi di indicizzazione come SearchProtocolHost.exe :

Inoltre, SearchProtocolHost.exe viene richiamato come parte del servizio di indicizzazione dei file di Windows. Dopo che Explorer.exe termina la sua elaborazione iniziale, il servizio di indicizzazione riapre e legge il file per indicizzarne il contenuto. Ciò conferma ulteriormente la gestione automatizzata dei file al momento dell’estrazione:

Queste azioni dimostrano in modo conclusivo che Windows elabora automaticamente i file immediatamente dopo l’estrazione, senza alcuna interazione esplicita da parte dell’utente.

Sia Explorer.exe che SearchProtocolHost.exe leggono ed elaborano automaticamente il contenuto XML del file .library-ms , avviando un tentativo di connessione al percorso SMB incorporato al suo interno.

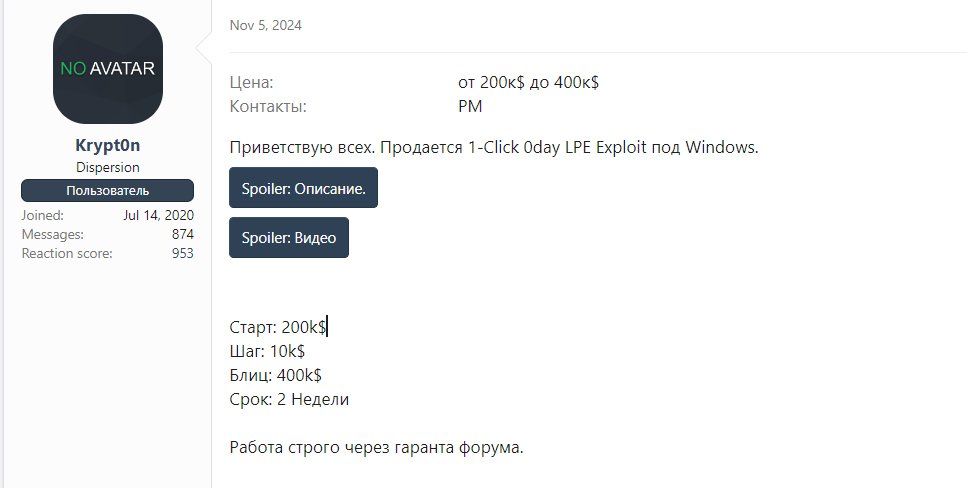

Questa vulnerabilità è attivamente sfruttata dagli attaccanti ed è stata potenzialmente messa in vendita sul forum xss.is dall’autore della minaccia noto come “Krypt0n“. Questo Threat Actors è anche lo sviluppatore del malware denominato “EncryptHub Stealer“

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…