Gli sviluppatori di Google hanno risolto due vulnerabilità che, se combinate, potrebbero esporre gli indirizzi email degli account YouTube. Le vulnerabilità sono state scoperte da ricercatori indipendenti con i nickname Brutecat e Nathan, i quali hanno notato che le API di YouTube e Pixel Recorder potevano essere utilizzate per esporre gli identificatori di Google e poi convertirli negli indirizzi email degli utenti.

La prima parte di questo attacco è avvenuta perché BruteCat ha esaminato la Google Internal People API e ha scoperto che la funzionalità di blocco dell’intera rete di Google richiedeva un ID Gaia offuscato e un nome visualizzato per funzionare.

Gaia ID è un identificatore interno univoco utilizzato da Google per gestire gli account sui propri siti. Poiché gli utenti registrano un unico Account Google che utilizzano su tutti i siti Google, questo ID è lo stesso per Gmail, YouTube, Google Drive e altri servizi Google. Questo ID non è destinato all’uso pubblico e viene utilizzato per lo scambio interno di dati tra i sistemi di Google.

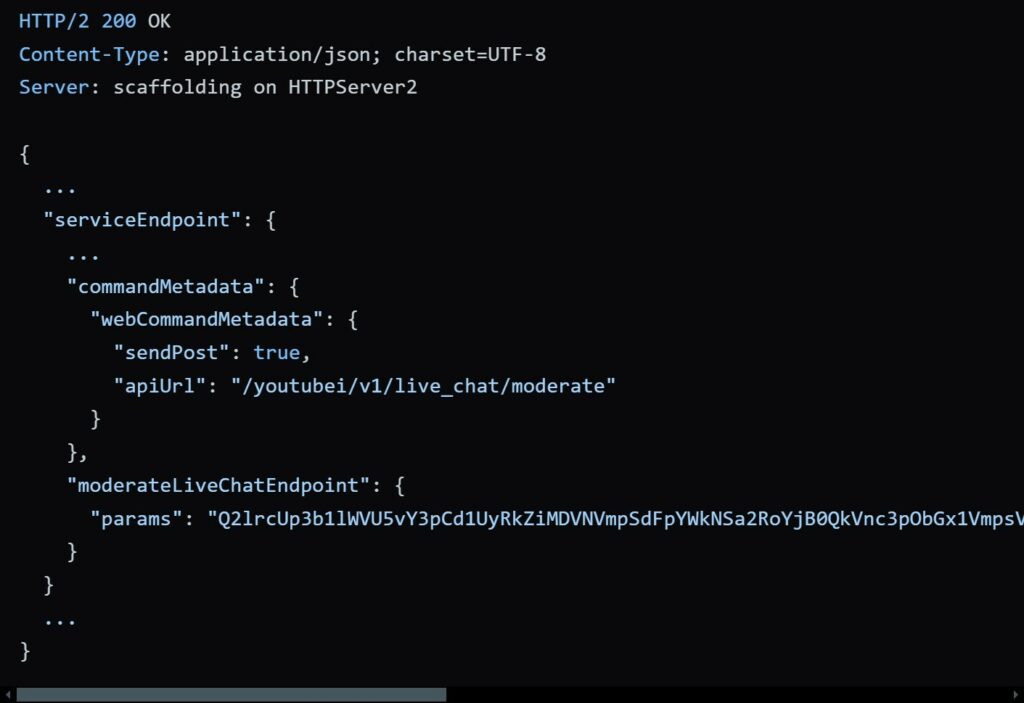

Durante l’indagine sulla funzionalità di blocco di YouTube, BruteCat ha scoperto che il tentativo di bloccare qualcuno nella chat di YouTube rivela l’ID Gaia offuscato dell’utente nella risposta alla richiesta API /youtube/v1/live_chat/get_item_context_menu. La risposta conteneva dati codificati in base64 che, una volta decodificati, rivelavano l’ID Gaia dell’utente specifico.

I ricercatori hanno scoperto che cliccando semplicemente sul menu a tre punti in una chat si attiva una richiesta in background all’API di YouTube, consentono l’accesso agli identificatori anche senza essere effettivamente bloccati. Modificando la chiamata API, i ricercatori sono riusciti a ottenere l’ID Gaia per qualsiasi canale YouTube, compresi quelli che desideravano rimanere anonimi.

I ricercatori hanno quindi deciso di convertire l’ID Gaia in un indirizzo email. Tuttavia, le API in grado di farlo erano obsolete e non funzionavano più, così BruteCat e Nathan hanno iniziato a cercare servizi Google vecchi e obsoleti che potessero essere sfruttati. Alla fine, Nathan ha scoperto che Pixel Recorder ha un’API che può essere utilizzata per convertire l’ID in un indirizzo email quando si pubblica una registrazione.

Ciò significava che una volta ottenuto un ID Gaia per un utente YouTube specifico, quell’ID poteva essere trasmesso alla funzione di condivisione dati di Pixel Recorder, che avrebbe rivelato l’indirizzo email associato a quell’ID, compromettendo potenzialmente milioni di utenti YouTube.

“La fuga di dati di Gaia ID avviene in più prodotti Google diversi da YouTube (Maps, Play, Pay), il che rappresenta un rischio significativo per la privacy di tutti gli utenti Google, poiché questi ID possono essere utilizzati per rivelare l’indirizzo email associato a un account Google”, hanno spiegato i ricercatori alla pubblicazione.

Sebbene i ricercatori abbiano trovato un modo per ottenere indirizzi e-mail tramite Gaia ID, Pixel Recorder ha avvisato gli utenti del file condiviso, il che avrebbe potuto mettere in guardia la vittima da attività dannose. P

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…

Cyber News

Cyber NewsL’Italia si trova oggi davanti a una sfida digitale senza precedenti, dove la corsa all’innovazione non sempre coincide con una protezione adeguata delle infrastrutture. Pertanto la sicurezza dei sistemi connessi è diventata l’anello debole della…