GhostSec, noto collettivo di hacktivisti, ha recentemente rivelato dettagli su un’operazione controversa che coinvolge un’azienda italiana e obiettivi governativi macedoni.

In un’intervista esclusiva con DeepDarkCTI, il fondatore Sebastian Dante Alexander ha condiviso informazioni su questa collaborazione e le sue implicazioni.

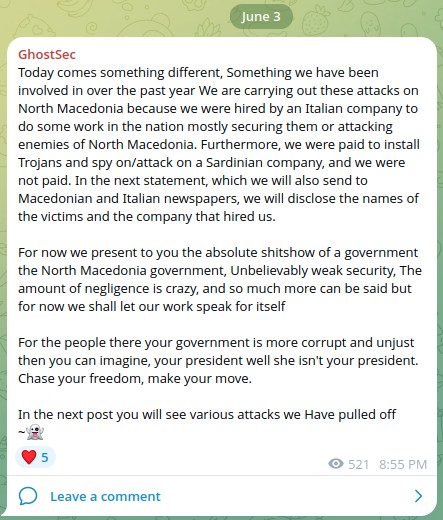

Secondo quanto riportato, un’azienda italiana, ufficialmente privata ma presumibilmente legata ai servizi segreti italiani, avrebbe incaricato GhostSec di condurre operazioni offensive contro obiettivi governativi in Macedonia del Nord. Successivamente, la stessa azienda avrebbe richiesto attacchi contro un’entità in Sardegna, indicata come una società rivale.

La comunicazione tra le parti è avvenuta tramite canali criptati, con l’azienda italiana che ha contattato direttamente GhostSec. Tuttavia, dopo l’esecuzione delle operazioni, l’azienda avrebbe interrotto i contatti e non avrebbe effettuato il pagamento concordato.

In risposta al mancato pagamento, GhostSec ha minacciato di rendere pubbliche le comunicazioni e i dettagli delle operazioni svolte. Alexander ha dichiarato che l’esposizione delle informazioni non solo metterebbe in imbarazzo l’azienda italiana, ma potrebbe anche avere ripercussioni sul governo macedone.

Nonostante le implicazioni legali, GhostSec sembra determinato a procedere con la divulgazione, a meno che non venga raggiunto un accordo con l’azienda coinvolta.

Questo caso solleva interrogativi significativi sull’etica delle operazioni di hacktivismo e sulle collaborazioni tra entità private e gruppi di hacker. La facilità con cui un’azienda può commissionare attacchi informatici contro governi stranieri evidenzia quanto può essere difficile una regolamentazione più stringente nel cyberspazio dove è possibile raggiungere un’alta forma di anonimato.

Per ulteriori dettagli sull’intervista e le dichiarazioni complete di Sebastian Dante Alexander, è possibile consultare l’articolo originale su DeepDarkCTI.

GhostSec è un collettivo di hacker emerso nel 2015 come diramazione del movimento Anonymous, guadagnando notorietà per le sue operazioni contro l’ISIS nell’ambito della campagna #OpISIS. Inizialmente motivato da ideali di giustizia sociale e lotta al terrorismo, il gruppo ha subito una trasformazione significativa nel corso degli anni.

Una frattura interna ha portato alla formazione di due entità distinte: da un lato, il “Ghost Security Group“, che ha scelto di collaborare con agenzie governative per contrastare il terrorismo; dall’altro, i membri rimasti sotto il nome di GhostSec, che hanno progressivamente orientato le loro attività verso obiettivi finanziari. Questo cambiamento è evidenziato dal lancio di “GhostSec Mafia Premium”, un canale Telegram a pagamento che offre contenuti esclusivi come fughe di dati e tutorial di hacking. La frase “Hacktivism does not pay the bills!” (L’hacktivismo non paga le bollette) sintetizza questa nuova direzione.

Nel 2023, GhostSec ha introdotto GhostLocker, una piattaforma di Ransomware-as-a-Service (RaaS) che consente agli affiliati di lanciare attacchi ransomware condividendo i profitti con il gruppo. La versione più recente, GhostLocker 2.0, scritta in Go, offre funzionalità avanzate come crittografia AES a 128 bit, opzioni di persistenza e un pannello di controllo per gli affiliati. In collaborazione con il gruppo Stormous, GhostSec ha lanciato il programma STMX_GhostLocker, ampliando ulteriormente la portata delle sue operazioni.

Nonostante una dichiarazione nel maggio 2024 in cui affermava di voler cessare le attività criminali e tornare all’hacktivismo, le azioni recenti del gruppo suggeriscono una continua evoluzione verso il cybercrime organizzato. GhostSec è attualmente associato a collettivi come ThreatSec, Stormous, BlackForums e SiegedSec, formando una rete nota come “The Five Families”.

Il caso GhostSec–azienda italiana rappresenta un inquietante esempio di come i confini tra attivismo, intelligence privata e criminalità informatica siano oggi sempre più sfumati. Un gruppo nato con finalità ideologiche si ritrova al centro di un presunto contratto per operazioni offensive contro obiettivi governativi stranieri — un contesto che richiama più un’operazione sotto false flag che una campagna di hacktivismo tradizionale.

Tuttavia, l’assenza di prove concrete, l’anonimato delle parti coinvolte e la mancanza di verifica indipendente impongono massima cautela: non è ancora possibile stabilire con certezza quanto ci sia di vero nel racconto fornito da GhostSec. Ciò non toglie che simili dichiarazioni, anche solo a livello di minaccia, abbiano un impatto significativo: mettono in allerta istituzioni, aziende e opinione pubblica sulla crescente professionalizzazione del crimine informatico e sull’emergere di una nuova zona grigia dove hacker, contractor e interessi geopolitici si intrecciano.

In questo scenario, la Cyber Threat Intelligence (CTI) diventa uno strumento cruciale: monitorare, analizzare e anticipare questi fenomeni consente non solo di prevenire attacchi informatici, ma anche di identificare tempestivamente le reti opache di collaborazione tra attori privati e cybercriminali. Solo attraverso un’attività costante di intelligence è possibile neutralizzare le minacce prima che si traducano in danni concreti.

Resta da vedere se GhostSec pubblicherà davvero le prove promesse, se emergerà l’identità dell’azienda coinvolta o se l’intera vicenda svanirà nell’ombra, come molte altre nel dark web. In ogni caso, questo episodio è un campanello d’allarme che non può essere ignorato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…