“Parlare di APT è sempre complesso, la maggior parte delle informazioni disponibili sono di tipo forense e raccolte dopo mesi, se non anni, d’investigazioni approfondite. Stiamo parlando dell’elité assoluta nel campo del cyber espionage e della cyber war”, spiega il CEO di Swascan, Pierguido Iezzi.

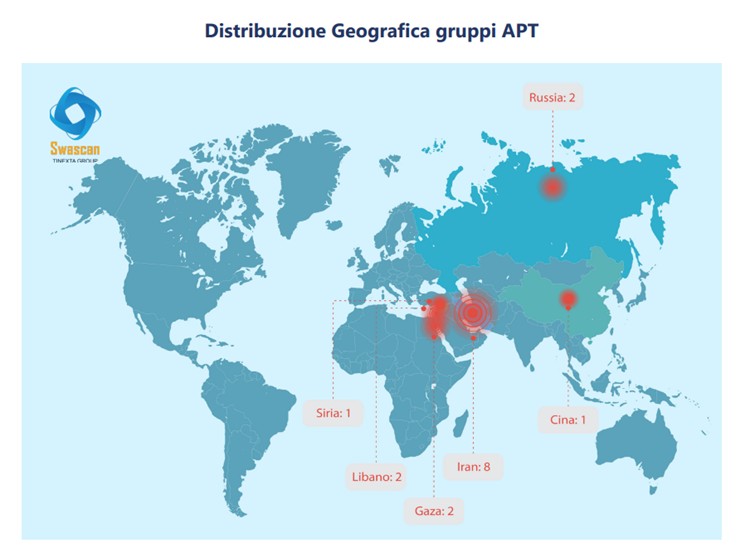

Partendo da questo preambolo obbligatorio, il Cyber Threat intelligence team di Swascan ha deciso di mappare, in base alle più recenti informazioni disponibili a livello OSINT e CLOSINT, quali sono i possibili attori coinvolti in future azioni di cyber attack nel complesso conflitto Israele – Hamas, in base ad attività precedentemente registrate nelle zone ora più “calde”.

D’altronde – continua Iezzi – queste organizzazioni sono rimaste per il momento silenziose. Forse ancora non rilevate, forse ancora non “schierate”.

Questo non significa, tuttavia, che il cyberspazio sia divenuto un luogo sicuro e pacifico. Al contrario, la minaccia informatica continua a essere presente e potenzialmente pericolosa per i Paesi coinvolti nel conflitto e per i loro alleati. le APT hanno competenze tecniche sono molto superiori a quelle degli hacktivisti della prima ora, che si limitavano a lanciare attacchi di disturbo o di propaganda. Le APT, invece, sono in grado di infiltrarsi nelle reti informatiche di obiettivi strategici, di sottrarre informazioni sensibili, di manipolare o sabotare dati e sistemi. Le loro azioni possono avere conseguenze devastanti per la sicurezza nazionale, economica e sociale dei Paesi colpiti.

Tra gli attori più pericolosi che potrebbero scatenare una nuova ondata di cyberattacchi contro Israele, il team di Swascan ha identificato alcune APT legate all’Iran, alla Siria e al Libano. Queste sono le stesse nazioni che hanno espresso la loro solidarietà a Hamas durante il conflitto e che hanno interessi geopolitici nell’area. Tra le APT monitorate da Swascan troviamo:

Secondo Iezzi, “Anche rispetto alle grandi organizzazioni di Criminal Hacker, come le gang ransomware, possiedono competenze ancora più avanzate, ma soprattutto un vantaggio competitivo indispensabile: la protezione da parte di stati sovrani. Inseriti nel conflitto tra Hamas e Israele potrebbero rappresentare una componente distruttiva da non sottovalutare. La loro assenza, per il momento, dallo scenario cyber in questo frangente è probabilmente legata alla volontà di non causare ulteriori escalation.“

Ciò non toglie che con il prolungarsi del conflitto questi non possano apparire, come abbiamo visto nel luglio 2022, quando gruppi APT iraniani hanno agito in rappresaglia contro l’Albania di Edi Rama, andando a causare profondi danni all’infrastruttura IT di tutto il Paese.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…