Gli esperti di Avast hanno scoperto che gli hacker nordcoreani hanno utilizzato il meccanismo di aggiornamento dell’antivirus indiano eScan per distribuire il malware GuptiMiner, con il quale hanno installato backdoor in grandi reti aziendali e hanno anche distribuito minatori di criptovalute.

I ricercatori descrivono GuptiMiner come una “minaccia altamente sofisticata” in grado di eseguire query DNS contro i server degli aggressori, estrarre payload dalle immagini, firmare i propri payload ed eseguire il caricamento delle DLL.

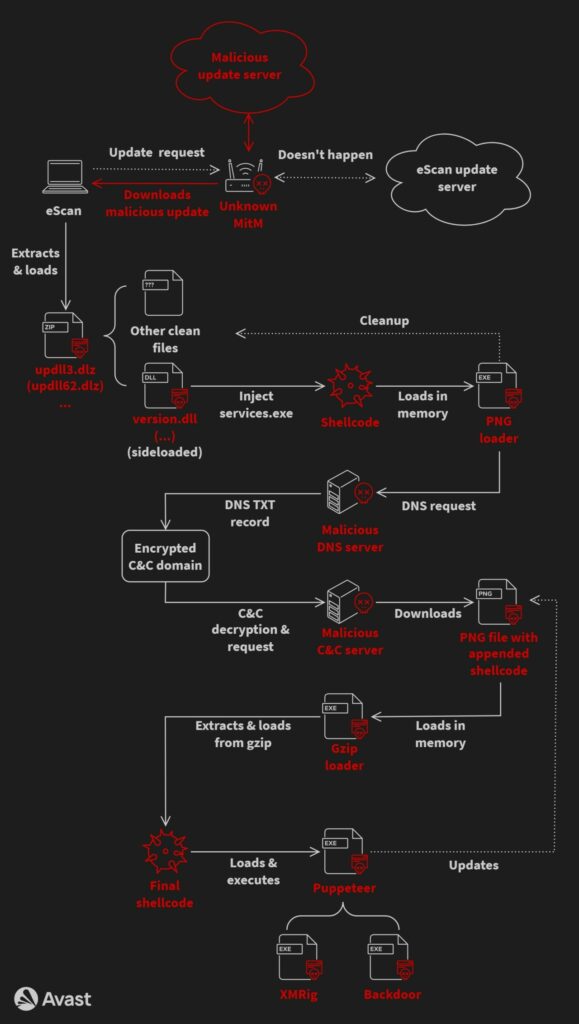

Gli autori di GuptiMiner hanno utilizzato attacchi MitM (Man-in-the-Middle) per intercettare pacchetti di aggiornamento antivirus autentici (forniti tramite HTTP almeno dal 2019) e sostituirli con un file updll62.dlz dannoso. Questo file conteneva gli aggiornamenti necessari ai database antivirus, nonché il malware GuptiMiner (sotto forma di file DLL denominato version.dll).

I ricercatori di Avast non hanno avuto il tempo di capire come esattamente gli aggressori siano riusciti a effettuare l’intercettazione. Si ritiene che le reti prese di mira siano state probabilmente compromesse in anticipo per reindirizzare il traffico agli aggressori.

Dopo aver ricevuto l’aggiornamento, eScan ha elaborato il pacchetto normalmente, lo ha decompresso e lo ha eseguito. In questa fase, la DLL è stata caricata con file binari eScan legittimi, che alla fine hanno concesso al malware privilegi a livello di sistema.

La DLL ha quindi ricevuto ulteriori payload dall’infrastruttura degli aggressori, si è bloccata sull’host utilizzando attività pianificate, ha eseguito manipolazioni DNS, ha inserito shellcode in processi legittimi, ha utilizzato la virtualizzazione del codice, ha archiviato payload crittografati XOR nel registro di Windows ed ha estratto PE dai file. PNG.

Inoltre, GuptiMiner ha verificato se il sistema infetto disponeva di un processore con quattro core o più e di 4 GB di RAM (per evitare sandboxing) e ha determinato se Wireshark, WinDbg, TCPView, 360 Total Security, Huorong Internet Security, Process Explorer, Process Monitor e OllyDbg erano in esecuzione. Inoltre, i prodotti di sicurezza AhnLab e Cisco Talos venivano disattivati sulla macchina infetta, se erano in esecuzione, e alcune varianti della catena di infezione nascondevano codice dannoso nelle immagini per renderne più difficile il rilevamento.

I ricercatori Avast ritengono che GuptiMiner possa essere associato al gruppo APT nordcoreano Kimsuki. Questa ipotesi si basa sulle somiglianze tra la funzionalità di furto dei dati e il keylogger Kimsuky, nonché sull’uso del dominio mygamesonline[.]org, che si trova spesso nelle operazioni del raggruppamento.

Secondo quanto riferito, gli hacker hanno utilizzato GuptiMiner per distribuire una varietà di malware sui sistemi delle vittime, tra cui due diverse backdoor e il minatore XMRig.

La prima backdoor è una versione migliorata di Putty Link, implementata nei sistemi aziendali per scansionare la rete locale alla ricerca di sistemi vulnerabili e punti di partenza per il movimento laterale. Questa backdoor cerca specificamente i sistemi che eseguono Windows 7 e Windows Server 2008, hackerandoli attraverso il tunneling del traffico SMB.

La seconda backdoor è un malware modulare complesso che scansiona l’host alla ricerca di chiavi private memorizzate e dati del portafoglio di criptovaluta e crea anche una chiave nel registro per indicare la fine della scansione per evitare scansioni ripetute rumorose. Questa backdoor è in grado di ricevere comandi dai suoi operatori per installare moduli aggiuntivi nel registro, espandendo ulteriormente le sue capacità.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…