Un gruppo di scienziati ha sviluppato un nuovo “attacco acustico del canale laterale” basato su un modello di rete neurale. L’attacco può essere utilizzato per rilevare sequenze di tasti che sono state registrate utilizzando il microfono di un telefono nelle vicinanze.

La precisione di determinazione è fino al 95%.

Nel loro studio, gli esperti riferiscono che la combinazione di apprendimento automatico, microfoni onnipresenti e videochiamate può rappresentare una grande minaccia per gli utenti. In particolare, i laptop sono maggiormente a rischio di intercettare i tasti premuti, il cui suono può essere facilmente registrato in luoghi pubblici silenziosi (bar, biblioteche o uffici). Inoltre, la maggior parte dei laptop dispone di tastiere non modulari, che possono far sì che modelli diversi abbiano gli stessi profili acustici.

Si noti che le tastiere possono diventare un vettore facilmente accessibile per gli attacchi, perché durante la digitazione agli utenti non viene in mente di nascondere in qualche modo le proprie azioni. “Ad esempio, quando si digita una password, le persone nascondono regolarmente lo schermo, ma fanno poco per nascondere il suono della tastiera”, affermano gli autori del rapporto.

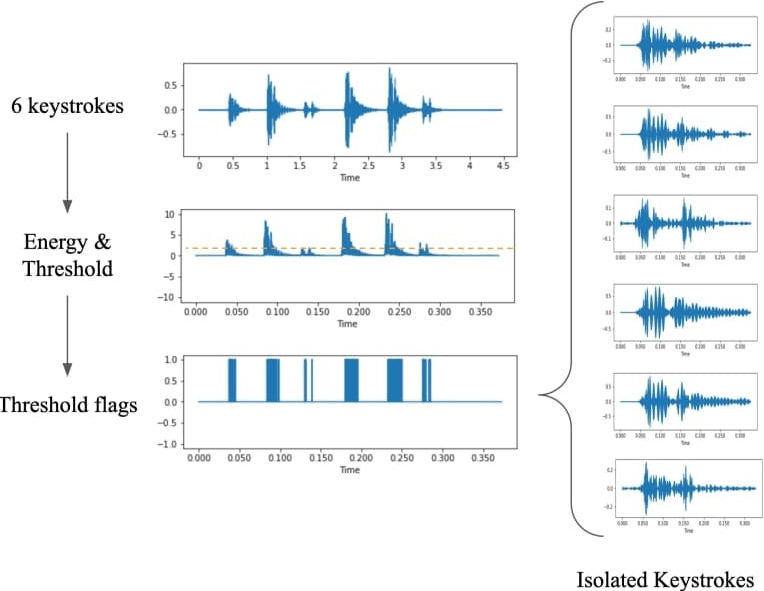

Per i loro esperimenti, i ricercatori hanno utilizzato un laptop MacBook Pro del 2021 che “ha una tastiera identica nel design ai modelli degli ultimi due anni e probabilmente anche dei modelli futuri”. Per addestrare il modello sulle forme d’onda associate alla pressione dei singoli tasti, gli esperti hanno premuto ciascuno dei 36 tasti 25 volte, applicando una forza diversa e utilizzando dita diverse.

Per registrare il suono della tastiera nel primo test, è stato utilizzato un iPhone 13 mini, situato a una distanza di 17 cm dal laptop. Nel secondo test, la registrazione è stata effettuata completamente tramite Zoom, utilizzando i microfoni integrati del MacBook, mentre la riduzione del rumore in Zoom è stata impostata al livello minimo.

In entrambi i test, i ricercatori sono stati in grado di raggiungere una precisione superiore al 93% (con la precisione della registrazione audio dal telefono che si avvicina al 95-96%). Skype, a sua volta, ha fornito una precisione inferiore ma ancora utilizzabile del 91,7%.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Vulnerabilità

VulnerabilitàVenerdì sera l’exchange di criptovalute sudcoreano Bithumb è stato teatro di un incidente operativo che ha rapidamente scosso il mercato locale di Bitcoin, dimostrando quanto anche un singolo errore umano possa avere effetti immediati e…

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…