Google sta decuplicando le ricompense per le vulnerabilità legate all’esecuzione di codice in modalità remota in alcune app Android, da 30.000 a 300.000 dollari. La ricompensa massima è ora di 450.000 dollari.

L’azienda ha apportato modifiche al suo programma bug bounty Mobile Vulnerability Rewards Program (Mobile VRP), lanciato lo scorso anno. I nuovi termini si applicano principalmente alle app che l’azienda classifica come Tier 1: servizi Google Play, app Ricerca Google per Android (AGSA), Google Cloud e Gmail.

Ricordiamo che l’obiettivo principale di Mobile VRP è accelerare il processo di ricerca ed eliminazione dei punti deboli nelle applicazioni Android sviluppate o supportate da Google stessa.

Il programma include app sviluppate con Google, ricercate da Google e sviluppate da Google LLC, Red Hot Labs, Google Samples, Fitbit LLC, Nest Labs Inc, Waymo LLC e Waze.

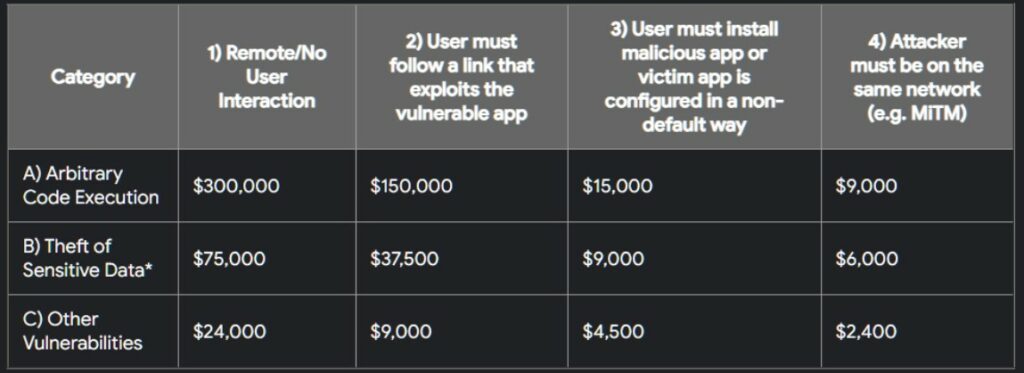

Pertanto, per le vulnerabilità che possono portare all’esecuzione di codice in modalità remota senza l’interazione dell’utente, ora puoi ottenere 300.000 dollari da Google. E per problemi legati al furto di dati sensibili, l’azienda pagherà fino a 75.000 dollari se gli exploit non richiedono l’intervento dell’utente e possono essere utilizzati da remoto.

Per report di qualità eccezionale che contengono una patch suggerita o un’altra soluzione efficace al problema, nonché un’analisi della causa principale della vulnerabilità che aiuta a identificare altre varianti del problema, Google è disposto a pagare anche di più.

Alla fine, i ricercatori potranno guadagnare fino a 450.000 dollari per gli exploit RCE per le applicazioni Tier 1.

Google ha inoltre aumentato i premi massimi a 150.000 dollari per le vulnerabilità nelle applicazioni Tier 2 (software che elabora i dati degli utenti o interagisce con applicazioni e servizi Google) e a 45.000 dollari per problemi nelle applicazioni Tier 3 (tutte le altre applicazioni coperte dal programma).

Tuttavia, per i report di bassa qualità che non contengono descrizioni accurate e dettagliate, i cacciatori di bug riceveranno la metà. Quindi, un buon rapporto dovrebbe contenere:

“Vogliamo garantire che i cacciatori di bug dedichino più tempo alla compilazione e alla finalizzazione dei loro rapporti. Per incoraggiarli a farlo, abbiamo introdotto un nuovo modificatore di ricompensa per ricompensare i cacciatori di bug per il tempo e lo sforzo extra che dedicano alla creazione di report di alta qualità che dimostrino chiaramente l’impatto delle vulnerabilità che trovano”, afferma l’ingegnere di Google Kristoffer Blasiak.

Aggiunge inoltre che durante l’anno del programma Mobile VRP, l’azienda ha ricevuto più di 40 segnalazioni di vulnerabilità e ha pagato ai ricercatori circa 100.000 dollari.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…