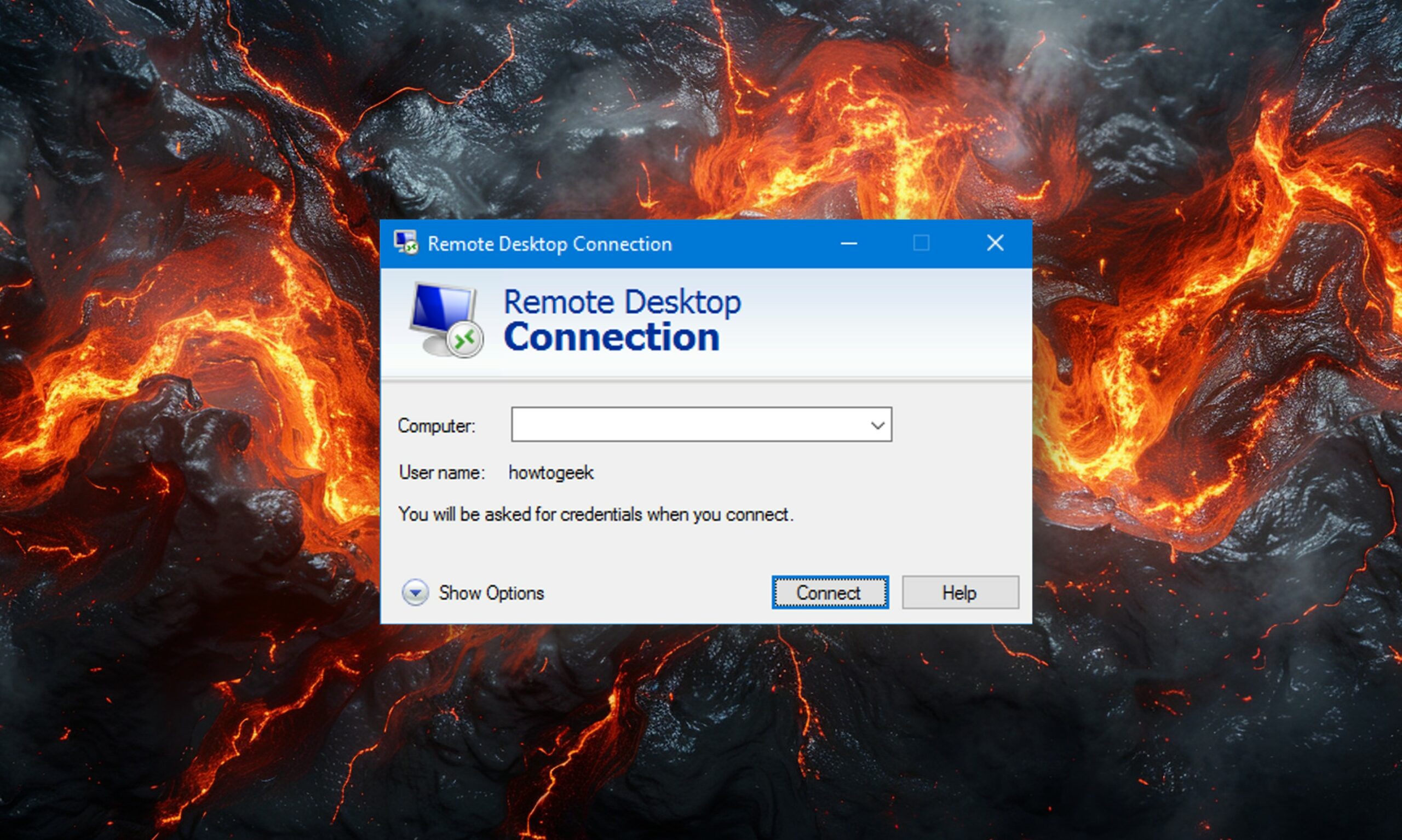

Una vulnerabilità critica nel Remote Desktop Gateway (RD Gateway) di Microsoft che potrebbe consentire agli aggressori di eseguire codice dannoso sui sistemi interessati da remoto. Il difetto, è stato scoperto e segnalato da VictorV (Tang Tianwen) del Kunlun Lab, e deriva da un bug di tipo use-after-free (UAF) attivato da connessioni socket simultanee durante l’inizializzazione del servizio Remote Desktop Gateway.

Remote Desktop Gateway (RD Gateway) è un ruolo di Microsoft Windows Server che consente agli utenti remoti di accedere alle risorse interne in modo sicuro ed efficiente tramite Internet. “La vulnerabilità si verifica quando più thread possono sovrascrivere lo stesso puntatore globale, corrompendo i conteggi dei riferimenti e portando infine alla dereferenziazione di un puntatore sospeso, uno scenario UAF classico”, spiega l’avviso di sicurezza .

La vulnerabilità, identificata come CVE-2025-21297 alla quale è stato assegnato uno score CVSSv3 pari ad 8.1, è stata divulgata da Microsoft nei suoi aggiornamenti di sicurezza di gennaio 2025 e da allora è stata attivamente sfruttata.

Nello specifico, la vulnerabilità esiste nella libreria aaedge.dll, all’interno della funzione CTsgMsgServer::GetCTsgMsgServerInstance, dove un puntatore globale (m_pMsgSvrInstance) viene inizializzato senza un’adeguata sincronizzazione dei thread. Secondo i ricercatori, per sfruttare con successo un attacco è necessario che l’aggressore:

Sono vulnerabili diverse versioni di Windows Server che utilizzano RD Gateway per l’accesso remoto sicuro, tra cui:

Le organizzazioni che utilizzano RD Gateway come punto di accesso fondamentale per dipendenti, collaboratori o partner che lavorano da remoto sono particolarmente a rischio. Microsoft ha risolto questa vulnerabilità nel

Patch Tuesday di maggio 2025, introducendo la sincronizzazione basata su mutex, garantendo che un solo thread possa inizializzare l’istanza globale in un dato momento.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…