Come fanno i criminali informatici ad avviare campagne di phishing mirate ad una determinata organizzazione (spear-phishing) o ancora meglio verso una determinata persona (whale-phishing)?

Le tecniche sono tante.

La più semplice è utilizzare delle risorse pubbliche, che puntano ad una serie di raccolte di dati (come ad esempio le raccolte di databreach) che contengono il campo email o user (dove generalmente è presente la mail) che sono state normalizzate in modo da poterci consentire di effettuare delle ricerche efficienti ed in totali semplicità.

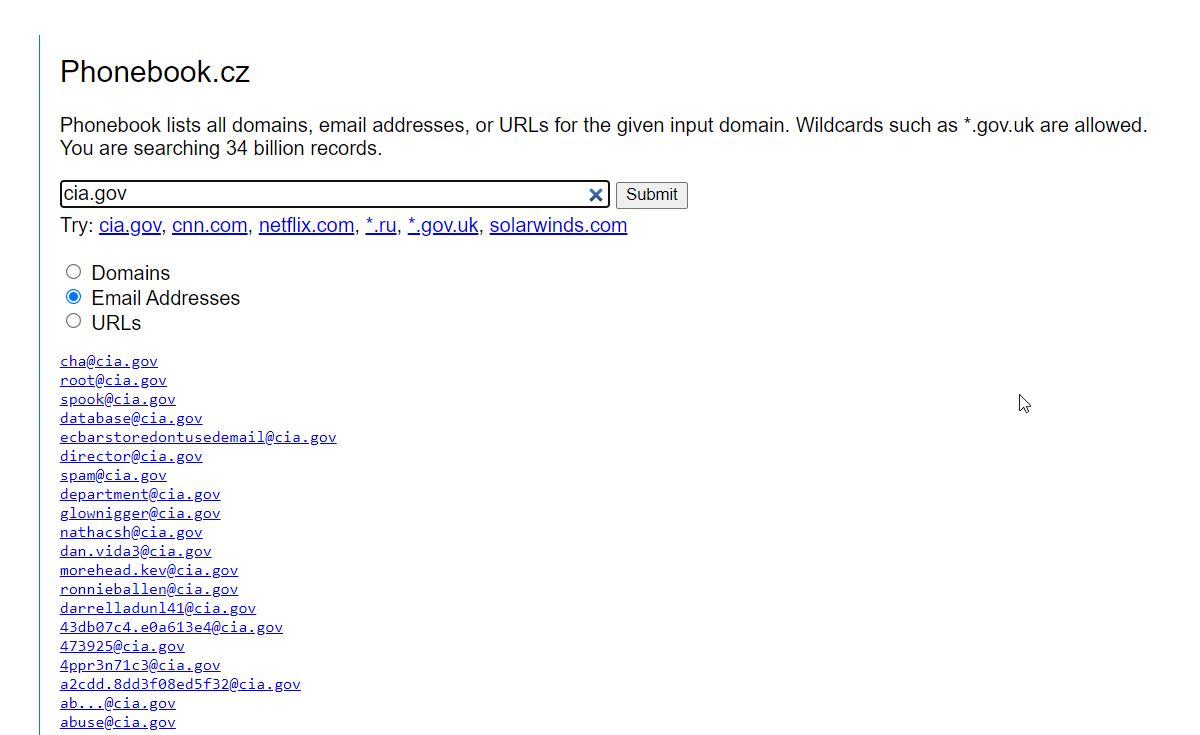

Le risorse che consentono OSINT per fare questo sono molte, una tra queste, che risulta interconnessa ad enormi fonti di dati attendibili(_intelligenceX), è https://phonebook.cz/.

Inseriamo quindi il nome del dominio e clicchiamo su ricerca, il sistema mostrerà un elenco di mail che risultano di pertinenza di quel dominio ricercando le mail in un database di 34 miliardi di record.

Una volta raccolte le mail, si passa alla costruzione di una perfetta mail di phishing per poter indurre gli impiegati a cliccare su un link che permetta l’inserimento di credenziali in un sito fake, l’avvio di un payload all’interno di un documento di office l’avvio di un malware di diversa natura, ecc… utilizzando come al solito:

Come visto più volte negli aspetti psicologici che inducono un utente a fare cose “irrazionali”.

Ma se vogliamo effettuare un attacco di whale phishing, e quindi mirato ad una singola persona di una organizzazione? Basta collegare i nomi e i cognomi (spesso visibili nelle email) ad esempio tramite linkedin, e quindi dedurre il ruolo della persona collegata a quella determinata organizzazione partendo dalla mail prelevata in precedenza.

Ovviamente ci sono analoghe risorse per i numeri di telefono, se si volesse procedere con un attacco di Smishing o Vishing, come ad esempio PhoneInfoga, che di fatto è un programma client utilizzabile, anche sotto forma di web application.

Per creare una buona mail di phishing personalizzata, ci si può affidare ad una ricerca OSINT su Facebook, oppure utilizzare strumenti di ricerca combinata che utilizzando gli Hack Google e le Google Dork, come ad esempio Growler e Ghunt, che abbiamo già incontrato in precedenti articoli.

Mr Robot riportava

“sono bravo a leggere le persone. Il mio segreto? Cerco il peggio di loro”

oppure

“Non ho mai trovato difficile hackerare la maggior parte delle persone. Se li ascolti, guardali. Le loro vulnerabilità sono come una insegna al neon”.

Ovviamente, solo per aumentare la conoscenza del fenomeno e la cultura nella consapevolezza al rischio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…