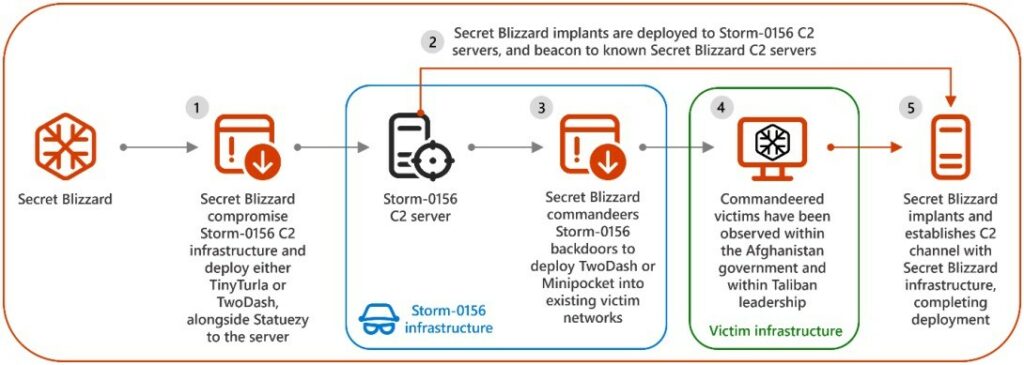

Gli specialisti di Lumen Black Lotus Labs e Microsoft Threat Intelligence Team hanno scoperto che il gruppo di spionaggio informatico di lingua russa Turla (noto anche come Secret Blizzard) ha violato l’infrastruttura del gruppo di hacker pakistano Storm-0156 per condurre i propri attacchi segreti su reti già hackerate.

Secondo i ricercatori, questa campagna è iniziata nel dicembre 2022. Turla ha quindi ottenuto l’accesso alle reti che Storm-0156 aveva già compromesso (ad esempio, nelle organizzazioni governative afghane e indiane), e vi ha poi distribuito il proprio malware.

Lumen afferma di monitorare l’attività del gruppo Storm-0156 da diversi anni e che questi aggressori hanno concentrato i loro attacchi su India e Afghanistan. Durante questo monitoraggio, ad esempio, è stato scoperto un server di controllo che mostrava il banner “hak5 Cloud C2”. Di conseguenza, gli esperti sono giunti alla conclusione che gli hacker sono riusciti in qualche modo a installare un dispositivo fisico (come il dispositivo Wi-Fi Pineapple) sulla rete di un’organizzazione governativa indiana.

Ma alla fine, studiando gli attacchi Storm-0156, i ricercatori hanno scoperto che Turla aveva compromesso i suoi “colleghi” pakistani. Ciò è stato segnalato da diverse anomalie nella rete: ad esempio, tre indirizzi IP VPS hanno interagito con il server di controllo, che in precedenza era associato a un gruppo di lingua russa. Inoltre, gli esperti hanno attirato l’attenzione sui modelli e sulla trasmissione dei dati caratteristici dei “beacon”, che non erano affatto coerenti con le precedenti tattiche del gruppo pakistano.

Come si è scoperto, alla fine del 2022, Turla ha violato diversi nodi di controllo Storm-0156 e ha distribuito su di essi il proprio malware, inclusa una variante della backdoor TinyTurla, la backdoor TwoDash, lo strumento di monitoraggio degli appunti Statuezy e il downloader MiniPocket.

A loro volta, gli esperti di Microsoft affermano che Turla ha utilizzato l’accesso all’infrastruttura Storm-0156 per implementare backdoor nelle agenzie governative afghane, tra cui il Ministero degli Affari Esteri e la Direzione generale dell’intelligence del paese, nonché i consolati stranieri dell’Afghanistan.

Allo stesso tempo, Turla non si è limitata a compromettere i server di controllo Storm-0156 e ad attaccare obiettivi già hackerati. È stato riferito che intorno alla metà del 2023 gli hacker di lingua russa hanno effettuato movimenti laterali nell’infrastruttura Storm-0156 e hanno raggiunto le postazioni di lavoro. Ciò ha consentito a Turla di accedere agli strumenti dannosi di Storm-0156 (inclusi CrimsonRAT e il trojan Wainscot scritto in Go), nonché a informazioni e credenziali precedentemente rubate.

Secondo Microsoft, Turla alla fine ha utilizzato la backdoor rubata a Storm-0156 solo una volta: per distribuire malware su un computer in India. Ma Turla ha installato backdoor sui server dello stesso Storm-0156, che ospitavano dati rubati dagli hacker pakistani alle istituzioni militari e di difesa indiane.

Vale la pena notare che questa non è la prima volta che Turla si comporta in questo modo. Già nel 2019 il gruppo ha utilizzato per i suoi attacchi l’infrastruttura e il malware del gruppo iraniano OilRig. Inoltre, Turla ha rubato dati dai sistemi OilRig, inclusi registri di keylogger, elenchi di directory, file, credenziali e strumenti dannosi come Neuron.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…