L’hacking è un termine che evoca spesso immagini negative e connotazioni criminali, ma in realtà rappresenta molto di più. Nel cuore dell’hacking c’è l’essenza stessa dell’innovazione, della capacità di superare i limiti imposti e di vedere oltre.

Questo concetto si estende ben oltre il mondo dell’informatica e trova una straordinaria interconnessione con l’arte della musica e così è sempre stato. In questo articolo, esploreremo il lato “sonoro” dell’hacking e scopriremo come l’hacking abbia alimentato l’innovazione musicale e ha contribuito a creare un ponte tra tecnologia e melodia.

Alla fine degli anni ’50, il Tech Model Railroad Club presso il MIT (Massachusetts Institute of Technology) divenne una fucina di idee per giovani menti creative. Quà nacque il concetto di “cultura hacker”.

Mentre i membri del club lavoravano su progetti ferroviari, l’hacking prese piede nella loro filosofia e nel modo di pensare. Gli studenti applicarono la loro abilità tecnica per trasformare i modelli ferroviari in qualcosa di straordinario. Ma il loro spirito innovativo non si limitò solo ai binari e alle locomotive.

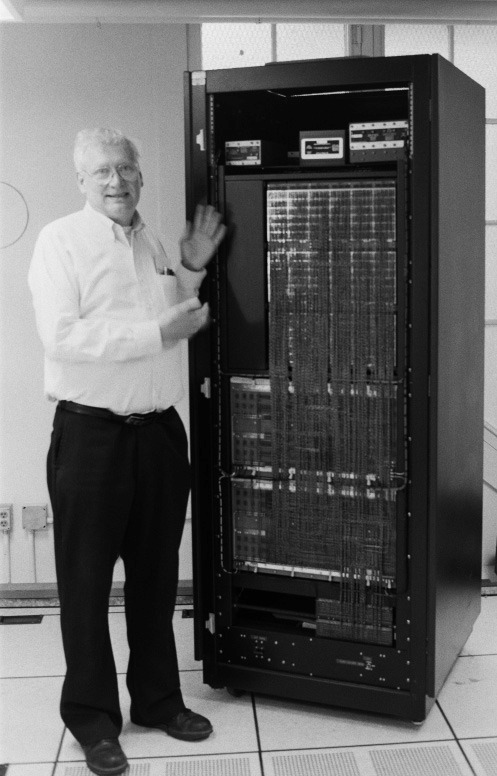

Ad esempio uno dei membri più conosciuti del Club, Peter Samson sviluppò diversi software pionieristici sui computer TX-0 (sviluppato dal Lincoln Laboratory del Massachusetts Institute of Technology) e sul mitico PDP-1(donato al MIT dalla Digital Equipment corporation, DEC) messi ad disposizione del Club.

Infatti su questi computer, sul PDP-1, Samson sviluppò un motore per la sintesi sonora digitale in tempo reale che venne utilizzata sul videogioco Spacewar!, sviluppato da Richerd Greenblatt, uno tra i due fondatori della comunità hacker.

Successivamente entrò a far parte della Systems Concepts, Inc. a San Francisco nel 1970. Qui, ha programmato il primo sistema di comunicazione digitale a caratteri cinesi e progettato il sintetizzatore digitale Systems Concepts. Si trattava del sintetizzatore musicale più grande e capace del mondo, che è servito per più di un decennio come principale motore di sintesi per il gruppo di computer music della Stanford University ( CCRM).

I Cult of the Dead Cow (CDC) sono stati un gruppo di hacker e attivisti che hanno lasciato un’impronta significativa nella storia della cultura hacker. Ma non erano solo abili nel mondo del codice e del hacking; erano anche coinvolti nel mondo della musica, tanto da fondare una propria etichetta discografica indipendente.

Il CDC, fondati nel 1984, era composto da individui provenienti da diverse discipline: programmatori, scrittori, artisti e musicisti e politici. Il fatto di contaminare le idee con esperienze di altre persone era ritenuto un plus per il gruppo. Il gruppo si definiva come “la più lunga e più importante organizzazione hacker” e incarnava lo spirito ribelle e l’etica dell’hacking come forma di espressione e strumento per superare i limiti imposti dalla società.

Ricordiamo che dalla loro community presero vita anche politici del calibro di Beto O’Rourke, che prese parte alla sfida alle presidenziali americane con Donald Trump.

Oltre alle loro attività di hacking, i membri dei CDC si dedicavano anche alla creazione musicale.

Sentivano che la musica era un mezzo potente per comunicare messaggi, esprimere la loro visione del mondo e coinvolgere un pubblico più ampio. Questo ha portato alla creazione della loro etichetta discografica indipendente.

L’etichetta discografica dei CDC ha pubblicato una serie di album e singoli, spaziando tra generi musicali diversi, dal punk rock al trip-hop. La musica dei CDC rifletteva il loro atteggiamento non convenzionale, con testi provocatori e suoni sperimentali che andavano oltre le convenzioni musicali. La loro musica era un’espressione della mentalità hacker, sfidando le regole e cercando nuove strade creative.

La creazione di un’etichetta discografica da parte dei CDC non era solo un modo per pubblicare la loro musica, ma anche per supportare altri artisti che condividevano la loro visione e il loro approccio innovativo alla musica. L’etichetta ha fornito una piattaforma per musicisti indipendenti che cercavano di esplorare nuovi territori musicali e rompere le barriere imposte dall’industria musicale mainstream.

Loyd Blankenship, noto anche come “The Mentor”, militava all’interno della seconda generazione del gruppo hacker “legion of doom” intorno alla metà degli anni 80.

Era diventato una figura iconica nel mondo dell’hacking e della musica. La sua passione per i sintetizzatori analogici ha dimostrato come l’hacking possa essere applicato anche nel campo della creazione musicale. Blankenship ha utilizzato la sua abilità tecnica per modificare e personalizzare i sintetizzatori, creando nuovi suoni e atmosfere musicali.

Attraverso questa fusione tra l’hacking e la musica, Blankenship ha dimostrato come l’innovazione tecnologica possa arricchire l’arte e portare ad una nuova dimensione di espressione musicale.

Un altro esempio affascinante dell’interconnessione tra l’hacking e la musica è rappresentato dal movimento chiptune. Questo genere musicale si basa sull’utilizzo di vecchi computer e console di gioco come lo ZX Spectrum, il Commodore 64 o il Game Boy, che vengono modificati e “hackerati” per generare suoni unici.

Gli artisti chiptune trasformano il codice dei giochi o dei programmi di questi dispositivi in strumenti musicali, creando brani che richiamano la nostalgia dei giochi vintage e allo stesso tempo esplorano nuove possibilità creative.

Questo movimento dimostra come l’hacking possa essere applicato anche al recupero e alla rielaborazione di tecnologie obsolete per creare qualcosa di nuovo e originale nel campo della musica.

Abbiamo parlato solo di alcuni esempi che collegano l’hacking e la musica. Ma l’hacking e la musica sono due mondi apparentemente distanti, ma che trovano una sorprendente interconnessione tra loro.

Con il tempo, l’hacking si è trasformato in un veicolo di espressione creativa e la musica è quell’interconnessione tra due mondi totalmente astratti, ma interconnessi per astrazione, pensiero laterale e innovazione.

Questi esempi dimostrano come l’hacking va oltre la sua connotazione informatica, offrendo un nuovo modo di guardare la tecnologia e la sua applicazione nell’arte. L’interconnessione tra l’hacking e la musica ci invita a esplorare nuove frontiere, superare i limiti e sperimentare nell’ambito artistico e sonoro, creando così un sinfonico connubio tra tecnologia e melodia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…