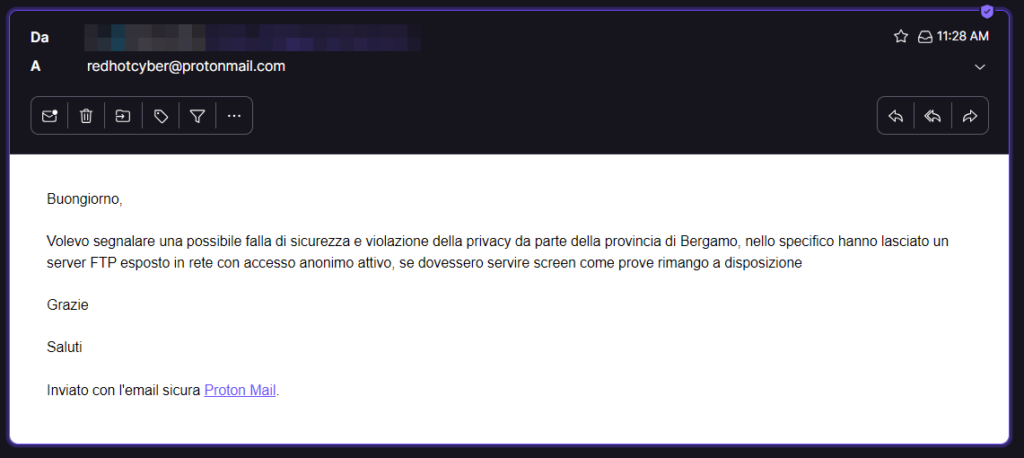

Una segnalazione arrivata poco fa al whistleblower di Red Hot Cyber ci ha informato della presenza di un server FTP raggiungibile su internet, il quale risulta accessibile in modalità anonima contenente informazioni della provincia di Bergamo.

Abbiamo quindi tentato l’accesso al server FTP segnalato e abbiamo potuto effettivamente rilevare che l’accesso avviene in modalità anonima sul server, il quale è configurato in FTP (old style in chiaro) senza crittografia.

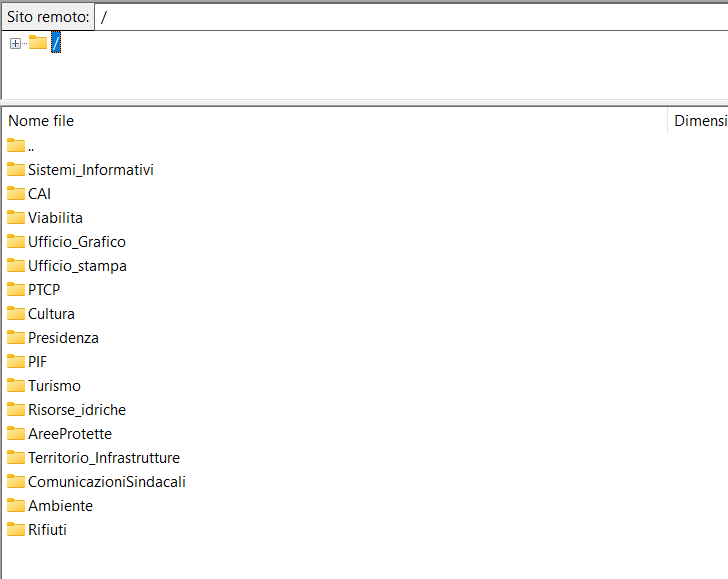

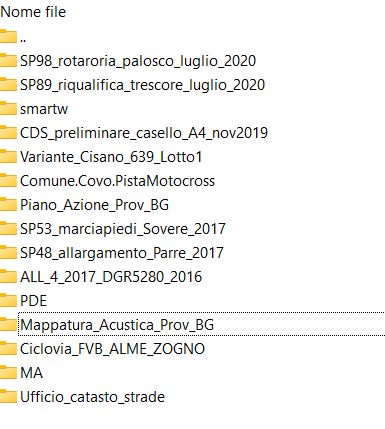

Una volta acceduti, il server ci porta al consueto directory listing FTP che mostra la seguente radice delle directory. Abbiamo quindi navigato all’interno delle directory e abbiamo identificato dei file che risultano essere afferenti alla provincia di Bergamo come riportava la mail arrivata a Red Hot Cyber.

L’indirizzo IP, dalle nostre analisi non risulta afferente direttamente alla provincia di Bergamo ma presumibilmente ad una azienda di terze parti che svolge con buone probabilità attività per conto della Provincia di Bergamo.

All’interno sono presenti moltissimi documenti afferenti a progetti e misurazioni tecniche sul territorio, come ad esempio misurazioni ambientali, mappature acustiche, informazioni sui rifiuti, viabilità fino ad arrivare a comunicazioni sindacali agli impiegati del Comune di Bergamo.

In questo periodo storico, molto spesso stiamo assistendo a continue perdite “collaterali” dovute a problematiche che non avvengono con esfiltrazioni dirette dalle infrastrutture IT delle aziende, ma da aziende di terze parti. Tutto questo ci porta all’attenzione che i fornitori possono essere oggi il “tallone di Achille” sia nella produzione che nella sicurezza informatica aziendale e occorre prestarne la massima attenzione.

Gli attacchi alla supply chain possono sfruttare una varietà di vettori di attacco: vulnerabilità sui sistemi, malware, impiegati infedeli e possono portare anche a problemi di divulgazione di dati fino al fermo delle linee produttive causando danni in cascata con ricadute ingenti sulle aziende.

Risulta quindi di fondamentale importanza fornire dei requisiti di sicurezza all’interno dei contratti, soprattutto quando si esternalizzando processi che utilizzano asset ICT sviluppati ed eserciti all’interno delle mura del fornitore. Risultano altresì importanti le attività di controllo di sicurezza, per verificare l’adoption di tali requisiti da parte del fornitore che verranno collegati nell’ambito contrattuale a specifiche penali.

Oggi più che mai se si tratta di una entreprise o di una media azienda, occorre investire sull’approfondire tutto questo. In caso di violazione sui giornali ci andrà il brand dell’azienda violata, e quasi mai il fornitore di terza parte.

Come nostra consuetudine, qualora la provincia di Bergano abbia bisogno di ulteriori informazioni, saremo lieti di fornirle e quindi integrare il presente articolo. Sicuramente occorre risolvere quanto prima questa mancata hardenizzazione, per evitare che le informazioni possono andare in giro fuori controllo.

RHC monitorerà l’evoluzione della vicenda in modo da pubblicare ulteriori news sul blog, qualora ci fossero novità sostanziali. Qualora ci siano persone informate sui fatti che volessero fornire informazioni in modo anonimo possono accedere utilizzare la mail crittografata del whistleblower.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…