l gruppo APT36 (alias Transparent Tribe) continua a distribuire applicazioni Android dannose utilizzando l’ingegneria sociale. Questa volta, gli hacker hanno preso di mira i giocatori mobile, gli appassionati di armi e gli utenti di TikTok.

“I nuovi APK continuano la tendenza tradizionale del gruppo di introdurre spyware nelle applicazioni di visualizzazione video. Ora i loro obiettivi sono i giocatori mobile, gli amanti delle armi e gli utenti di TikTok”, affermano gli specialisti di SentinelOne.

Questa campagna dannosa, chiamata CapraRAT, è stata descritta per la prima volta nel settembre 2023. Gli hacker utilizzano app Android (il più delle volte imitando YouTube) per infettare i dispositivi dei loro obiettivi con il trojan CapraRAT, che è una versione modificata di AndroRAT ed è in grado di rubare un’ampia gamma di dati sensibili.

APT36 è un gruppo di hacking collegato al Pakistan noto principalmente per l’utilizzo di app Android dannose per attaccare la difesa indiana e le agenzie governative. Il gruppo utilizza CapraRAT negli attacchi da più di due anni e in passato Transparent Tribe si è anche impegnato in phishing mirato e ha anche effettuato attacchi Watering Hole per fornire spyware ai dispositivi con Windows e Android.

Come dicono ora gli esperti, il gruppo continua a utilizzare l’ingegneria sociale e inoltre “massimizza la compatibilità del suo spyware con le versioni precedenti di Android, espandendo contemporaneamente la sua superficie di attacco alle versioni moderne del sistema operativo”.

Questa volta SentinelOne ha identificato i seguenti file APK dannosi:

CapraRAT, nascosto in queste applicazioni, utilizza WebView per aprire l’URL di YouTube o il sito di gioco mobile CrazyGames[.]com e, in background, abusa dei diritti ottenuti durante l’installazione: accede alla posizione, ai messaggi SMS, ai contatti e ai registri delle chiamate, effettua telefonate , acquisisce screenshot, registra audio e video.

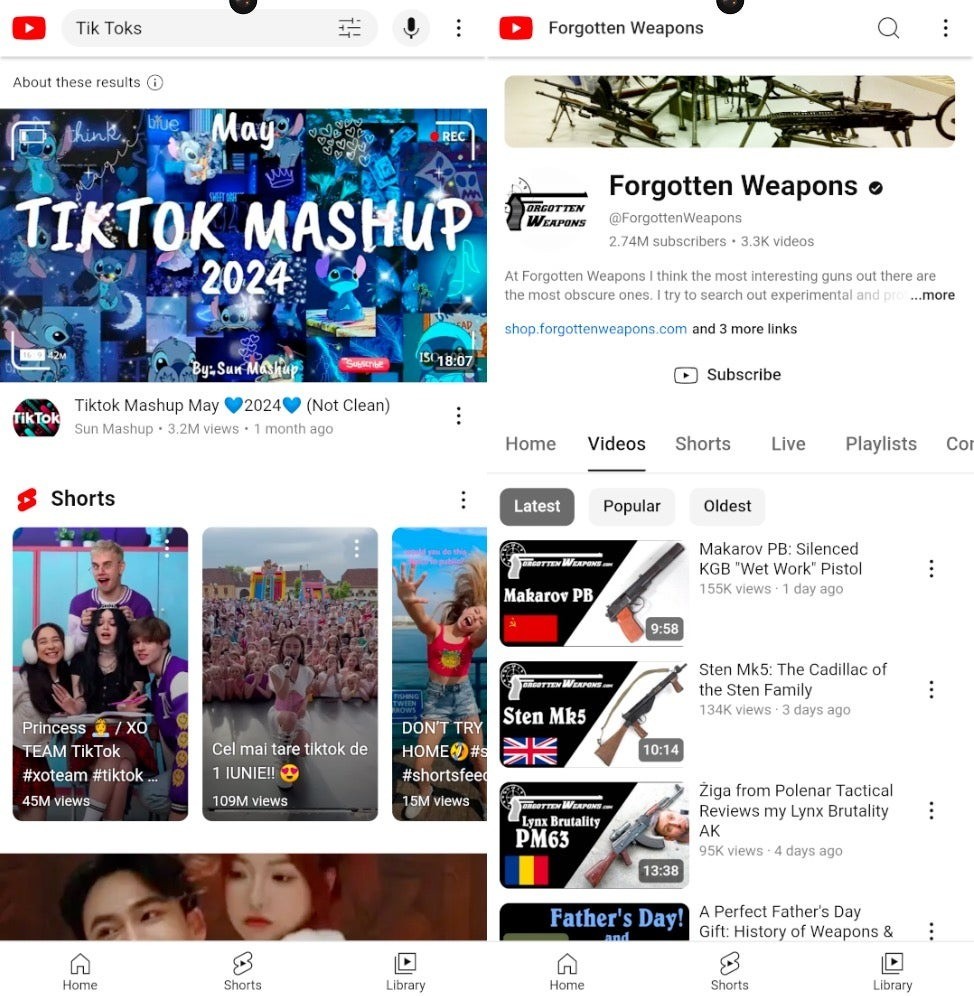

Così, l’applicazione TikTok apre YouTube con la richiesta “Tik Toks”, e l’applicazione lancia il canale YouTube Forgotten Weapons, dedicato a vari tipi di armi e con oltre 2,7 milioni di iscritti.

Un altro cambiamento evidente è che il malware non richiede più autorizzazioni come READ_INSTALL_SESSIONS, GET_ACCOUNTS, AUTHENTICATE_ACCOUNTS e REQUEST_INSTALL_PACKAGES, il che significa che è più probabile che gli aggressori lo utilizzino come strumento di spionaggio piuttosto che come backdoor.

“Le modifiche al codice CapraRAT apportate tra la campagna di settembre 2023 e la campagna attuale sono minime, il che indica che gli sviluppatori sono concentrati nel rendere il loro strumento più robusto e stabile. La loro decisione di passare alle versioni più recenti del sistema operativo Android sembra logica ed è probabilmente coerente con la continua presa di mira da parte del gruppo di individui del governo e dell’esercito indiano che difficilmente utilizzano dispositivi con versioni precedenti di Android, come Lollipop, uscito otto anni fa”, affermano i ricercatori.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.