Durante un’analisi di sicurezza effettuata su alcuni prodotti della casa produttrice Harpa Italia, il laboratorio Red Team Research di TIM (RTR), ha rilevato un tipo di vulnerabilità chiamata User Enumeration sulle versioni di mcuboICT 10.12.4 (aka 6.0.2).

Comunicato tempestivamente il problema all’azienda, attraverso il processo di Coordinated Vulnerability Disclosure (CVD), l’organizzazione ha prontamente emesso le fix di sicurezza.

Le vulnerabilità di tipo User Enumeration sono fra le vulnerabilità più comuni che possono essere riscontrate durante la fase di autenticazione in un’applicazione web.

Questa vulnerabilità consente ad un attaccante di scoprire tutti i nomi utente registrati all’interno del sistema, fornendo così importanti informazioni per l’esecuzione di attacchi mirati.

In molti casi, lo sfruttamento di tale vulnerabilità può consentire ad un attaccante di scoprire quale username è associato all’amministratore del sistema.

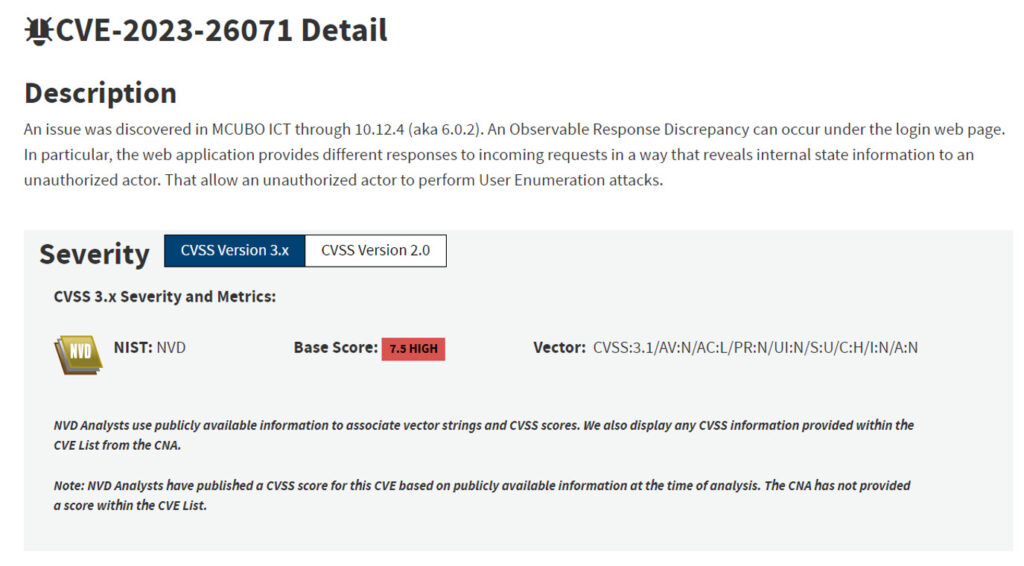

La vulnerabilità, classificata dal MITRE con criticità “Alta”, è stata trovata sul prodotto McuboICT nella versione 10.12.4 6.0.2 sviluppato da Harpa Italia s.r.l..

Quest’ultima è un’azienda italiana specializzata nella fornitura di soluzioni ICT enterprise avanzate per la sicurezza informatica e la gestione dei dati. Il prodotto di riferimento è un sistema di gestione e monitoraggio dei dati, progettato per aiutare le aziende a gestire in modo efficiente le proprie risorse informatiche e proteggere i propri dati sensibili. Tra le principali funzionalità offerte dal prodotto si possono includere:

Gli impatti di una vulnerabilità di questo tipo possono essere molteplici. Lo sfruttamento di questa carenza permette ad un attaccante di determinare sia l’esistenza dell’account di amministrazione e sia l’esistenza di molti account utente validi sul sistema.

Queste informazioni risultano essere essenziali per l’esecuzione di altri attacchi mirati, come ad esempio la possibilità di eseguire attacchi di tipo forza-bruta (Brute-Force) per tentare di indovinare la password degli account rilevati. Questo potrebbe consentire all’attaccante di accedere a informazioni sensibili ed eseguire azioni non autorizzate all’interno del sistema.

Un altro impatto potenziale è l’esposizione dell’identità degli utenti del sistema se l’attaccante può determinare quali nomi utente sono associati a determinati ruoli o privilegi. Questo può fornire informazioni preziose per la pianificazione di ulteriori attacchi mirati contro l’organizzazione come, ad esempio, gli attacchi di phishing. In questo caso, l’attaccante potrebbe inviare mail di phishing mirate all’amministratore di sistema, utilizzando il nome utente ottenuto per convincere l’utente vittima a fornire le proprie credenziali di accesso.

CVE-2023-26071 – Harpa Italia mcuboICT

Si tratta di uno tra i pochi centri italiani di ricerca sui bug di sicurezza, dove da diverso tempo vengono effettuate attività che mirano alla ricerca di vulnerabilità non documentate. Le attività condotte dal team, portano ad una successiva emissione di CVE sul National Vulnerability Database degli Stati Uniti D’America, terminato il percorso di Coordinated Vulnerability Disclosure (CVD) con il vendor del prodotto.

Nel corso di 3 anni di attività, abbiamo visto il laboratorio, rilevare moltissimi bug 0-day su prodotti best-in-class e big vendor di valenza internazionale, come ad esempio Oracle, IBM, Fortinet, F5, Ericsson, Red Hat, Nokia, Computer Associates, Siemens, F5, Fortinet, QNAP, Johnson & Control, Schneider Electric, oltre ad altri fornitori su tipologie differenti di architetture software/hardware.

Nel corso del tempo, sono stati emessi oltre 100 CVE, dove circa 8 risultano con severità Critical (9,8 di score CVSSv3).

Relativamente ad una vulnerabilità rilevata dal gruppo di ricerca sul prodotto Metasys Reporting Engine (MRE) Web Services, del fornitore Johnson & Control, la Cybersecurity and Infrastructure Security Agency (CISA) degli Stati Uniti D’America, ha emesso un avviso di sicurezza riportando come Background i settori quali: “CRITICAL INFRASTRUCTURE SECTORS, COUNTRIES/AREAS DEPLOYED e COMPANY HEADQUARTERS LOCATION”.

Si tratta di una realtà tutta italiana che emette una CVE con costanza, contribuendo in maniera fattiva alla ricerca delle vulnerabilità non documentate a livello internazionale. RTR si sta distinguendo a livello paese sull’elevata caratura delle attività svolte, oltre a contribuire all’innalzamento dei livelli di sicurezza dei prodotti utilizzati da organizzazioni e singole persone.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…