Durante le consuete attività proattive in ambito CTI ed OSINT oggi pomeriggio mi sono imbattuto in uno strano sito in cinese che, in realtà, distribuirebbe malware:

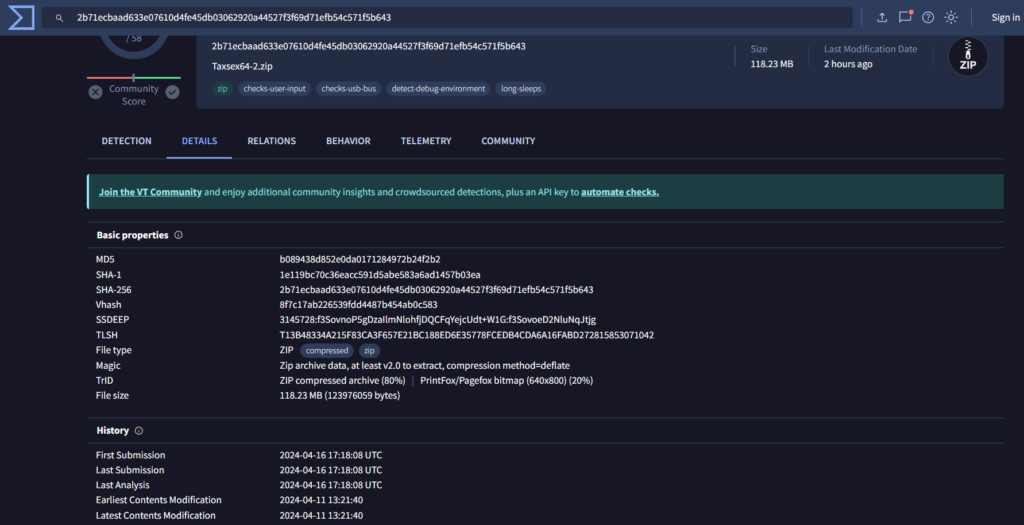

A prima vista il sito sembrerebbe un sito per scaricare la popolare app di messaggistica Telegram che in Cina è bloccata dal governo. Cliccando su Windows è possibile scaricare un archivio .zip da 118MB identificabile mediante il seguente hash:

2b71ecbaad633e07610d4fe45db03062920a44527f3f69d71efb54c571f5b643 – SHA256

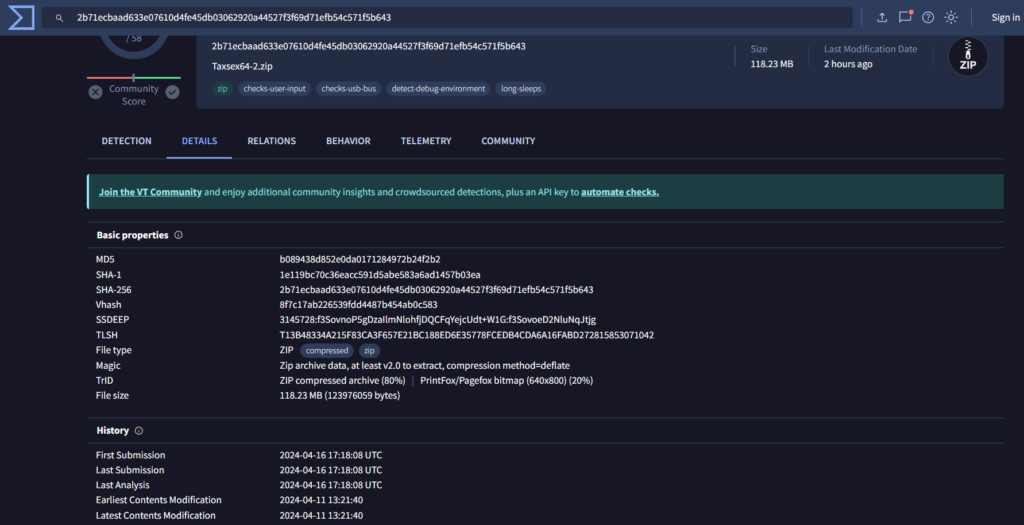

Aprendo l’archivio troviamo un file denominato “Taxsex64-2.msi” da 120MB identificabile mediante il seguente hash:

76e9ed21024fd3181f47cbb7870db620ed43dd01c8c77fbcbc3b8eaf47924045 – SHA256

A questo punto ho verificato il dominio utilizzando il noto servizio ThreatYeti:

Dopo queste prime verifiche non mi rimaneva altro da fare che caricare i due file – sia l’archivio .zip che il file .msi – su VirusTotal:

Questi sono i dettagli del risultato sul file .zip, come possiamo vedere la “First Submission” risulta essere la nostra, questo vuol dire che, a livello mondiale, siamo stati i primi a caricare questo archivio su virustotal e che ora il risultato è a disposizione della community

Anche per ciò che concerne il file .msi siamo stati i primi a caricarlo ed ora i risultati, soprattutto quelli presenti nella sezione “Behavior” relativa all’analisi del file in apposite sandbox sono a disposizione dell’intera community

Inoltre, come ulteriore verifica abbiamo caricato il file .msi anche sullo scanner malware di Jotti:

Mentre, alle 23:58 del 16 Aprile 2024 qualcosa comincia piano piano a risultare…

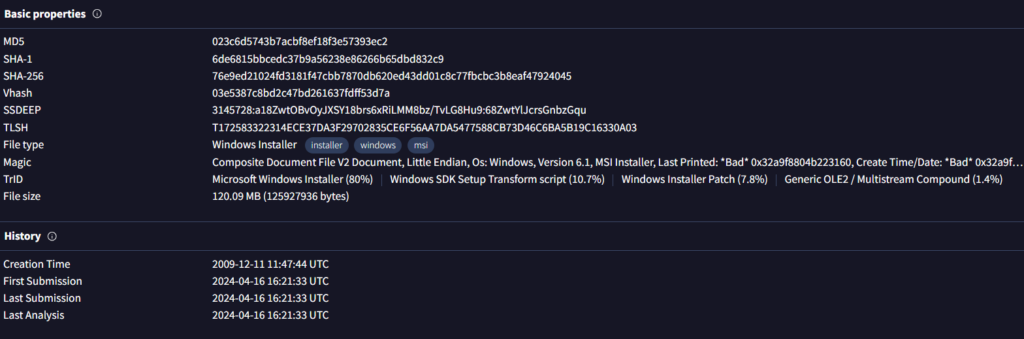

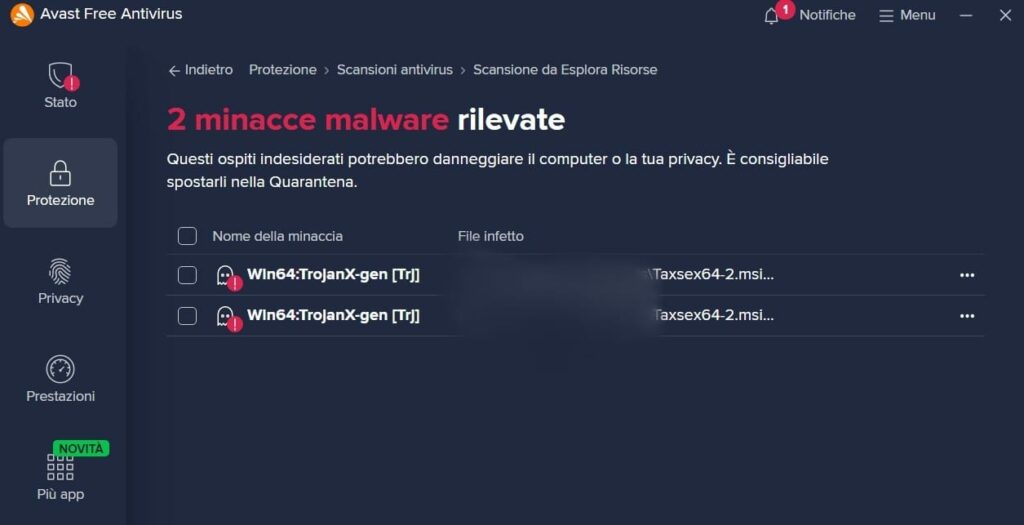

Inoltre, effettuando una breve verifica mediante l’applicazione “Avast Free Antivirus”, la stessa ha dato esito positivo:

Ovviamente abbiamo condiviso il file con altre società antivirus(e non solo) e restiamo fiduciosi in attesa delle loro analisi…

Con questo breve articolo ho voluto illustrare sostanzialmente tre cose:

Ora permettetemi di dare un breve consiglio a coloro che si stanno affacciando a questo mondo, probabilmente se un domani andrete ad operare in maniera proattiva, andando quindi a cercare siti che distribuiscono malware o iscrivendo volontariamente la vostra email su risorse di phishing, vi potrà capitare – proprio com’è successo oggi – di essere i primi al mondo a segnalare quel sito di phishing sulle risorse dedicate o quel malware su VirusTotal o alle società di antivirus.

Mentre, se farete bug hunting potrete trovare una vulnerabilità “0day” ed essere i primi a segnalarla al vendor…

Indubbiamente, anche nel mondo della cybersecurity essere i primi a fare qualcosa e la successiva consapevolezza di aver contribuito attivamente a migliorare la community è senza dubbio motivo di gioia ma ricordatevi sempre che anche questo rientra a pieno titolo in quel fantastico mondo che state scoprendo che è la cybersecurity.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.