Thruk è un’interfaccia web di monitoraggio multibackend che attualmente supporta Naemon, Nagios, Icinga e Shinken come backend utilizzando l’API Livestatus.

È progettato per essere un sostituto di dropin e copre quasi il 100% delle funzionalità originali e aggiunge ulteriori miglioramenti per installazioni di grandi dimensioni e una maggiore usabilità.

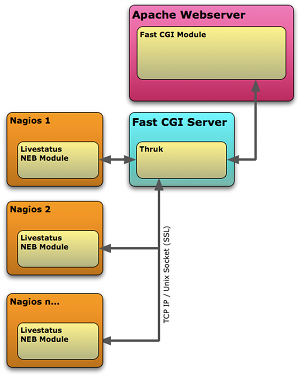

Thruk è scritto in Perl usando il Plack Framework. I sistemi di monitoraggio di backend saranno collegati con il modulo Monitoring::Livestatus Perl. Thruk stesso è in esecuzione come un processo fastcgi.

La disponibilità sarà calcolata con Monitoring::Availability. L’autenticazione è fornita dal server web Apache (ad esempio con mod_auth_basic, mod_auth_ldap, mod_auth_mysql, …).

Architettura del sistema

Thruk si connette a tutti i core che vuoi. Potresti anche combinare le istanze Naemon, Nagios, Icinga e Shinken in un’unica grande vista combinata.

In questo modo ottieni il vantaggio di diverse posizioni indipendenti e hai ancora una panoramica su tutte le tue installazioni. I siti possono essere raggruppati per una migliore disposizione.

Dalle attività di analisi effettuate dal team di Telecom Italia e come documentato all’interno della loro pagina delle CVE accessibile al link https://www.gruppotim.it/redteam le falle di sicurezza sono state individuate dai ricercatori Mattia Campanelli, Alessandro Bosco, Alessandro Sabetta, in una serie di attività di controllo svolte dal team.

Di seguito vengono riportati gli aspetti tecnici delle CVE scoperte dal team.

L’etica nella ricerca delle vulnerabilità, in questo periodo storico, è qualcosa di molto importante e una volta individuate queste vulnerabilità non documentatate (c.d. zeroday), devono essere immediatamente segnalate ai vendor evitando di fornire informazioni pubbliche che ne consentono il loro sfruttamento attivo sui sistemi privi di patch dai Threat Actors (TA).

Il laboratorio RTR di TIM, ci sta abituando a queste pubblicazioni in modo costante, sinonimo che anche la ricerca industriale in ambito italiano, relativamente alla ricerca di bug non documentati di sicurezza informatica, sta cambiando.Infatti TIM è una delle pochissime realtà industriali italiane a condurre ricerche di vulnerabilità non documentate.

Fonte

https://www.gruppotim.it/redteam

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.