Il Wall Street Journal ha recentemente riportato di un incidente avvenuto alla fine dello scorso anno negli Stati Uniti. Un aggressore sconosciuto per strada ha strappato un iPhone 13 Pro Max a una donna e dopo un paio di istanti ha avuto pieno accesso al suo account con tutte le foto, i contatti, le note, ecc.

In qualche modo, l’autore è stato in grado di modificare l’autorizzazione relativa all’ID Apple della vittima in pochi minuti, senza conoscere altre informazioni oltre al codice PIN del dispositivo. Inoltre, durante la giornata, dal conto in banca della donna sono scomparsi circa 10mila dollari.

Storie simili si accumulano da tempo nelle stazioni di polizia di tutto il mondo.

Allo stesso tempo, il modo in cui gli aggressori ottengono pieno accesso agli account delle loro vittime colpisce per la sua semplicità e banalità.

Non tutti gli utenti di iPhone hanno configurato l’autenticazione Face ID, e anche così, in condizioni post-pandemia in molti paesi, le persone indossano ancora mascherine mediche nei luoghi pubblici, il che impedisce a questa tecnologia di funzionare correttamente.

In generale, ci sono abbastanza modi per scoprire il codice pin di un’altra persona.

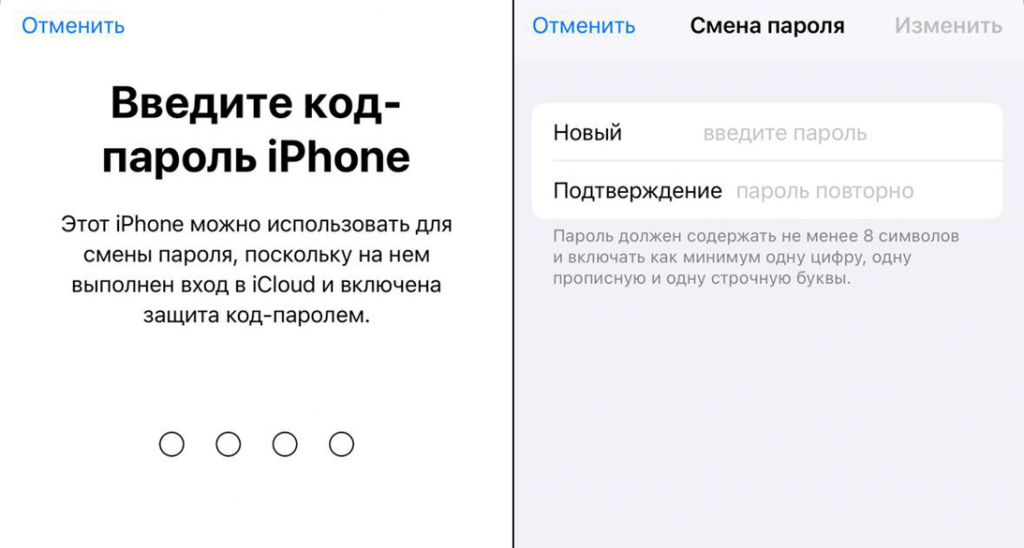

In un modo o nell’altro, solo il codice pin che il proprietario dell’iPhone inserisce quando sblocca lo schermo è assolutamente sufficiente per cambiare la password dall’account ID Apple della vittima senza dati aggiuntivi.

Non è nemmeno necessario inserire la vecchia password prima di impostare quella nuova.

I rappresentanti Apple hanno affermato che un tale sistema è progettato per aiutare gli utenti che hanno dimenticato la password del proprio account. E che il sistema è abbastanza sicuro, perché per cambiare la password sono necessari due fattori: la presenza del dispositivo a portata di mano, così come il suo codice di accesso.

Ma a quanto pare, questo non è affatto sufficiente.

Dopo aver modificato la password, il software richiede di forzare la disconnessione da questo account su altri dispositivi Apple. Pertanto, una potenziale vittima non sarà più in grado di utilizzare questi dispositivi per ripristinare l’accesso. Allo stesso modo, un criminale può scollegare il numero di telefono del proprietario dall’account.

Con una nuova password, un ladro può facilmente disattivare la funzione Trova il mio telefono, che altrimenti consentirebbe alle vittime di trovare i propri smartphone e persino di bloccarli da remoto per proteggere i propri dati.

La disattivazione della funzione “Individua” consente anche ad un utente malintenzionato di vendere un iPhone rubato senza problemi.

Apple è da tempo a conoscenza del problema, ma non fa nulla al riguardo, credendo ancora che un tale sistema sia abbastanza sicuro per l’uso quotidiano. Di seguito abbiamo compilato alcune linee guida pubblicamente disponibili per aiutarti a evitare questo tipo di truffa:

In ogni caso, il successo di tali frodi dipende principalmente non dalle vulnerabilità del software di un particolare prodotto, ma dalla consapevolezza e dal comportamento della vittima.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…