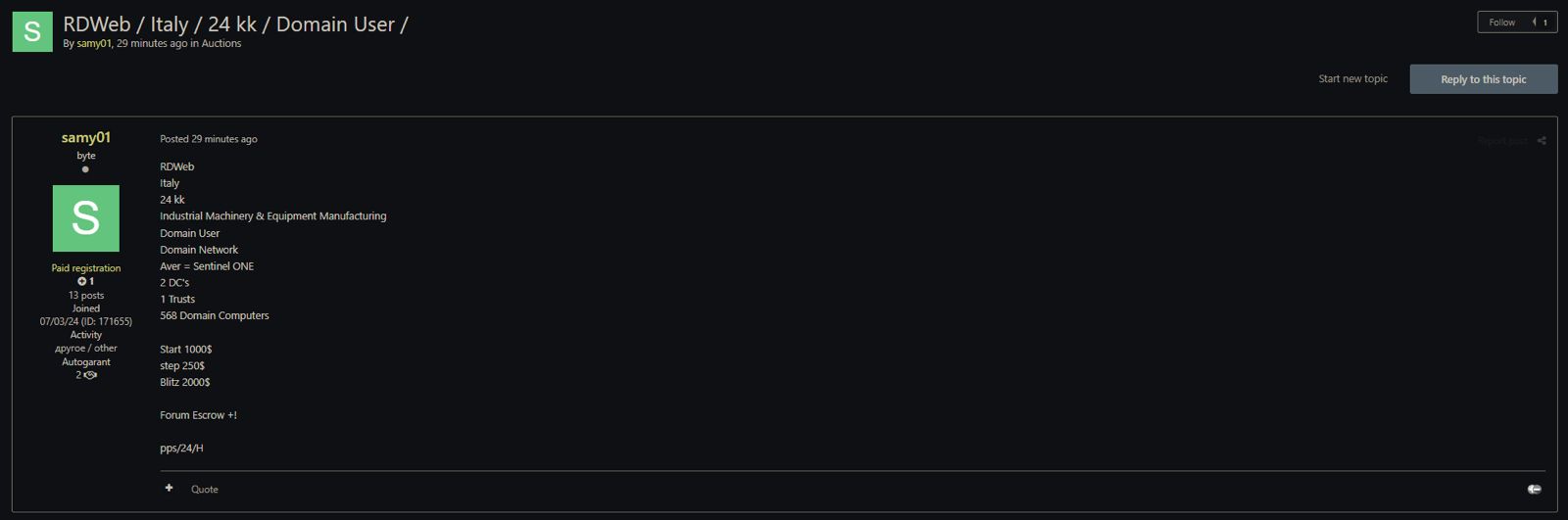

Un nuovo caso di Initial Access italiano è emerso nelle ultime ore sul dark web, confermando la continua pressione cybercriminale sul tessuto industriale del Paese. Il venditore, identificato con lo pseudonimo “samy01”, ha pubblicato su un forum underground molto frequentato un’inserzione dal titolo: “RDWeb / Italy / 24 kk / Domain User”.

Il post, come di consueto, riporta la tipologia di accessi in vendita e informazioni sul target. In particolare:

La dimensione dell’infrastruttura compromessa – con quasi 600 postazione di lavoro – suggerisce che si tratti di un’azienda strutturata, con una dimensione importante e una classe di fatturato (come riportato nel post) di circa 24 miliardi di dollari.

Il venditore samy01 risulta registrato da marzo 2024 ed ha all’attivo 13 post sul forum. La dicitura “Autogarant: 2” indica che ha già concluso due transazioni tramite il sistema di escrow automatico offerto da Exploit.in, a conferma dell’affidabilità come venditore sulla piattaforma.

L’inserzione è stata messa all’asta, con le seguenti condizioni:

Il fatto che si tratti di un’azienda appartenente alla meccanica industriale la rende un obiettivo particolarmente sensibile, sia per il valore della proprietà intellettuale, sia per la possibilità di propagare attacchi verso clienti o fornitori.

Inoltre, la menzione di RDWeb come punto di accesso suggerisce che l’attaccante abbia compromesso un servizio esposto pubblicamente su Internet, probabilmente attraverso vulnerabilità note o brute force su credenziali deboli.

La presenza di SentinelOne indica che l’azienda è dotata di soluzioni di EDR (Endpoint Detection and Response), ma questo non ha impedito l’infiltrazione iniziale, a dimostrazione del fatto che la difesa perimetrale da sola non è sufficiente senza un efficace controllo degli accessi e monitoraggio continuo.

L’esposizione del protocollo RDP (Remote Desktop Protocol) direttamente su Internet rappresenta una delle superfici d’attacco più comuni e pericolose. Gli attaccanti sfruttano costantemente motori di scansione automatizzati per individuare sistemi RDP accessibili pubblicamente, tentando poi attacchi brute-force o sfruttando vulnerabilità note.

Esporre RDP senza adeguate contromisure equivale a lasciare una porta d’ingresso aperta verso l’intera infrastruttura IT.

Gli strumenti di amministrazione remota non devono mai essere raggiungibili direttamente da Internet. Se è necessario accedervi da remoto, occorre implementare una VPN dedicata esclusivamente al management, protetta da un sistema di doppia autenticazione (2FA).

Questo approccio riduce drasticamente il rischio di accessi non autorizzati, anche in caso di compromissione delle credenziali. Una VPN di management ben configurata rappresenta una barriera fondamentale contro attacchi come ransomware, intrusioni mirate e movimenti laterali nella rete.

L’Italia continua a rappresentare un mercato interessante per gli Initial Access Broker. Nel solo 2025, sono già decine i casi tracciati da Red Hot Cyber di aziende italiane i cui accessi sono stati messi in vendita.

Questo nuovo caso è l’ennesimo campanello d’allarme per il settore industriale italiano: l’accesso remoto deve essere protetto da MFA, i servizi esposti pubblicamente devono essere monitorati attivamente, e ogni anomalia deve essere considerata potenzialmente sintomatica di compromissione.

Il tempo che intercorre tra la vendita di un accesso e il deployment di un ransomware si misura in ore o (come osservato di recente) in minuti. La prevenzione, la segmentazione della rete e la formazione del personale sono ormai imprescindibili.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…