Una singola app installata su un iPhone nuovo di zecca può rivelare i dati personali dell’utente, anche se quest’ultimo ha vietato il tracciamento. A questa conclusione è arrivato un un ricercatore conosciuto con lo pseudonimo Tim.

In iOS esiste da tempo la funzione “Chiedi all’app di non tracciare” che dovrebbe proteggere i tuoi dati personali. In realtà, impedisce solo alle app di ricevere l’identificativo pubblicitario (IDFA) del dispositivo. In Apple per molto tempo hanno assicurato che, grazie a questa opzione, gli sviluppatori non sarebbero stati in grado di tracciare l’utente, ad esempio tramite e-mail. Ma la realtà si è rivelata diversa.

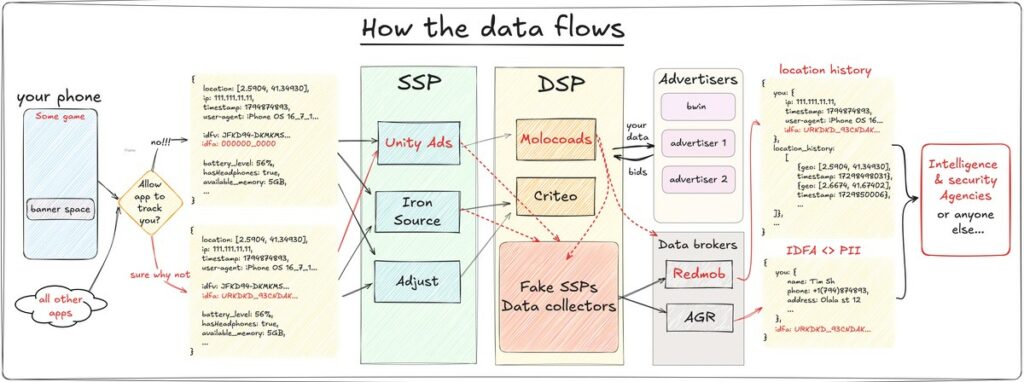

Tim ha preso un iPhone 11 pulito, lo ha ripristinato alle impostazioni di fabbrica e ha installato un solo gioco dello sviluppatore KetchApp, che ha oltre 200 app sull’App Store. Per monitorare tutto ciò che il gioco invia alla rete, il ricercatore ha impostato un server proxy.

Ciò che vide metterebbe in apprensione qualsiasi fan della Apple: l’app inviava dati ogni frazione di secondo. Ogni pacchetto conteneva più di 200 parametri diversi, tra cui le coordinate del dispositivo. Tutte queste informazioni sono andate direttamente ai creatori del motore di gioco Unity su cui è stato realizzato il gioco. Tim ha notato che le coordinate non erano molto precise: l’iPhone funzionava senza scheda SIM, solo tramite Wi-Fi.

Ma la cosa più sorprendente è che i dati con timestamp e indirizzi IP sono andati ai server di Facebook, nonostante sul telefono non ci fosse alcuna applicazione Meta e lui stesso non avesse dato il suo consenso. La funzione “Chiedi all’app di non tracciare” ha reimpostato l’identificativo pubblicitario, ma l’app ha comunque raccolto molte altre informazioni sensibili.

Ogni richiesta conteneva più di 20 identificatori diversi: identificatore del fornitore (IFV), ID della transazione (TID), ID della sessione (SID), ID del dispositivo e ID dell’utente (UID). L’app registrava anche la luminosità dello schermo, la dimensione della memoria, la carica della batteria e perfino se le cuffie erano collegate.

I dati sono poi stati trasmessi a Moloco, un’azienda che opera come Demand-Side Platform (DSP) e afferma di coprire 6,7 miliardi di dispositivi in oltre 190 Paesi. Queste piattaforme non si limitano a collegare gli inserzionisti agli spazi pubblicitari in tempo reale, ma estraggono anche enormi quantità di dati sugli utenti per indirizzare meglio gli annunci. Allo stesso tempo, qualsiasi partecipante all’asta può avere accesso a una parte o addirittura a tutti i dati raccolti.

Tim ha trovato centinaia di aziende che commerciano questo tipo di dati. Alcuni suggeriscono di collegare gli identificatori pubblicitari (MAID) ai dati reali delle persone e di mantenere aggiornate tali informazioni. Il ricercatore ha persino scoperto un’azienda che collega direttamente gli ID pubblicitari a nomi completi, indirizzi e-mail, numeri di telefono e indirizzi di casa.

Quando Tim ha provato ad acquistare i propri dati, è stato fermato dal prezzo: l’accesso a un database con informazioni su milioni di utenti costava tra i 10 e i 50 mila dollari. Inoltre, chiunque può acquistarlo, non solo i servizi speciali. Secondo il ricercatore, questi database contengono gli itinerari di viaggio di chiunque abbia giocato anche solo un po’ con le app gratuite.

Come proteggersi? Non consentire alle applicazioni di accedere alla geolocalizzazione, sostituire i dati GPS, inviare informazioni false, abilitare filtri DNS (servizi DNS privati o Pi-Hole) e ad-blocker. Tuttavia, alcuni analisti ritengono che sia impossibile proteggersi completamente dalle minacce: gli sviluppatori hanno imparato a eludere la protezione, ad esempio tramite indirizzi IP codificati in modo rigido.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…