Durante il monitoraggio del trojan di mobile banking FluBot, F5 Labs ha recentemente scoperto un nuovo ceppo di malware Android che è stato soprannominato “MaliBot“.

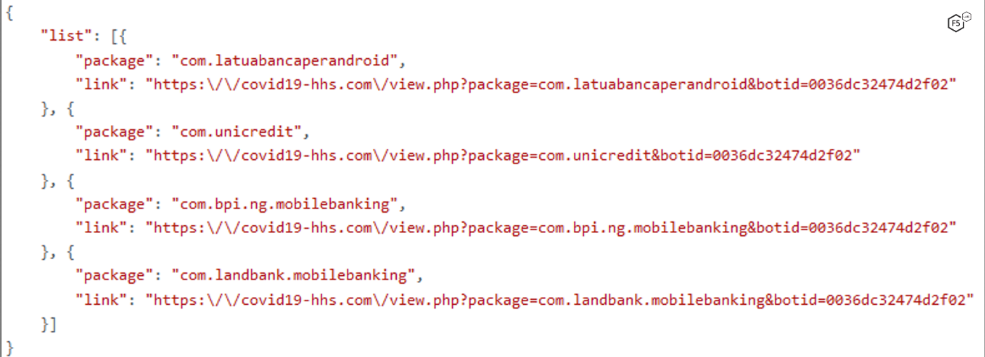

Sebbene i suoi obiettivi principali siano i clienti di servizi bancari online in Spagna e in Italia, la sua capacità di rubare credenziali, cookie e aggirare i codici di autenticazione a più fattori (MFA), significa che gli utenti Android di tutto il mondo devono essere vigili.

Supporta Red Hot Cyber

Alcune delle caratteristiche chiave di MaliBot includono:

La distribuzione di MaliBot viene eseguita attirando le vittime su siti Web fraudolenti in cui vengono indotte a scaricare il malware o inviando direttamente messaggi di phishing SMS (smishing) a numeri di cellulare.

Il server di comando e controllo (C2) di MaliBot si trova in Russia e sembra utilizzare gli stessi server utilizzati per distribuire il malware Sality.

Molte campagne hanno avuto origine da questo IP dal giugno del 2020. È una rielaborazione pesantemente modificata del malware SOVA, con diverse funzionalità, target, server C2, domini e schemi di compressione.

Una volta installato il malware, questo ha diverse funzionalità che portano alla totale compromissione del dispositivo e più nello specifico consente:

Gli autori del malware hanno finora creato due campagne, “Mining X” e “TheCryptoApp”, ognuna delle quali ha un sito Web con un collegamento per il download del malware.

Per aggirare le protezioni MFA, abusa dell’API di accessibilità per fare clic sulle richieste di conferma degli avvisi in arrivo sui tentativi di accesso sospetti, invia l’OTP al C2 e lo inserisce automaticamente quando richiesto.

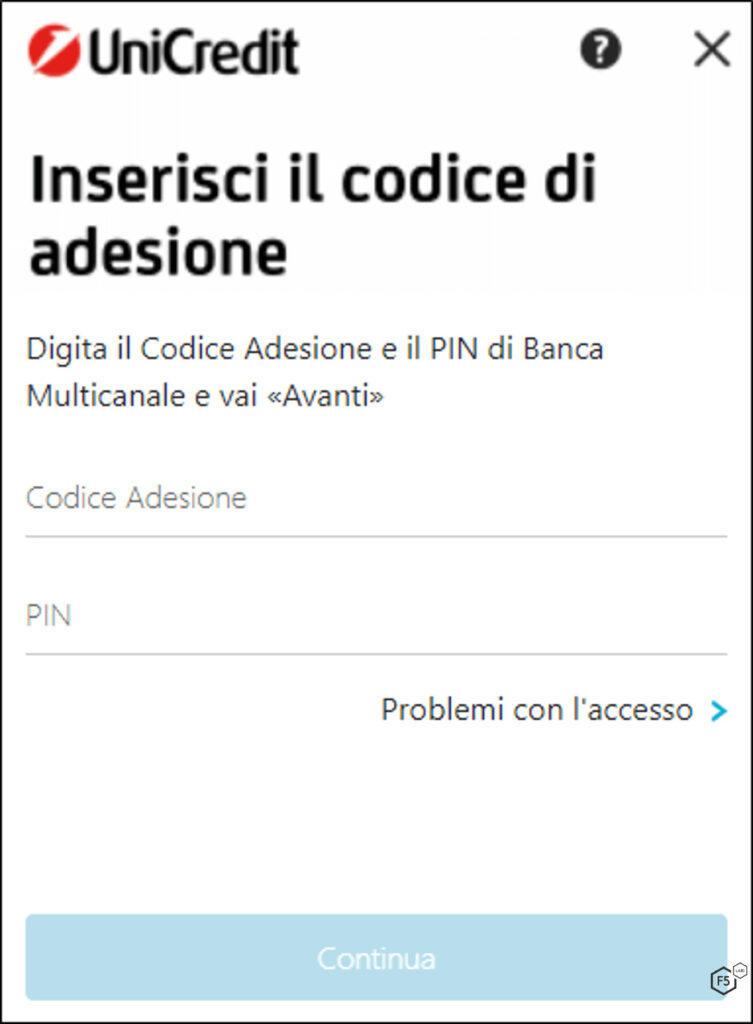

Inoltre, il malware può rubare i codici MFA da Google Authenticator ed eseguire questa azione su richiesta, aprendo l’app di autenticazione senza alcuna interazione da parte dell’utente. Come qualunque altro banking trojan, anche MailBot può rilevare quali app di banking sono installate nel dispositivo e di conseguenza eseguire il payload corrispondente e fornire all’utente una schermata di login fake che punta proprio al furto delle credenziali d’accesso per conti bancari o anche wallet di criptovalute.

Anche MailBot sfrutta potenti strumenti di evasione per eludere i sistemi di analisi e quindi insidiarsi nei device senza che venga rilevata alcuna attività anomala.

Per quanto questo malware possa risultare particolarmente pericoloso, il modo per proteggersi si affida essenzialmente al buon senso dell’utente, che dovrebbe evitare tassativamente di scaricare app da siti web non attendibili e sfruttare dunque lo store ufficiale di Google.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.