Si è vero, siamo molto indietro nella sicurezza informatica in Italia e non sappiamo minimamente cosa si può celare dietro una errata configurazione di un banale servizio di Windows.

SMB (Server Message Block), è un protocollo di condivisione file utilizzato da Windows per consentire agli utenti di accedere ai dati condivisi in una rete. Samba è un software open source che permette di condividere file e stampanti tra dispositivi con sistemi operativi diversi.

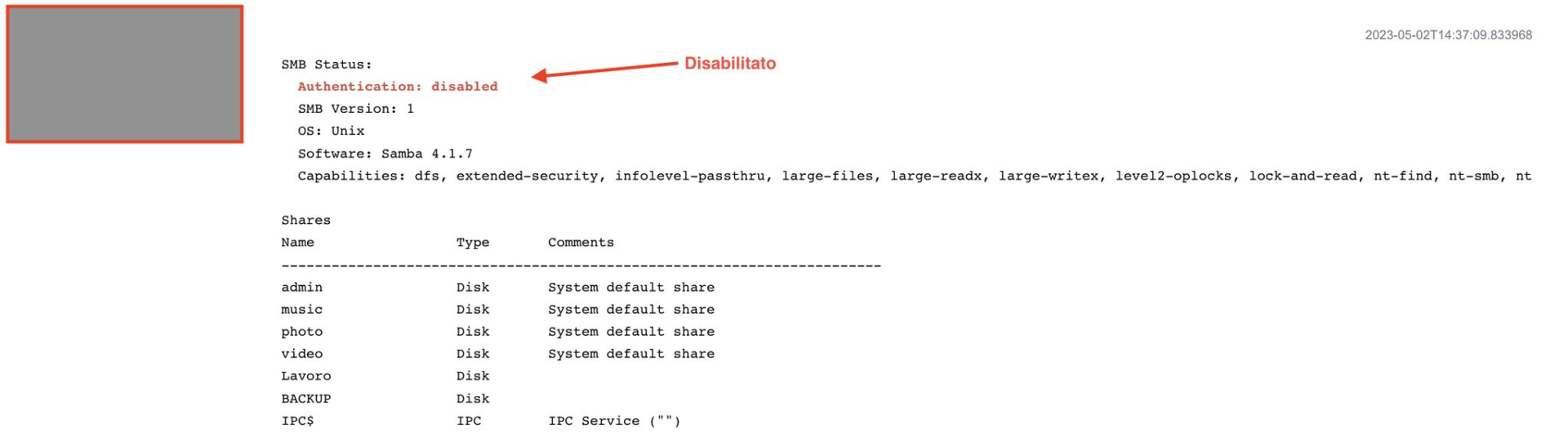

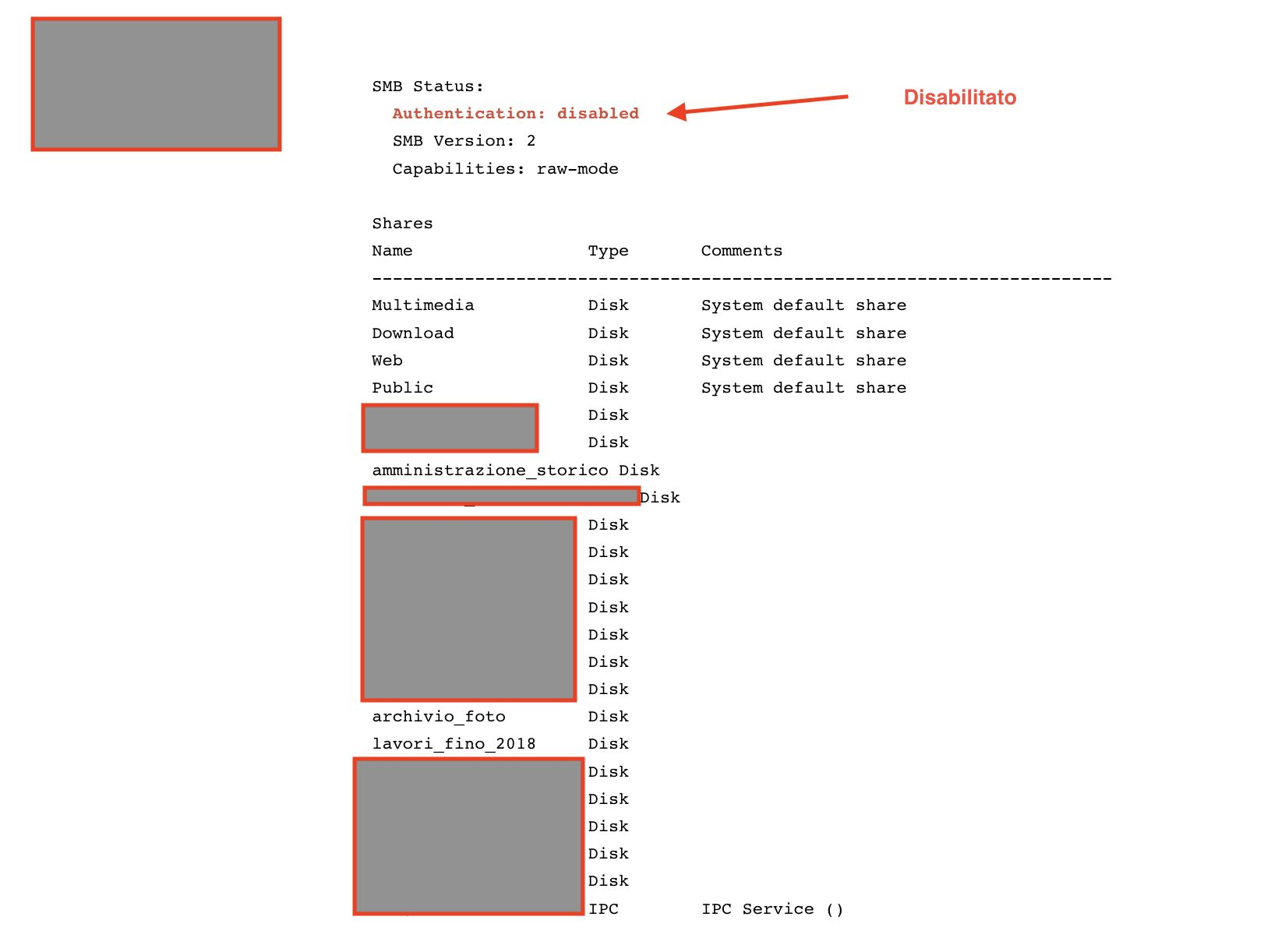

Se l’autenticazione SMB & Samba viene disattivata, gli utenti non dovranno più inserire le loro credenziali per accedere ai dati condivisi e quindi l’accesso sarà possibile – se SMB è esposto su internet – da tutto il mondo con accesso anonimo.

Il problema, come riporta il ricercatore di sicurezza informatica Bajram Zeqiri, è che in Italia abbiamo ben 3549 IP Address che hanno disattivato questa misura di sicurezza.

Questo è estremamente pericoloso, in quanto qualsiasi persona o entità che abbia accesso alla rete potrebbe accedere ai dati condivisi senza dover inserire alcuna credenziale.

Si tratta nella maggior parte dei casi di Postazioni di Lavoro di persone che hanno abilitato SMB probabilmente per poter accedere da remoto ad informazioni su altri computer, ma su Internet questo non è ammissibile in quanto chiunque potrebbe accedere a tali informazioni e appropriarsene.

Quando l’autenticazione viene disabilitata per SMB, il protocollo diventa accessibile a chiunque sia connesso alla stessa rete. Ciò significa che chiunque sia in grado di trovare l’indirizzo IP della macchina che esegue SMB e accedere ai condivisioni SMB senza dover immettere un nome utente o una password. Ciò rende la macchina vulnerabile ad attacchi di hacking, in quanto i criminali informatici possono utilizzare lo stesso metodo per accedere alle informazioni memorizzate in queste condivisioni. Pertanto, è importante che l’autenticazione sia sempre abilitata per SMB, soprattutto quando la macchina è connessa a internet.

SMB non dovrebbe mai essere esposto direttamente su Internet, ma esporlo senza autenticazione è veramente una incentivazione al suicidio.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…