Continuiamo la nostra serie di articoli sugli Initial Access Broker con un articolo su JohnDoe7 (anche noto come LORD1) che, come vedremo in seguito, usa un nome/moniker che richiama alla cinematografia o al mondo legal negli Stati Uniti.

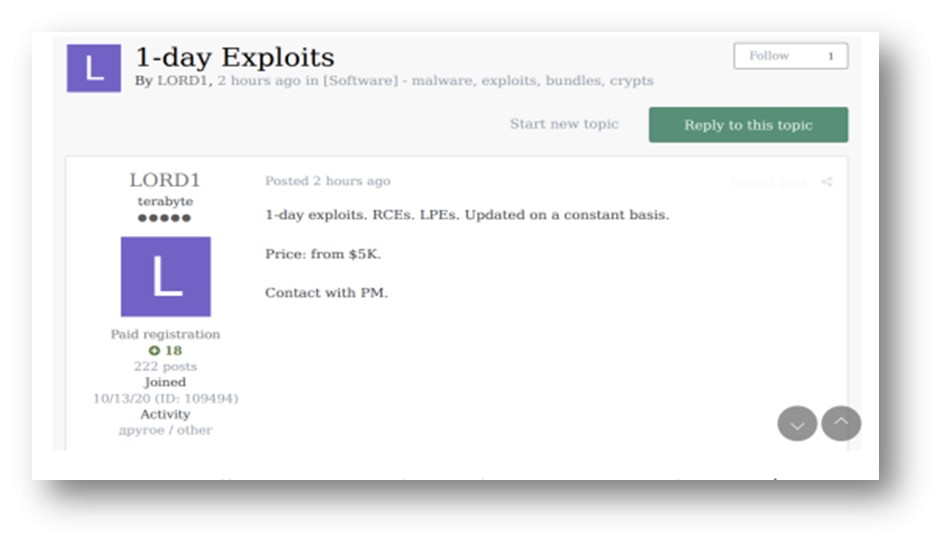

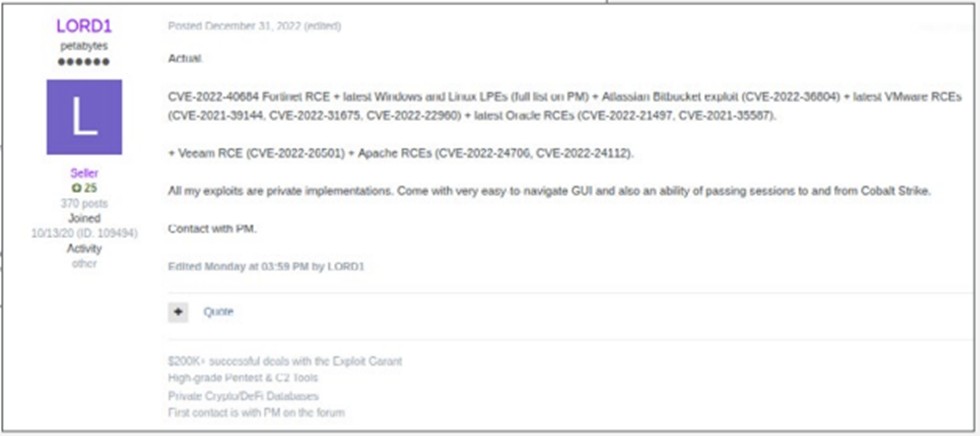

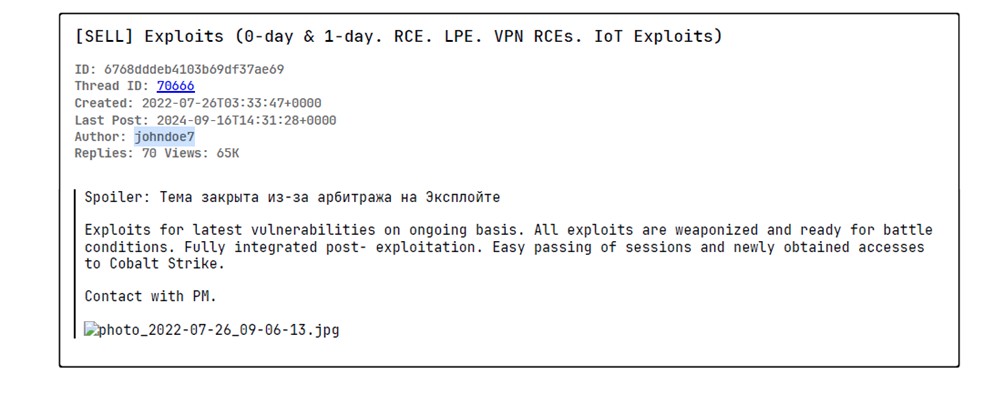

KELA Cyber ha osservato la costante offerta di exploit per vulnerabilità 1-day, il che conferma che gli IAB, come altri attori, sono interessati a colpire le aziende che non hanno applicato patch al loro ambiente in modo tempestivo. Qui in figura, su Exploit nell’Ottobre 2020, LORD1 offre un exploit RCE e LPE il cui prezzo parte da 5.000 dollari.

Nel giugno 2023, johndoe7 aka LoRD1 su XSS ed Exploit ha offerto uno script dannoso personalizzato per sfruttare la vulnerabilità di Progress MOVEit Transfer (CVE-2023-34362). Nel maggio 2023, il gruppo ransomware CL0P ha preso di mira MOVEit Transfer di Progress Software, comunemente utilizzato dalle organizzazioni per gestire le operazioni di trasferimento dei file. Hanno sfruttato la vulnerabilità zero-day SOL injection (CVE-2023-34362) per infiltrarsi nelle applicazioni web di MOVEit Transfer e ottenere un accesso non autorizzato ai database archiviati. Ciò potrebbe far pensare ad un legame tra johndoe7 e la gang CL0P …

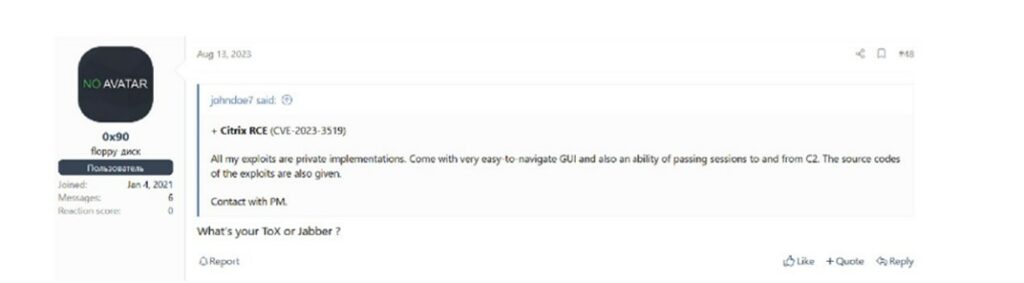

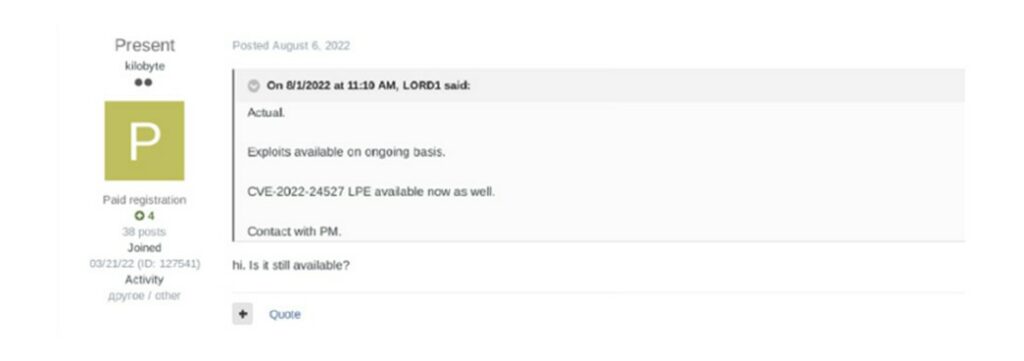

Nel successivo esempio nei forum XSS e Exploit, gli attori malevoli “0x90” e “Present” manifestano il loro interesse nel comprare degli exploit per la CVE-2023-3519 (RCE su Citrix) e per la CVE-2022-24527 (LPE su Microsoft Connected Cache).

–

–

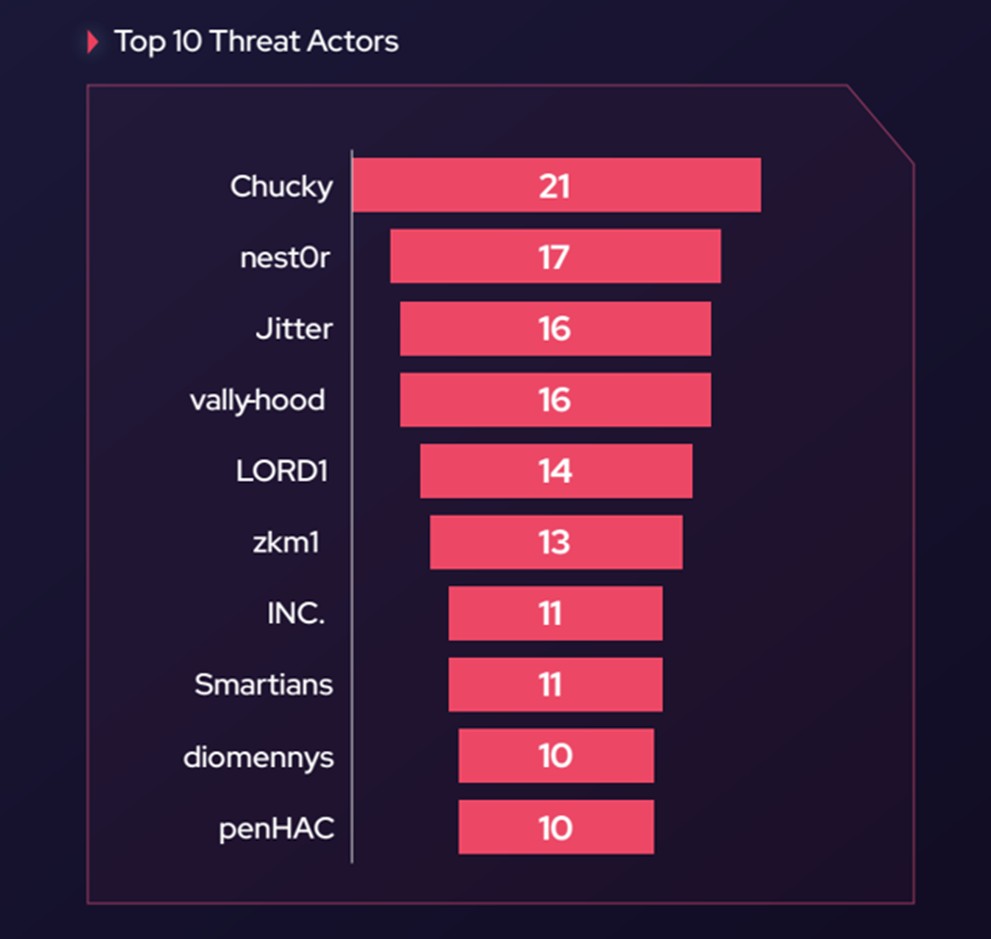

Secondo un report di SOCRadar, LORD1 è molto attivo nella compromissione di credenziali relative al mondo delle criptovalute e delle NFT; le analisi condotte dal gruppo di ricerca di SOCRadar rivelano che la maggior parte delle circa 1.700 minacce uniche del Dark Web rilevate dal 2021 a oggi riguardano la vendita di dati utente compromessi su scala globale. Pertanto, gli attori malevoli prendono di mira il settore delle criptovalute e delle NFT rappresentano una minaccia globale per tutti gli utenti.

La minaccia più diffusa nel settore delle criptovalute e NFT è la compromissione e la successiva vendita di informazioni personali degli utenti del settore sui forum del Dark Web.

Nel grafico precedente, fatto 100 il totale dei casi di compromissione credenziali analizzati nel periodo da SOCRadar, ogni segmento mostra la percentuale di contributo attribuita a ciascuno attore malevolo: LORD1 figura al quinto posto della TOP 10 con un contributo pari al 14 per cento.

ATLASSIAN BITBUCKET COMMAND INJECTION (CVE-2022-36804)

Resa nota nell’agosto 2022, CVE-2022-36804 è una vulnerabilità di iniezione di comandi che interessa più API endpoint dei server di Bitbucket. Utilizzando questa vulnerabilità, gli aggressori con accesso a un repository pubblico o con permessi di lettura a un repository Bitbucket privato, possono eseguire codice arbitrario inviando una richiesta HTTP dannosa.

FORTINET: AUTHENTICATION BYPASS VULNERABILITY (CVE-2022-40684)

Resa nota nel settembre 2022, questa vulnerabilità consente a un aggressore non autenticato di eseguire operazioni sull’interfaccia amministrativa dell’apparato FORTINET tramite richieste HTTP o HTTPs appositamente create tramite bypass dell’autenticazione utilizzando un percorso o un canale alternativo [CWE-288] in Fortinet FortiOS versione 7.2.0 fino a 7.2.1 e 7.0.0 fino a 7.0.6, FortiProxy versione 7.2.0 e versione 7.0.0 fino a 7.0.6 e FortiSwitchManager versione 7.2.0 e 7.0.0.

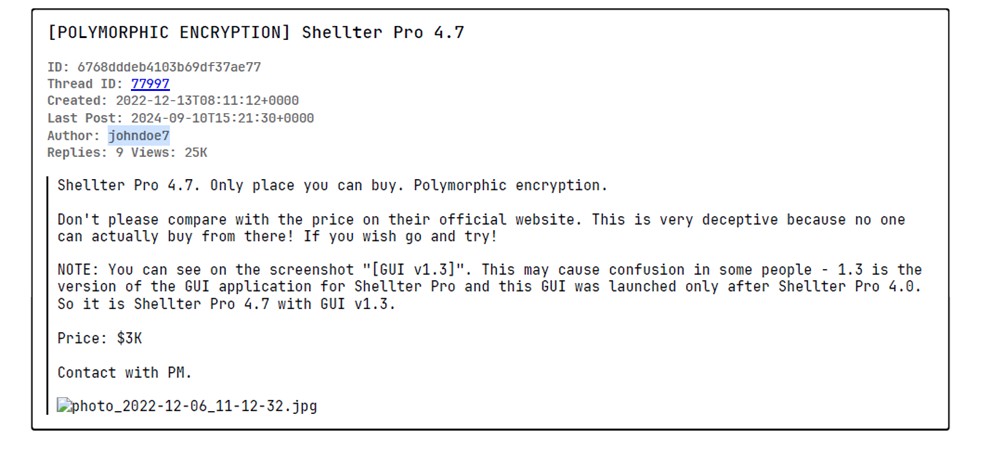

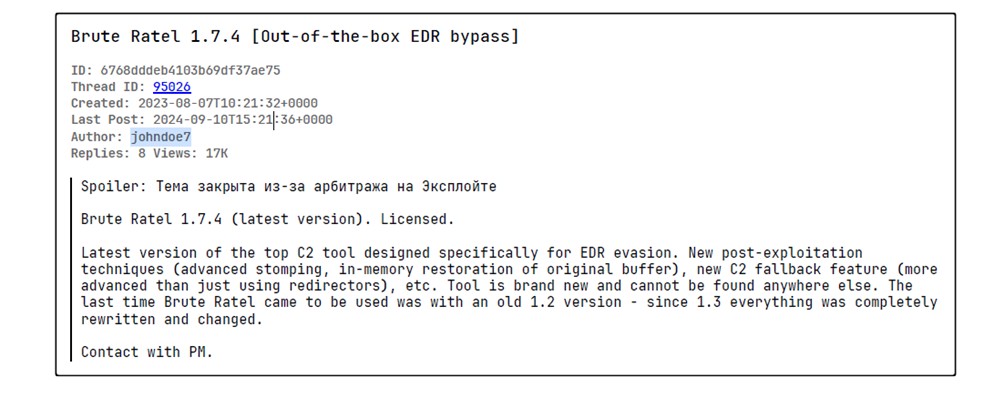

Altre tracce di Johndoe7 dal 2022 nel forum XSS ( https://xss.ist/forums/104 )

–

–

–

Curiosità, “John Doe” è il nome del villain/il cattivo del film SE7EN

https://villains.fandom.com/it/wiki/John_Doe

Negli USA il nome John Doe è usato per una vittima o un imputato sconosciuto o che si intende mantenere anonimo in un caso legale. È inoltre il nome che viene attribuito d’ufficio ai cadaveri di sconosciuti.

In Italia è l’equivalente di Ignoto o NN (dal latino Nomen Nescio).

Le vulnerabilità 1-day sono vulnerabilità note per le quali è disponibile una remediation patch o una mitigation, ma che non sono ancora state applicate. Il termine “un giorno” si riferisce al periodo che intercorre tra la divulgazione della vulnerabilità e l’applicazione della patch ai sistemi interessati.

A volte queste vulnerabilità vengono definite “n-day”, poiché il periodo è spesso molto più lungo di un giorno, dato che il tempo medio per l’applicazione di una patch (MTTP) è di solito compreso tra i 60 e i 150 giorni.

Purtroppo, lo sfruttamento delle vulnerabilità 1-day è spesso accelerato dal rilascio di codice exploit PoC (Proof-of-Concept) prima che gli utenti interessati abbiano il tempo necessario ad applicare una patch ai propri sistemi. Questa pratica sembra essere peggiorata da quando alcuni ricercatori di cybersecurity cercano di mettere in mostra le proprie capacità tecniche creando delle PoC, nonostante i danni che derivano da ciò.

Mentre threat actors più sofisticati effettuano il reverse-engineering di una patch per capire quale problema fosse essa destinata a risolvere e quindi sviluppano i propri exploit sulla base delle loro scoperte, i meno tecnici adottano/usano il codice della PoC disponibile pubblicamente. In questo modo la vulnerabilità può essere sfruttata da attori malevoli con minori skill tecniche che altrimenti non avrebbero avuto questa capacità senza assistenza esterna.

Un esempio recente e rilevante di vulnerabilità one-day è rappresentato da CVE-2024-1708, una falla di tipo “Autenthication bypass”, e da CVE-2024-1709, una falla di tipo Path traversal, nei server ScreenConnect di ConnectWise: solo un giorno dopo l’annuncio delle vulnerabilità, diversi ricercatori hanno rilasciato il codice di exploit PoC e i dettagli tecnici relativi alle vulnerabilità. Questo codice, unito alla facilità di identificare istanze ScreenConnect vulnerabili tramite scanner web online, ha portato a uno sfruttamento di massa e alla distribuzione di ransomware e altro malware su server privi di patch.

In questo articolo della serie sugli initial access broker abbia visto come il furto di credenziali possa avvenire anche attraverso attacchi che sfruttino vulnerabilità di tipo RCE e LPE e come sia fondamentale applicare patches e remediations il prima possibile … Quindi ricordiamo alcune delle best practice menzionate in precedenza per essere pronti ad ogni evenienza

KelaCyber 2022 Q2 Report https://www.kelacyber.com/wp-content/uploads/2022/08/KELA-RESEARCH_Ransomware-Victims-and-Network-Access-Sales_Q2-2022.pdf

Outpost24 IAB Report https://outpost24.com/wp-content/uploads/2024/11/IAB-and-links-to-ransomware.pdf

Soc Radar report https://socradar.io/wp-content/uploads/2024/03/SOCRadar-Cryptocurrency-NFT-Threat-Landscape-Report.pdf

Cyble underground report https://www.osintme.com/wp-content/uploads/2023/03/Cyble_Underground_Report.pdf

XSS Forum https://xss.ist/forums/104

Seven (Film, 1995) https://it.wikipedia.org/wiki/Seven

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…