I ricercatori di CrowdStrike hanno scoperto la prima campagna di cryptojacking per minare la criptovaluta Dero. Gli operatori di questa campagna stanno prendendo di mira l’infrastruttura Kubernetes vulnerabile con API aperte e stanno combattendo contro gruppi di attori malevoli che estraggono Monero sulle stesse macchine.

Dero è pubblicizzato come alternativa a Monero, ma con maggior anonimato. Rispetto a Monero e ad altre criptovalute, Dero promette rendimenti più rapidi e più elevati, motivo per cui probabilmente ha già attirato l’attenzione degli aggressori.

Gli analisti di CrowdStrike scrivono che questa campagna è stata notata nel febbraio 2023, dopo la scoperta di attività anomale in alcuni cluster Kubernetes.

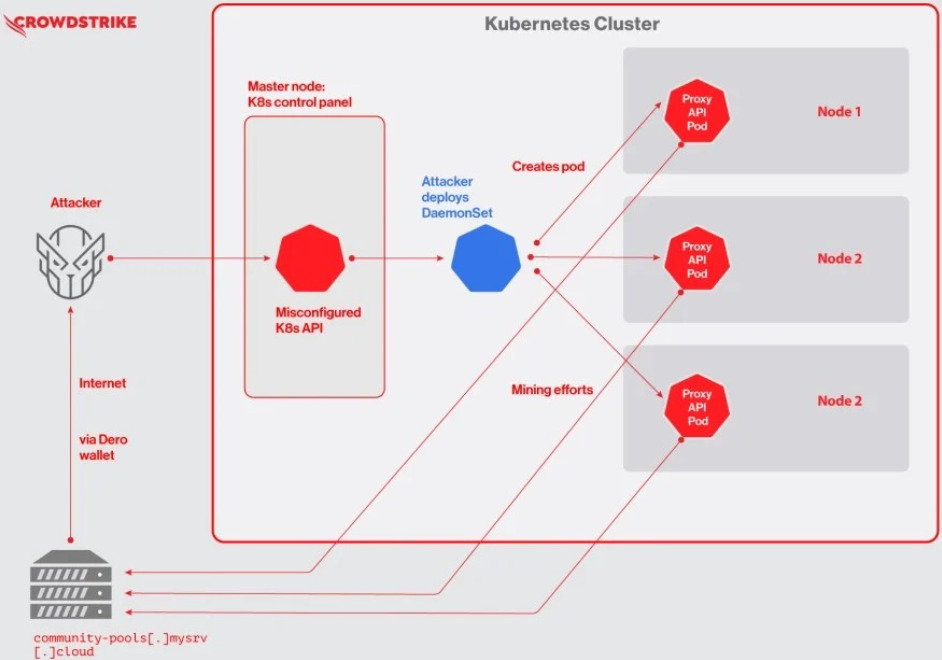

Gli attacchi iniziano con gli aggressori alla ricerca di cluster Kubernetes aperti e vulnerabili con autenticazione --anonymous-auth=true, consentendo a chiunque di accedere all’API Kubernetes in modo anonimo.

Avendo accesso all’API, gli aggressori distribuiscono un proxy-api nel sistema DaemonSet, che consente di utilizzare contemporaneamente le risorse dell’intero cluster e di estrarre Dero utilizzando tutte le risorse disponibili. I “minatori” si uniscono al pool Dero, dove tutti contribuiscono alla potenza di calcolo totale e ricevono una quota di eventuali premi.

Secondo i ricercatori, l’immagine Docker utilizzata in questa campagna è ospitata su Docker Hub ed è un’immagine CentOS 7 leggermente modificata che contiene file aggiuntivi chiamati entrypoint.sh e pause. Il primo file avvia il miner Dero con un portafoglio hardcoded e un pool per il mining, e il binario di pausa è il miner stesso.

Si noti che gli aggressori non stanno cercando di eseguire movimenti laterali, interrompere il funzionamento dei cluster, rubare dati e causare danni aggiuntivi alle loro vittime: questa campagna di attacco sembra avere finalità esclusivamente economiche.

È interessante notare che, mentre studiavano questa campagna, gli analisti di CrowdStrike hanno anche scoperto un altro gruppo di hacker che estrae Monero e ha cercato di impossessarsi delle stesse risorse, “sopravvivendo” al minatore dell’altro gruppo di criminali informatici.

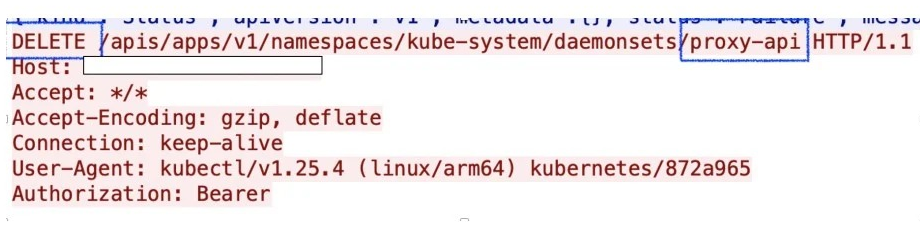

Questi malintenzionati rimuovono l’API proxy DaemonSet utilizzata per estrarre Dero e quindi eseguono un’acquisizione più aggressiva del cluster e tentano di uscire dal container.

Questi aggressori utilizzano un miner XMRig personalizzato per estrarre Monero ed effettuato mining sull’host e non nei moduli, come fanno i minatori di Dero. Pod, il secondo gruppo cerca di ottenere l’accesso a più risorse informatiche e quindi aumentare i propri profitti.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…