Autore: Roberto Villani

Data Pubblicazione: 11/01/2022

Si possono leggere sui social, sulle webzine, quasi sempre solo critiche verso le istituzioni italiane. Certo ci sono punti di critica, molte cose potrebbero essere fatte meglio – secondo sempre chi suggerisce il miglioramento – ma la critica tout court è tipica del nostro paese.

Supporta Red Hot Cyber

Non parliamo poi della politica, dove da sempre esiste quel contraddittorio spesso sfociato in violenza, dove chi la pensa diversamente ed espone la critica, lo fa quasi sempre impugnando l’arma dell’insulto, ed il paese si trascina da anni in una contrapposizione degli “ismi” che di certo non fa bene a nessuno di noi.

L’ultima critica che si può leggere un po’ ovunque riguarda la neonata Agenzia per la Cybersicurezza Nazionale (ACN), che nelle intenzioni dei suoi creatori, deve proteggere il nostro sistema informatico dagli attacchi esterni e prevenire ogni tipo di aggressione o ingerenza che il mondo moderno riesce a generare.

I più attenti alle faccende di sicurezza nazionale, in passato hanno già esposto molti suggerimenti su come questo tema, delicato e vitale per ogni paese, doveva essere affrontato e gli sviluppi del nostro sistema di protezione, se pur in ritardo, stanno andando verso la direzione suggerita. Lo spazio cibernetico è il nuovo territorio di scontro in questa guerra moderna, ne avevamo già parlato su questo blog, e se anche la voce di RHC è minore rispetto ai grandi nomi, avevamo già detto che le guerre cibernetiche avrebbero interessato tutti noi.

In diversi articoli, suggeriamo sempre di imparare a difenderci, a contrastare, individuare le minacce cibernetiche, ma è evidente che i nostri avversari sono più forti.

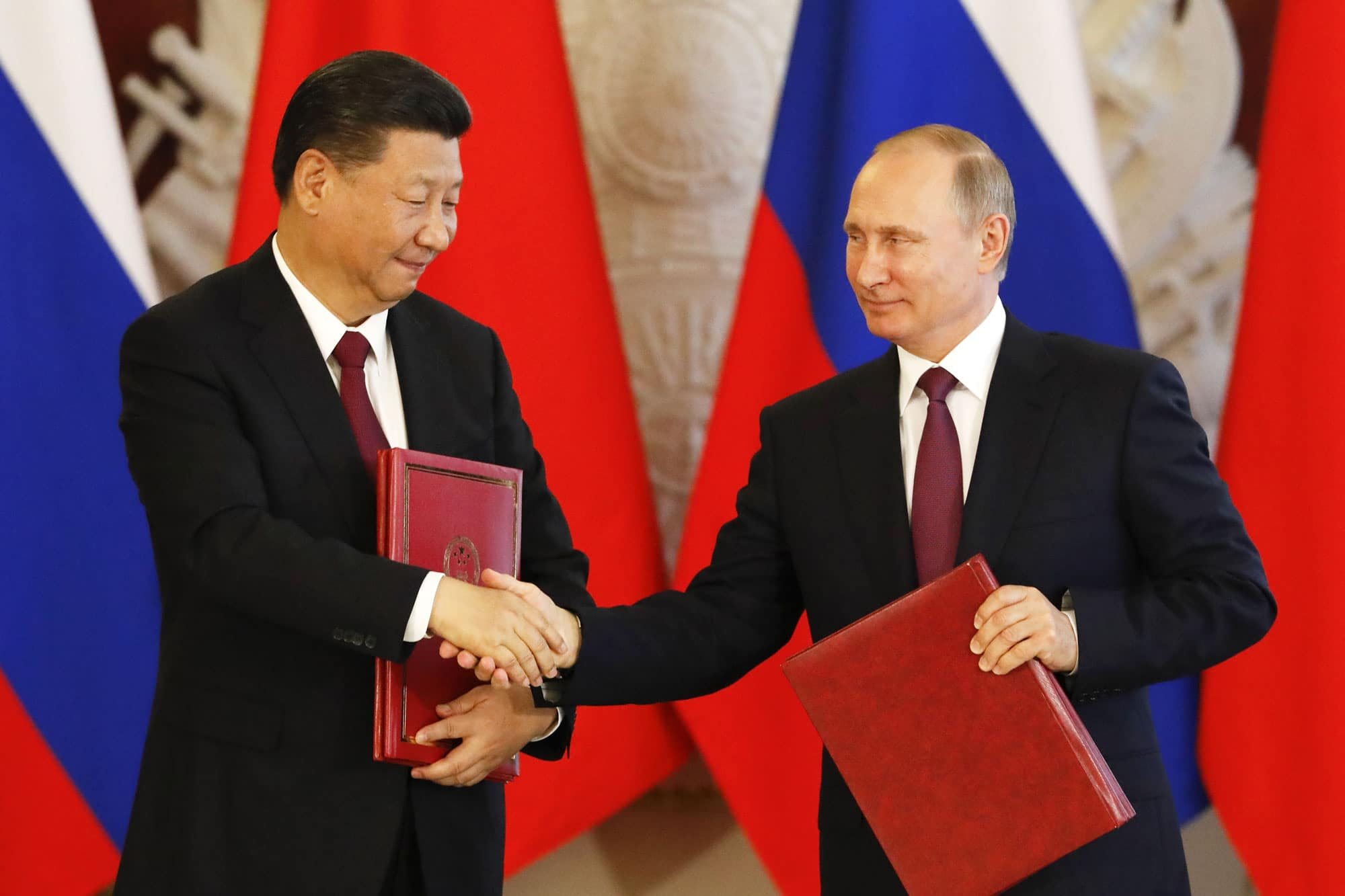

Molte società specializzate già in passato e prima della pandemia Covid, avevano avvisato che molti stati tra cui Cina, Nord Corea, Iran e Russia, insieme agli USA stavano sviluppando nuovi metodi e formando nuovi eserciti per portare attacchi cibernetici, per causare danni ai loro avversari. Basta che vi facciate un giro nella rete, e potrete trovare diversi report a riguardo, datati già dal 2011.

Perchè lo hanno fatto ci si potrà chiedere?

Le risposte possono essere molteplici, protezione intellettuale, protezione economica, protezione delle risorse, del territorio, insomma molteplici fattori che comunque disegnano un preciso obiettivo, quello di proteggere il paese. L’Italia nella sua posizione all’interno della UE e sopratutto nella NATO, ha il diritto di proteggersi?

Assolutamente si, deve farlo bene.

Ma sopratutto bisogna farlo tutti. Criticare a prescindere non è un bene, tutt’altro, nella moderna guerra cibernetica le azioni di “contrasto” al paese vengono sfruttate dai nostri avversari al meglio, attraverso una vecchia arma in uso a molte agenzie di spionaggio della guerra fredda.

La disinformazione.

Specialisti della disinformazione erano i sovietici, che attraverso le due maggiori testate giornalistiche – Pravda e Izvestia – diffondevano le notizie che più facevano gli interessi dell’ex URSS. Per i più giovani e i non russofoni, Pravda significa verità e Izvestia si traduce in notizia.

Ebbene una “regoletta” degli uomini di intelligence sovietica, suonava più o meno così:

“Se è una notizia deve essere una verità, se è una verità non deve essere una notizia”;

ed ecco che il gioco della disinformazione era più semplice del previsto.

Le notizie che oltre cortina arrivavano in Occidente erano tutte “filtrate” dagli uomini del KGB o della Stasi che lavorandole opportunamente, le confezionavano per i giornali di mezzo mondo, Italia compresa.

Oggi avviene la stessa cosa, alcune agenzie di intelligence, possiedono degli uffici specifici per la consultazione delle notizie che provengono dai giornali, dalle TV, dai social di tutto il mondo, e sfruttando le potenzialità del mondo cyber, estrapolano verità o notizie, da far rimbalzare per proteggere i propri interessi. Come proteggersi allora da questo?

Abbiamo già scritto che la dissimulazione, o la deception per i malati di inglesismi, è la migliore arma che oggi possiede una agenzia statale governativa di sicurezza. Allo stesso modo questa potente arma ha dei punti deboli, ossia può essere facilmente bucata, se l’attaccante è un influencer di rilievo, un esponente politico di spessore, insomma un uomo – il fattore umano sarà sempre vitale nello spionaggio, sia esso antico che moderno – un uomo che usando un hashtag, un blog, un semplice intervento in TV, muove centinaia di persone generando un idea in loro.

Che questa idea sia pericolosa o meno, è compito delle agenzie di intelligence verificarlo, attraverso l’analisi e lo studio delle interazioni connesse all’idea lanciata, devono saper interpretare l’azione cui è rivolta l’idea. Il mondo cyber non si sottrae a questo moderno grande gioco, tutt’altro.

Le potenzialità degli algoritmi, la facilità dell’elaborazione dei dati, l’istantaneità del web aiutano le agenzie ad elaborare mosse e contromosse in questa guerra, il cosiddetto hacking back. Se è vero che l’hacking back è considerato aggressivo, altrettanto vero che ne fanno uso quasi tutti i paesi che hanno sviluppato cyber eserciti.

Molti cyber-esperti ricorderanno l’attacco al nostro paese del novembre 2018, in cui vennero attaccate le Istituzioni italiane, quell’attacco fu la pietra angolare che spinse i decisori politici a pensare ad una Agenzia Nazionale della Sicurezza Cibernetica. Potremmo definirlo il nostro “11/9” cibernetico, e dovrebbe spingerci, tutti, ad avere una consapevolezza che siano più sicuri nel moderno mondo cibernetico.

La speranza è, far comprendere all’italiano medio come sia necessario che diventi un “volontario” della security nazionale, perché rispetto agli altri cittadini di altri paesi, europei e non, il nostro DNA sociale non è legato molto alla bandiera o al territorio.

Siamo uniti solo quando giochiamo a calcio o quando vince uno sportivo su altri stranieri, ma anche lo sport può essere un veicolo di ingerenza e di Intelligence.

Celebre fu la storia rilanciata da un giornale britannico riguardo i giochi olimpici di Roma nel 1960, dove in piena guerra fredda, le spie erano tra gli atleti partecipanti alle gare. Ed allora perché non iniziare a criticare meno le nostre agenzie di intelligence, compresa la neonata ACN e pensare che forse dobbiamo difendere il nostro paese.

Le operazioni di attacco cibernetico al nostro paese, avvengono ogni giorno, e dietro questi attacchi è posizionata ben nascosta dai nostri cyber-avversari, la nostra capacità di reagire; i paesi che prima di noi hanno iniziato a “proteggersi” a livello cibernetico, hanno sviluppato molteplici attività di cyber-difesa asimmetriche, favorite anche dal fatto che nel cyberspazio, manca ancora una regolamentazione internazionale che fonda principi e norme giuridiche di diritto, cui tutti devono attenersi.

Una “convenzione” come ne esistono nelle guerre guerreggiate, che di fatto imponga mosse, difese ed attacchi, nello spazio cyber. Questo vuoto, favorisce solo i cyber attacchi portati verso quei paesi più deboli – e l’Italia è fra questi – facilitando solo un caos dentro il paese che viene attaccato. Invero la NATO ha stabilito in passato come i cyber attacchi siano da considerare al pari degli attacchi fisici, come nelle guerre reali, ma la forza dell’attacco cyber è appunto la sua deception.

Come si può individuare un attaccante, se si nasconde dietro un computer?

L’inganno che l’attaccante costruisce, è strutturato in maniera tale che pur ripercorrendo a ritroso il suo percorso, tracciando le sue mosse, seguendo i nodi della rete, arrivare alla sua individuazione risulta molto difficile, perché per lui è sufficiente il tasto “delete” e nello spazio di qualche secondo tutto è cancellato e fatto a pezzi disperso nel web. Ed allora ricordatevi…tacete che il nemico vi ascolta. Ed il nemico può essere anche un nostro alleato.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.