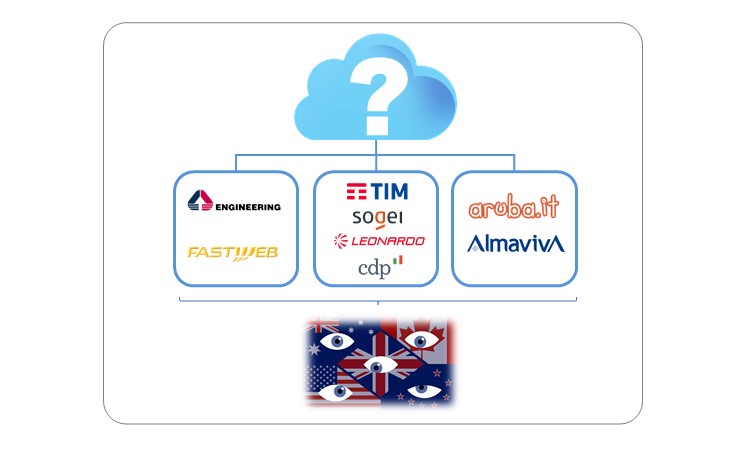

Sono tre le cordate italiane che puntano al cloud nazionale. Come avevamo anticipato a suo tempo, Aruba e Almaviva; Fastweb con Engineering; infine Tim con Leonardo e Sogei e Cdp Equity si contenderanno l’implementazione delle infrastrutture IT dell’Italia, oltre a definire quello che si chiama Polo Strategico Nazionale portando tutta la pubblica amministrazione all’interno di una enorme nuvola. Il Cloud.

Ma qual è lo stato dell’arte?

Intanto all’interno dei corridoi del ministero dell’innovazione tecnologica, quello che è il Polo Strategico Nazionale, si è meritato anche uno strano soprannome del “fossato dei coccodrilli”.

Si perché queste infrastrutture dovranno essere “inviolabili” e quindi presumibilmente a “rischio zero” (cosa che i nostri lettori sanno bene che è solo una trovata pubblicitaria), in quanto saranno custoditi al loro interno, tutti i tesori della Pubblica Amministrazione, ovvero i dati di tutti quanti i dei contribuenti che sono noi, i cittadini. In particolare non dovrà più ripetersi quello che sta succedendo oggi nell’escalation degli attacchi alla PA che abbiamo visto negli ultimi mesi, tra Regione Lazio, San Giovanni Addolorata, Comuni di varie regioni e ASL su diversi territori.

Infatti, a parte il problema della riduzione dei costi, della razionalizzazione e di molti aspetti positivi del Cloud, un problema importante è la “sicurezza informatica” (ecco il perché il “fossato dei coccodrilli”) e quindi il modo in cui verranno progettate queste infrastrutture, facendo attenzione anche allo “spionaggio”, visto che le tecnologie cloud dietro a queste grandi partnership, sono di oltre oceano.

Come avevamo visto in precedenza, c’è una classificazione relativa all’implementazione della “fossa dei coccodrilli” e le preoccupazioni della PA, ricadono principalmente per la classe B (o anche classe “critica”), dove ci sono quelle amministrazioni centrali che il governo vuole trasferire con urgenza nella fortezza del Piano Strategico Nazionale.

Ed è proprio qua, dove ci sono più esigenze imminenti di “sicurezza informatica” che spinge la cordata Leonardo – che corre con Tim, Cdp Equity e Sogei. Tanto è vero che TIM ha lanciato in tempi non sospetti una azienda dal nome Noovle (in partner con Google, Accenture, Dell, Microsoft ed Oracle), specializzata in infrastrutture Cloud.

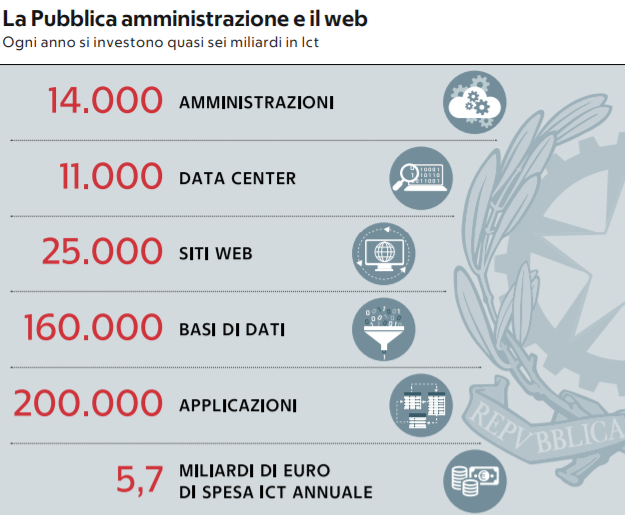

Ma le infrastrutture da migrare sono molte. Come riportato in calce da un articolo di Affari & Finanza della Repubblica, abbiamo 14.000 amministrazioni che erogano servizi in 11.000 data center che mettono a disposizione degli utenti ben 25.000 siti con 160.000 database.

Fonte Affari e Finanza di Repubblica.

Si tratta quindi di un lavoro “ciclopico” di “ammodernamento” e “razionalizzazione”, e quindi se le cose le vogliamo fare davvero bene, non si tratta di quello che in gergo tecnico cloud chiamiamo come “Lift & Shift Cloud Migration”, ovvero lo spostamento di questi sistemi così come sono (o con modifiche minime) in un ambiente cloud.

Infatti uno spostamento di queste infrastrutture così “deframmentate” e poco “omogeneizzate”, molte di queste con tecnologie obsolete (abbiamo visto l’incidente al ministero della salute con il JBOSS in EoL del 2008), beneficeranno solamente dei vantaggi della centralizzazione del cloud, ma le falle di sicurezza presenti sui sistemi, rimarranno tali, anche se mitigate dalle protezioni perimetrali presenti sul cloud, che sicuramente sono meglio di quelle ad oggi a disposizione della PA, ma con rischi comunque enormi.

Ci si sta pensando, è vero, ma occorre anche comprendere che siccome il numero di 200.000 applicazioni è immenso, si potrebbe rischiare che una volta che “è finito il budget”, si proceda in tal modo.

Inoltre c’è il problema del SOC. Chi gestirà il Security Operation center del Cloud Nazionale? Detta così verrebbe subito naturale pensare all’Agenzia di sicurezza cibernetica italiana ACN, ma al momento sappiamo poco o nulla su questo argomento.

Sarebbe infatti auspicabile una “centralizzazione delle operation” in ambito “statale” e non in appalto verso i fornitori, in modo anche di avere una supervisione ed un controllo strategico su quello che accade alle infrastrutture pubbliche dello stato, senza mediazioni con il diretto fornitore, qualsiasi esso sia.

Quindi, molte cose ancora sono da definire, l’iniziativa sicuramente è lodevole, ma occorre fare delle scelte strategiche importanti prima di imbattersi in una migrazione dei workload, in quanto i problemi potrebbero rimanere gli stessi una volta sul cloud.

Spesso abbiamo parlato del problema che l’Italia non fa tecnologia e non ha al suo interno, come in questo caso, delle aziende italiane che possono fornire tecnologia proprietaria Cloud. Infatti tutte le cordate utilizzano i grandi big player del cloud degli Stati Uniti D’America, in quanto tecnologia di altri stati sono state bandite, come ad esempio quella cinese.

Ovviamente, la storia ci insegna che l’utilizzo di tecnologia proprietarie di altri paesi, consente l’inserimento di backdoor. Non è qualcosa di illegale, è così, punto.

La lista degli incidenti venuti alla luce sono infiniti, ricordiamoci di Cypto AG (quando le comunicazioni classificate dell’Italia ed altri 30 stati sono stati spiati dalla CIA), del Fisa Emendament Act. Tutti strumenti capaci di garantire attività di spionaggio al governo degli Stati Uniti D’America. Ricordiamoci sempre che un sistema, anche se risiede all’interno del suolo Italiano, realizzato in altre nazioni, dovrà per forza comunicare con il suo Head Quarter di riferimento.

Su questo occorre fare molta attenzione.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.