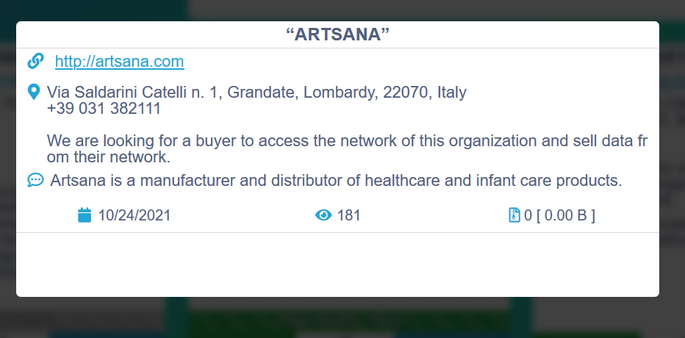

Ne avevamo parlato qualche giorno fa che sul DLS del noto gruppo ransomware Conti, era apparso un annuncio che riportava la richiesta di un un insider o di un brocker di accesso, il quale potesse fornire alla cyber-gang le chiavi di accesso all’organizzazione.

Artsana è una azienda italiana, attiva da sempre nella distribuzione di prodotti sanitari e per l’infanzia con i marchi Chicco, Pic Solution e poi Control, dall’aprile 2016 è controllata per il 60% dal fondo di private equity Investindustrial di Andrea Bonomi.

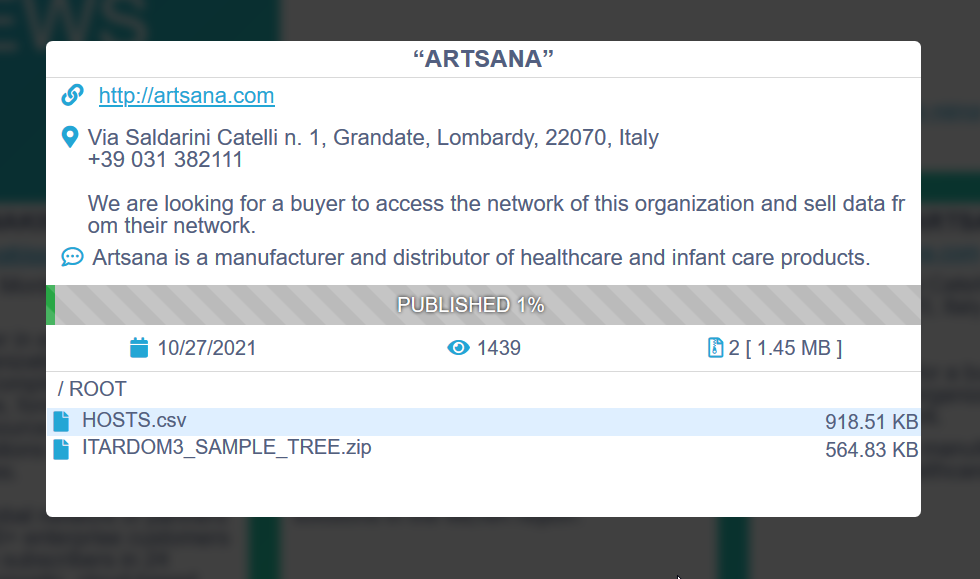

Oggi viene pubblicato sul DLS di Conti un aggiornamento al precedente post che riporta degli allegati, tra i quali un file “hosts.csv” e un file compresso di mezzo MB.

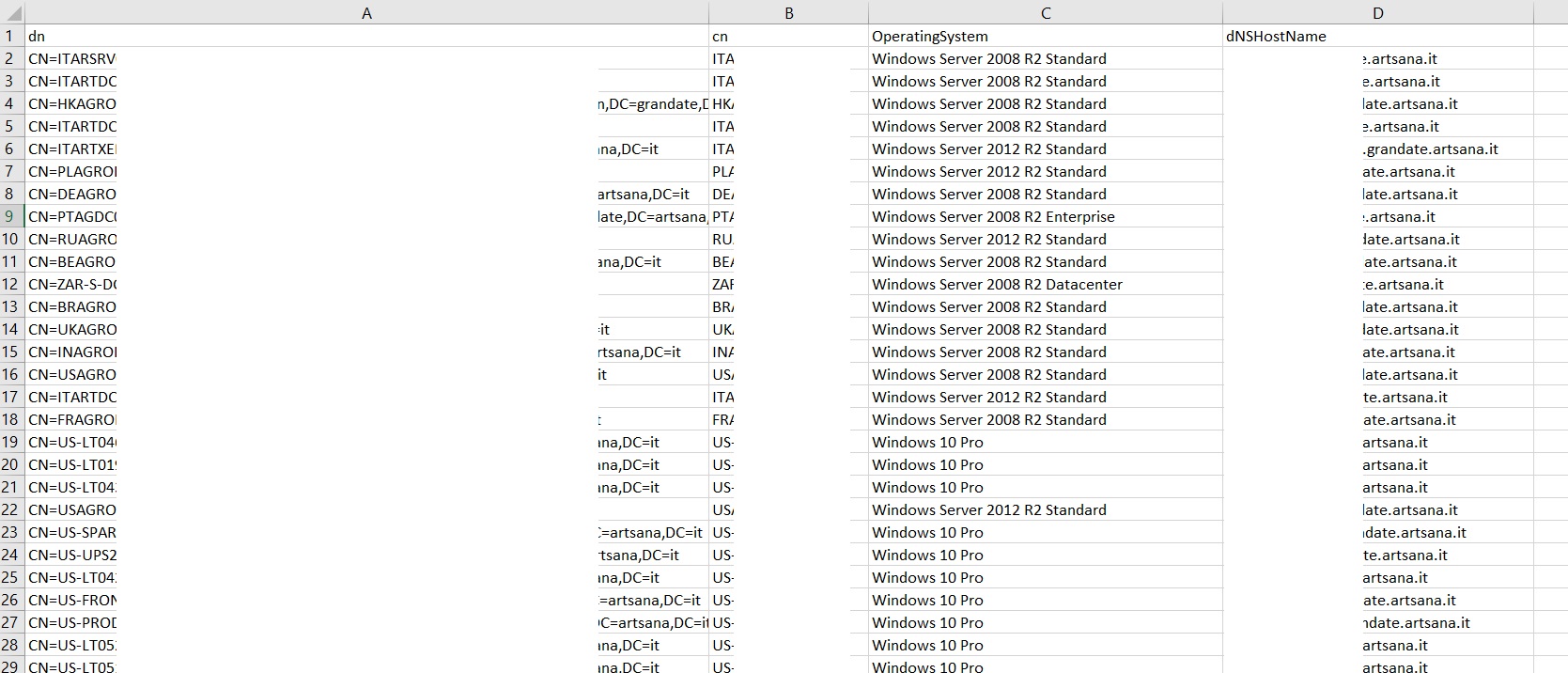

Abbiamo scaricato i file presenti nel DLS i quali riportano effettivamente la lista LDAP dell’infrastruttura di dominio di Artsana, con le relative informazioni dei server, compreso il nome del server e la versione del sistema operativo.

All’interno sono presenti molti sistemi operativi obsoleti, sia come server che come client i quali non dispongono più di patch di aggiornamento da parte di Microsoft e contengono una moltitudine di CVE utilizzabili dai malintenzionati per lanciare codice remoto all’interno dell’infrastruttura, e quindi avviare una eventuale infezione ransomware.

Come da sempre riportiamo su questo blog, occorre presidiare l’obsolescenza tecnologia delle infrastrutture e monitorare con costanza le date di End-Of-Life di tutti i prodotti hardware e software, in modo da avviare i replatforming in tempo verso i sistemi operativi supportati ed evitare di venire in contro a quella che si chiama “stratificazione delle vulnerabilità”, ovvero CVE emesse su sistemi in End-Of-Life che nessuno potrà mai correggere in quanto i software sono desupportati dal rispettivo fornitore.

Inoltre, è presente in formato TXT, delle informazioni relative al contenuto di un server dell’infrastruttura “HKAGDFS01” con la lista dei file e del registry di WIndows.

Come al solito è presente la percentuale di pubblicazione dei dati, sinonimo che Conti è in trattativa con l’azienda Artsana.

Stiamo monitorando la situazione e pubblicheremo su questo articolo eventuali novità, qualora verranno rilevate dal darkweb.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…