Artsana Group è un’azienda italiana nata nel 1946, su iniziativa di Pietro Catelli, come distributore di siringhe.

Attiva da sempre nella distribuzione di prodotti sanitari e per l’infanzia con i marchi Chicco, Pic Solution e poi Control, dall’aprile 2016 è controllata per il 60% dal fondo di private equity Investindustrial di Andrea Bonomi.

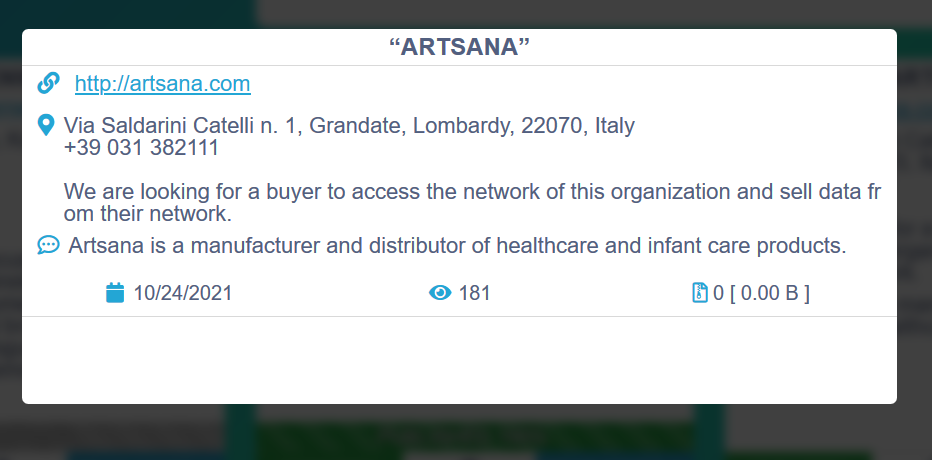

Oggi, 24/10/2021, è apparso sul DLS (data-leak-site) del noto ransomware Conti, un annuncio che riporta che l’operazione Conti sta cercando probabilmente un insider per violare la sua rete dell’azienda.

Stiamo cercando un acquirente per accedere alla rete di questa organizzazione e vendere i dati dalla loro rete.

Non è la prima volta che sul DLS Conti appaiono dei comunicati di questo tipo, sia inerenti la rivendita di dati, sia per la ricerca di impiegati infedeli o broker di accesso che hanno “le chiavi” per accedere alla rete di una azienda, che sia tramite un vettore di attacco o un impiegato infedele.

Ne parlammo su RHC diverso tempo fa di come il fenomeno degli insider possa in qualche modo agevolare le cyber-gang ransomware, evitando l’acquisizione dell’accesso alla rete da parte dei broker di accesso all’interno delle underground.

Probabilmente sarà arrivata una qualche richiesta per l’acquisizione della proprietà intellettuale di questa azienda da parte di qualche “cliente” di Conti.

Monitoreremo la situazione e qualora troveremo ulteriori informazioni, le inseriremo all’interno di questo articolo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.