Sul data-leak-file di LockBit 2.0, è apparso un nuovo countdown su una violazione di ERG, dove nello specifico c’è scritto:

“ERG è il primo operatore eolico in Italia e uno dei leader nel mercato europeo e ha scelto di adottare un modello di business focalizzato sullo sviluppo sostenibile, in coerenza con il processo di transizione che il sistema energetico sta attraversando a livello globale.”

Ricordiamoci che già in precedenza, ad inizio di agosto, gli operatori di LockBit 2.0 erano entrati all’interno delle infrastrutture dell’azienda. ERG aveva dichiarato “qualche piccola interruzione” della sua infrastruttura ICT.

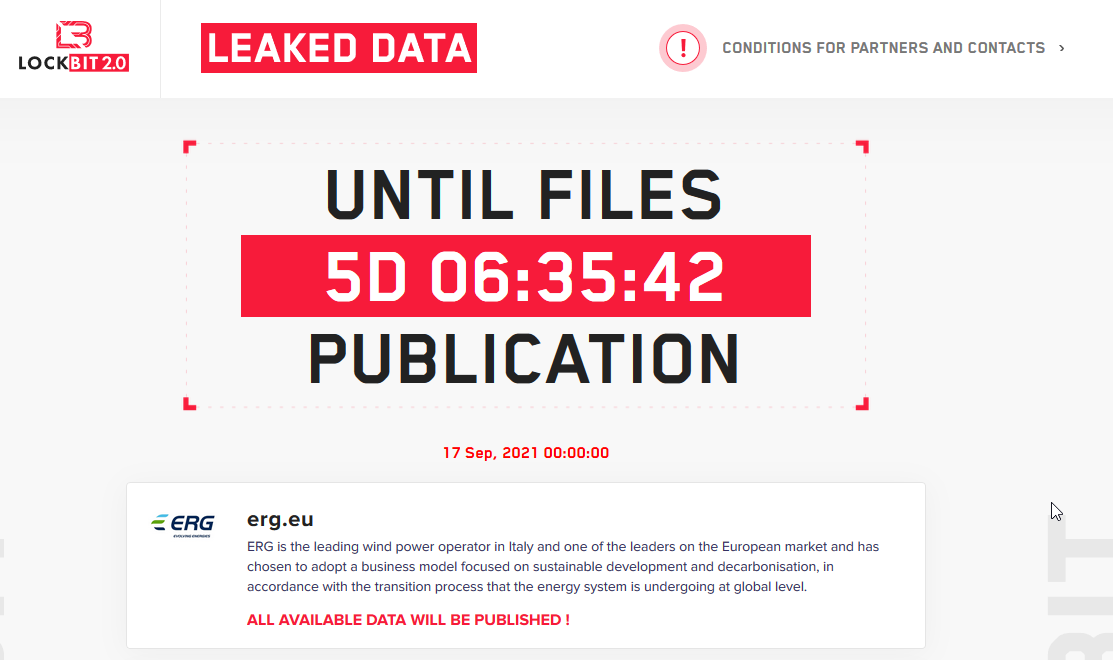

Banner presente sul DLS di LockBit oggi, 11/09/2021 alle 19:30

ERG è un gruppo industriale italiano, fondato a Genova, con sede operativa nella stessa città. La società è controllata dalla famiglia Garrone-Mondini tramite la holding italiana San Quirico S.p.A. (circa il 56%) e la Polcevera S.A. (circa il 7%).

Il sito di LockBit, come di consueto ha attivato un countdown con scadenza il 17 settembre all’orario 00:00 UTC, che corrisponde all’orario delle 3:00 della mattina per la pubblicazione dei dati dell’azienda, qualora non si raggiungesse un accordo per il pagamento di un riscatto.

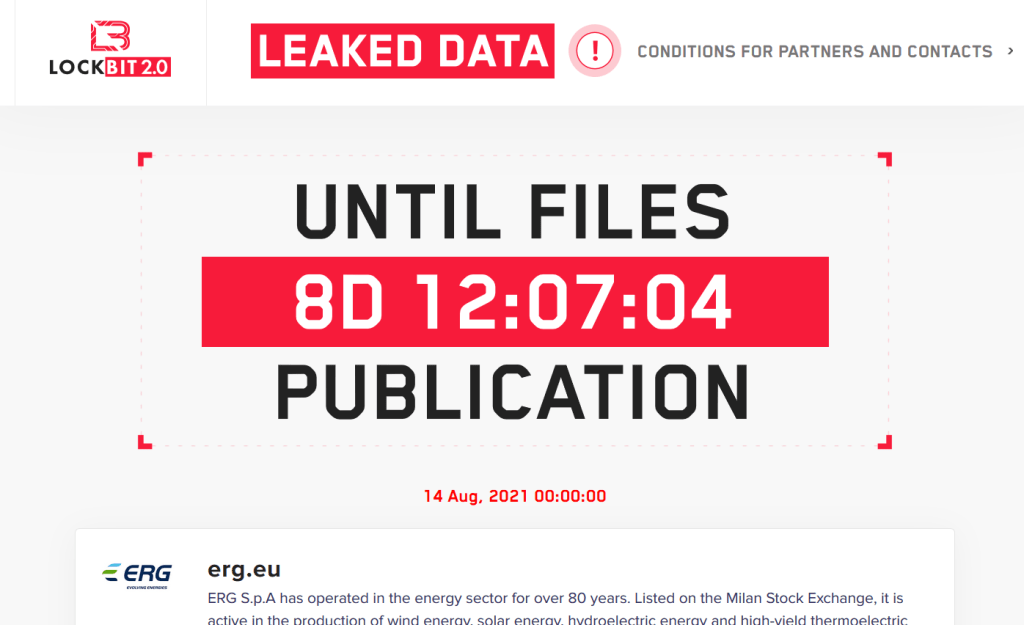

Ora occorrerebbe comprendere se si tratta della stessa violazione di inizio agosto, oppure di una successiva. Il banner emesso da Lockbit all’interno del suo DLS era diverso come descrizione.

Banner della violazione di Agosto

A questo punto attendiamo le notizia su questa vicenda, e se l’azienda volesse contattarci per effettuare una dichiarazione, saremo lieti di pubblicarla su questa pagina.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…