Autore: Emanuele de Lucia, Cluster25

Data Pubblicazione: 30/05/2022

Le botnet utilizzate da KillNet per eseguire gli attacchi DDoS ipotizzavamo che fossero grandi, ma dalle analisi svolte sono stati rilevati migliaia di IP singoli per una potenza di fuoco davvero importante.

Si tratta di migliaia di indirizzi IP univoci utilizzati per condurre attacchi DDoS i quali sono stati scagliati anche contro le infrastrutture italiane, come abbiamo visto nei giorni scorsi e come sta accadendo in queste ultime ore.

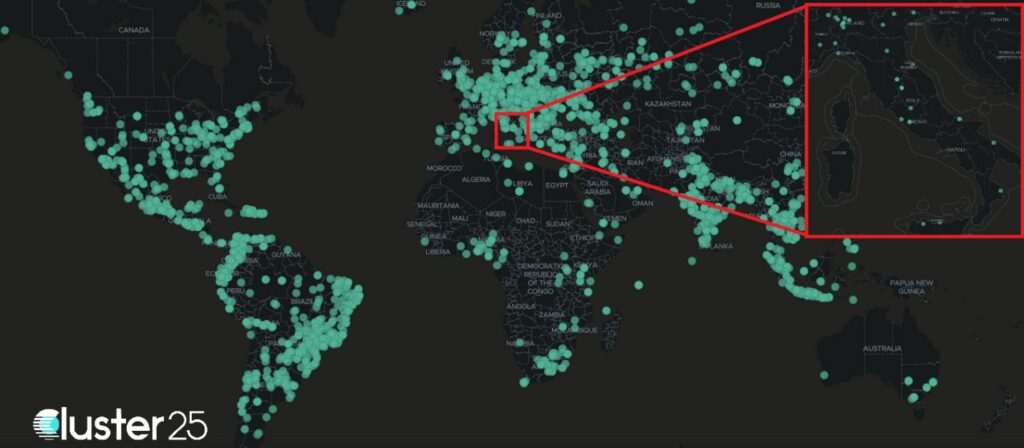

La mappa che riportiamo, sebbene ancora parziale e probabilmente incompleta, mostra migliaia di dispositivi compromessi (ddos zombies) geograficamente distribuiti in 132 Paesi.

Dall’analisi tecnica svolta, è possibile presumere che l’attore di minaccia abbia utilizzato metodi diversi e abbia sfruttato una serie di vulnerabilità per compromettere questi sistemi ed ampliare le sue capacità offensive.

Secondo i dati di Cluster25 relativi all’Italia, la provincia con il maggior numero di host compromessi (zombi DDoS) è Milano, con il 46,3% del totale afferenti all’Italia. Roma invece segue con dei numeri molto più bassi, pari al 6%.

I numeri in assoluto sono molto grandi.

Si parla di circa 16.000 nodi tra iot e router, ma a questi devono essere aggiunti anche i proxy, le vpn, in quanto ogni singolo nodo può usare diversi modi per aggredire un obiettivo, oltre alle connessioni dei partecipanti a Killnet/Legion, che usano la propria connessione con ulteriori proxy e vpn per mascherare i loro IP per eseguire gli attacchi.

Si parla quindi di volumi enormi e al momento i dati possono essere ritenuti ancora parziali e sotto dimensionati.

Di seguito riportiamo una immagine della distribuzione geografica della botnet, con un dettaglio relativo all’Italia.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…