Le cyber-gang d’èlite quali REvil, Darkside, LockBit fanno notizia, ma c’è chi lavora in sottofondo con volumi enormi, questa è GandCrab.

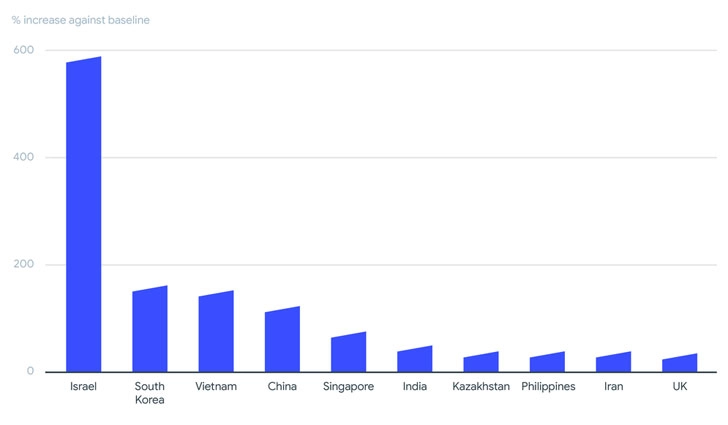

Fino a 130 diverse famiglie di ransomware sono state trovate attive nel 2020 e nella prima metà del 2021, con Israele, Corea del Sud, Vietnam, Cina, Singapore, India, Kazakistan, Filippine, Iran e Regno Unito che risultano i territori più colpiti.

Questo è stato analizzato basandosi su 80 milioni di campioni relativi al ransomware.

Il braccio di sicurezza informatica di Google VirusTotal ha attribuito una parte significativa dell’attività al gruppo GandCrab ransomware-as-a-service (RaaS) (78,5%), seguito da Babuk (7,61%), Cerber (3,11%), Matsnu (2,63%), Wannacry (2,41%), Congur (1,52%), Locky (1,29%), Teslacrypt (1,12%), Rkor (1,11%) e Reveon (0,70%).

“Gli aggressori utilizzano una serie di approcci, tra cui il noto malware botnet e altri Trojan di accesso remoto (RAT) come veicoli per distribuire il ransomware”

ha affermato Vicente Diaz, Strategist di VirusTotal Threat Intelligence .

“Nella maggior parte dei casi, utilizzano campioni nuovi di ransomware per le loro campagne”.

Alcuni degli altri punti chiave scoperti nello studio sono i seguenti:

I risultati arrivano sulla scia di un’ondata inarrestabile di attacchi ransomware mirati verso le infrastrutture critiche degli stati, con bande di criminali informatici che inseguono aggressivamente le vittime in settori critici, inclusi operatori di oleodotti e strutture sanitarie, anche se il panorama è stato testimone di un continuo cambiamento in cui i gruppi di ransomware si evolvono, si riorganizzano o scompaiono per sfuggire al controllo.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…