“Abbiamo attaccato i sistemi informatici delle Ferrovie e del Ministero delle Strade e dello Sviluppo Urbano”. Il messaggio lasciato dagli aggressori sulle macchine hackerate

Venerdì 9 luglio, l’infrastruttura ferroviaria iraniana è stata oggetto di un attacco informatico.

Secondo le notizie iraniane, gli hacker hanno visualizzato messaggi sui ritardi o le cancellazioni dei treni sui pannelli informativi nelle stazioni di tutto il paese e hanno invitato i passeggeri a chiamare un determinato numero di telefono per ulteriori informazioni.

Questo numero apparteneva all’ufficio del leader supremo del paese, l’ayatollah Ali Khamenei.

I social media iraniani hanno diffuso le foto di un monitor di uno dei computer hackerati, dove gli aggressori si sono assunti la responsabilità di entrambi gli attacchi consecutivi.

Check Point Research ha studiato questi attacchi e ha trovato molteplici prove del fatto che questi attacchi si basano fortemente sulla precedente conoscenza e ricognizione delle reti da parte dell’attaccante.

Gli attacchi all’Iran sono risultati tatticamente e tecnicamente simili alla precedente attività contro più società private in Siria, condotta almeno dal 2019. CPR è stato in grado di collegare questa attività a un gruppo di minacce che si identifica come gruppo di opposizione al regime, chiamato Indra.

Durante questi anni, gli aggressori hanno sviluppato e distribuito all’interno delle reti delle vittime almeno 3 diverse versioni di wiper soprannominato Meteor, Stardust e Comet.

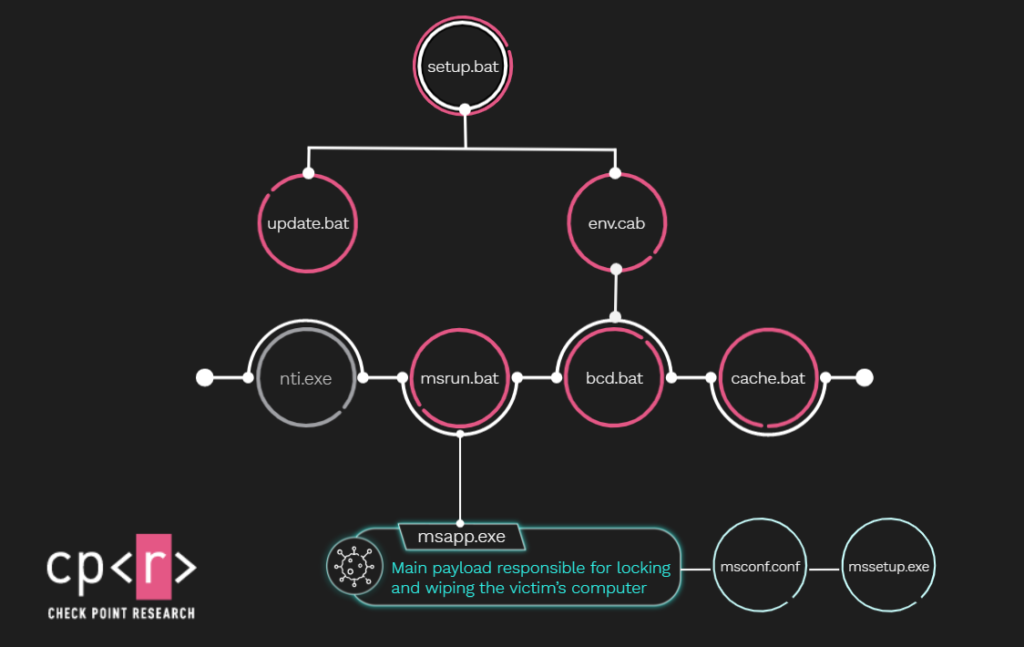

L’esecuzione inizia con il push di un’attività pianificata dall’AD a tutte le macchine tramite criteri di gruppo. Il nome dell’attività è Microsoft\Windows\Power Efficiency Diagnostics\AnalyzeAlle imita l’ AnalyzeSystem, attività eseguita dallo strumento di report di Windows Power Efficiency Diagnostics. La successiva catena di file e archivi .bat è destinata a eseguire le seguenti operazioni:

Il flusso di esecuzione degli attacchi contro obiettivi in Iran

A giudicare dalla qualità degli strumenti, dal loro modus operandi e dalla loro presenza sui social media, CPR ha trovato improbabile che Indra sia gestito da un attore di uno stato nazionale.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…