Secondo un recente rapporto del National Computer Virus Response Center cinese, nonché i dati di Qihoo 360, un gruppo di hacker sostenuto dal governo americano ha utilizzato cinque diversi strumenti di accesso remoto per hackerare i sistemi informatici della Northwestern Polytechnic University cinese.

Gli esperti hanno descritto ogni malware individualmente.

Pertanto, l’utilizzo di diversi strumenti ha consentito al gruppo national state di penetrare efficacemente nella rete interna dell’università e di stabilire un controllo nascosto sui sistemi.

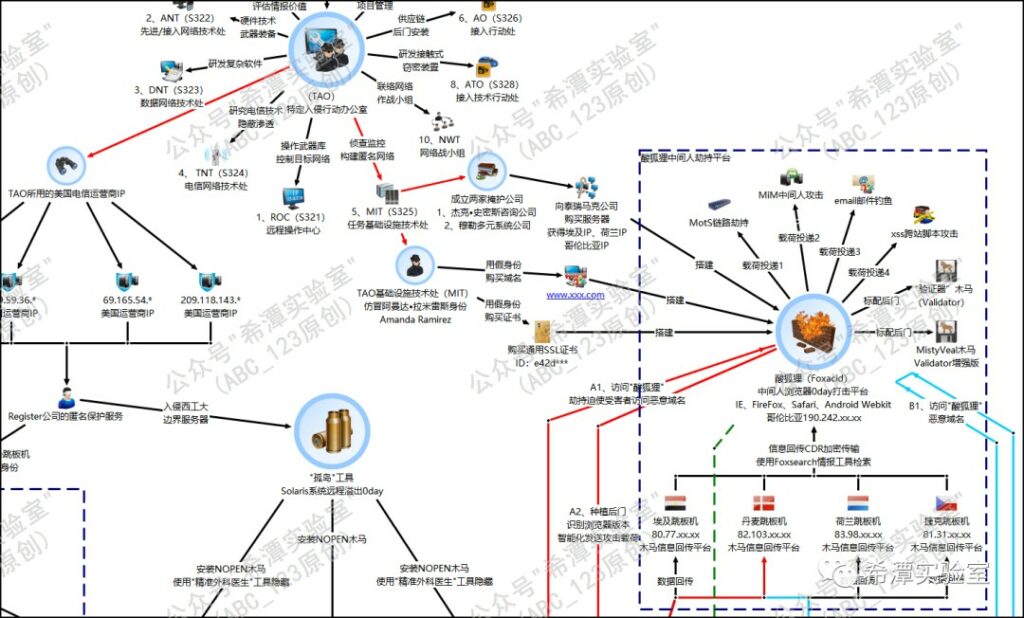

NOPEN è stato utilizzato nella prima fase, per compromettere i firewall. Successivamente, attraverso le vulnerabilità del browser, è stato effettuato un attacco ai sistemi interni utilizzando la “Second Date”. Successivamente, il RAT “Fury Spray” è stato inserito nelle postazioni di lavoro per stabilire un controllo costante. Cunning Heretics ha fornito una presenza nascosta e Stoic Surgeon ha mascherato le tracce dell’attacco.

Un approccio così integrato all’uso di diversi strumenti indica un alto livello di formazione e capacità tecniche della parte attaccante. Gli hacker americani hanno dimostrato una profonda conoscenza dell’architettura della rete attaccata e la capacità di selezionare l’insieme ottimale di programmi dannosi per ogni fase dell’attacco.

Sembra che alcuni degli strumenti utilizzati siano stati progettati appositamente per effettuare tali attacchi. In particolare, “Second Date” e “Cunning Heretics” non sono stati precedentemente trovati in attacchi mirati e sono scarsamente studiati dagli esperti.

Gli esperti cinesi ritengono che sia probabile che si tratti di sviluppi della National Security Agency NSA, creata come parte del programma Tailored Access Operations finalizzato allo spionaggio informatico e all’hacking di sistemi di informazione stranieri.

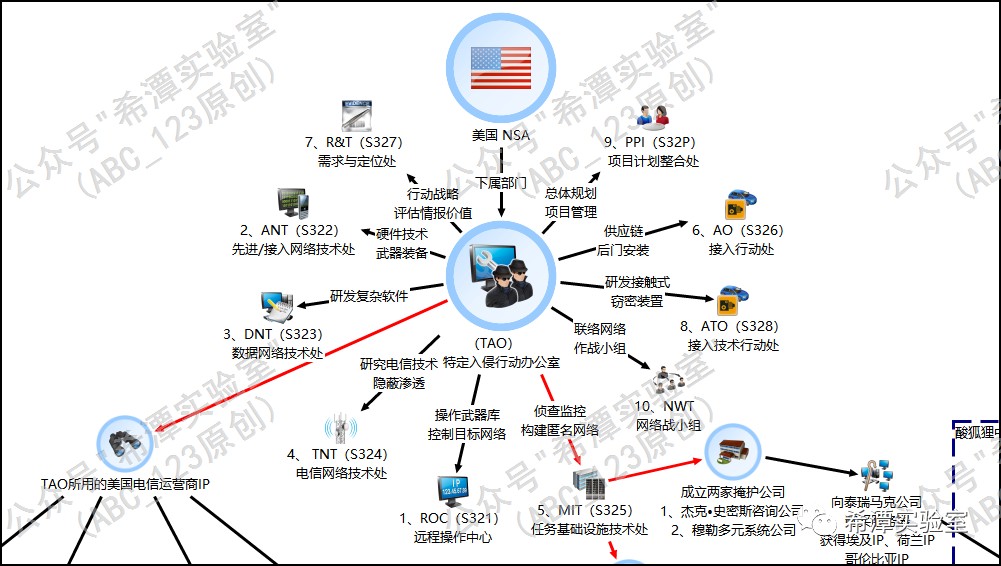

Il Tailored Access Operations (TAO), appartiene alla National Security Agency (NSA) degli Stati Uniti ed è stato fondato nel 1998. Attualmente è un’unità di implementazione tattica del governo degli Stati Uniti specializzata in attacchi informatici su larga scala e furto di oggetti. segreti contro altri paesi.

L’operazione di attacco della National Security Agency (NSA) degli Stati Uniti contro la Northwestern Polytechnical University aveva il nome in codice “shotXXXX” (shotXXXX). L’operazione è comandata direttamente dal responsabile del TAO, il MIT è responsabile della costruzione dell’ambiente di ricognizione e dell’affitto delle risorse di attacco; R&T è responsabile della determinazione della strategia dell’operazione di attacco e della valutazione dell’intelligence; ANT, DNT e TNT sono responsabili della fornitura di servizi tecnici supporto; ROC è responsabile dell’organizzazione e della conduzione di operazioni di ricognizione degli attacchi.

Negli ultimi decenni, le relazioni già complesse tra le maggiori potenze mondiali si sono spostate sempre più online. L’attacco informatico al Politecnico nordoccidentale della Cina è solo la punta dell’iceberg nella guerra fredda informatica in corso.

Tali incidenti sottolineano solo che la sicurezza delle informazioni e la protezione dei dati stanno diventando vettori chiave della sicurezza nazionale per qualsiasi paese.

Ciascuno di questi eventi non solo dimostra le capacità tecniche degli aggressori, ma approfondisce anche il divario di sfiducia tra gli Stati, rendendo ancora più difficile la ricerca di percorsi verso una soluzione diplomatica.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Cybercrime

CybercrimeLe autorità tedesche hanno recentemente lanciato un avviso riguardante una sofisticata campagna di phishing che prende di mira gli utenti di Signal in Germania e nel resto d’Europa. L’attacco si concentra su profili specifici, tra…

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…