Spesso abbiamo parlato di Linux e del mondo opensource, di Windows e del software proprietario e dei sistemi operativi in generale.

Ma partendo dal seme di Unix di Ken Thompson, molti sistemi operativi nel tempo hanno preso forma, e a parte le infinite distribuzioni Linux che ci vengono proposte ogni giorno, esistono altri rami della genealogia di UNIX che stanno facendo la storia dell’informatica oggi, che è importante conoscere.

Molto tempo fa, nel 1974 presso l’università di Berkeley in California, il professor Bob Fabry acquisì dal DARPA (la Defence Advanced Research Projects Agency degli Stati Uniti D’America), il codice sorgente del sistema operativo UNIX rilasciato nel 1971, sviluppato da Dennis Ritchie e Ken Tompson presso i laboratori Bell di AT&T.

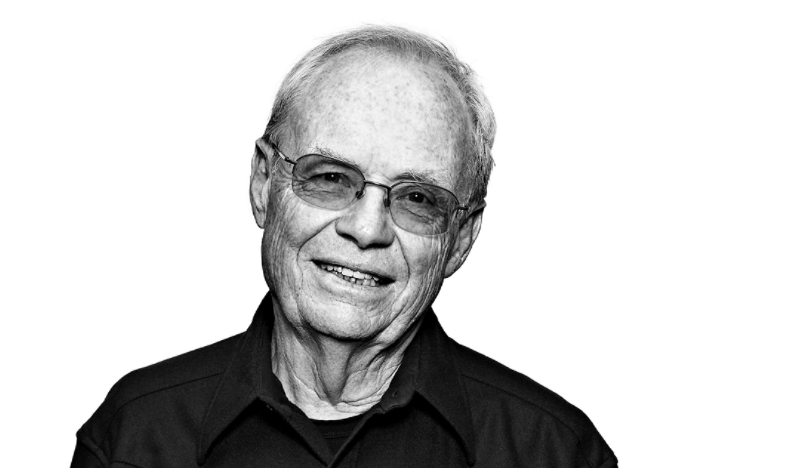

Il professor Bob Fabry

Da quel momento, venne creato un gruppo di ricercatori a Berkeley che prese il nome di Computer Systems Research Group che iniziò a modificare e migliorare il codice sorgente di UNIX, chiamando la loro versione “Berkeley Unix” o ” Berkeley Software Distribution”, acronimo quindi di BSD.

Nel 1975, Ken Thompson prese un anno sabbatico dai laboratori Bell e venne a Berkeley dove iniziò a lavorare su un’implementazione del linguaggio Pascal.

Gli studenti laureati Chuck Haley e Bill Joy (appuntatevi questo nome, perché lo ritroveremo in futuro come fondatore della SUM Microsystem) migliorarono il lavoro di Thompson e mano a mano altre università si interessarono al software di Berkeley, e così nel 1977 Joy iniziò a compilare la prima versione della Berkeley Software Distribution che fu rilasciata il 9 marzo del 1978.

Bill Joy, il fondatore della SUN Microsystem

Molte erano le migliorie e le aggiunte, come la scrittura dei protocolli per internet, il TCP/IP e i famosi socket Berkeley e poi la memoria virtuale e il Berkeley Fast File System, ma ci furono problemi legali e di diffusione del software in quanto il kernel era ancora quello di UNIX e quindi quello prodotto dai laboratori di AT&T, pertanto il software poté circolare solo in modo controllato.

Il primo BSD di fatto era un add-on alla Versione 6 di Unix piuttosto che un sistema operativo con un proprio kernel, anche se successivamente venne reso autonomo e da li in poi iniziarono i problemi legali con la AT&T in quanto molto del codice era il loro e non era redistribuitile.

A cavallo delle due versioni, la NET-1 e la NET-2, in 18 lunghi mesi il codice della AT&T venne completamente riscritto ad eccezione di 6 file presenti nel kernel. Nel 1992 questi file vennero riscritti in un nuovo progetto gestito da Bill Jolitz che adatto’ il sistema operativo sulla nuova tecnologia Intel 80386, infatti la nuova versione venne chiamata 386BSD.

Ma dato che jolitz trascurò il progetto, alcune persone iniziarono a manutenere le patch in modo autonomo e fecero uscire il sistema operativo con il nome di FreeBSD, termine coniato da David Greenman in quanto tutto il codice sorgente del sistema era divenuto finalmente libero.

La prima versione di FreeBSD venne rilasciata a novembre del 1993. Oggi, FreeBSD è utilizzato da molte società IT come IBM , Nokia , Juniper Networks per creare i loro prodotti, solo per citarne alcune. Alcune parti di Mac OSX, il sistema operativo di Apple sono basate su FreeBSD.

Ma Il sistema operativo è stato anche usato in alcune delle sue parti sulla PlayStation 3, mentre il sistema operativo PlayStation 4 è derivato da FreeBSD 9 come per la Nintendo Switch. Ma anche Netflix, WhatsApp, sono altri esempi di grandi aziende di successo, fortemente orientate alla rete che utilizzano oggi FreeBSD.

I due fondatori di WhatsApp Brian Acton e Jan Kuom

I Server di WhatsApp, ad esempio, che smistano miliardi di messaggi al giorno sono basati su FreeBSD e il linguaggio di programmazione Erlang. Disse Acton e Kuom ( i co fondatori di Whatsapp), che la scelta ricadde su FreeBSD in quanto ci avevano lavorato molto sopra quando erano dipendenti di Yahoo.

Concludendo, oggi abbiamo molti sistemi operativi e distribuzioni opensource Linux da utilizzare. Ma partendo da UNIX dei laboratori Bell, lo Unix di Ken tomphson, molti software liberi hanno preso forma, e uno di questi è FreeBSD.

Ti è piaciuto questo articolo? Ne stiamo discutendo nella nostra Community su LinkedIn, Facebook e Instagram. Seguici anche su Google News, per ricevere aggiornamenti quotidiani sulla sicurezza informatica o Scrivici se desideri segnalarci notizie, approfondimenti o contributi da pubblicare.

Innovazione

InnovazioneL’evoluzione dell’Intelligenza Artificiale ha superato una nuova, inquietante frontiera. Se fino a ieri parlavamo di algoritmi confinati dietro uno schermo, oggi ci troviamo di fronte al concetto di “Meatspace Layer”: un’infrastruttura dove le macchine non…

Cybercrime

CybercrimeNegli ultimi anni, la sicurezza delle reti ha affrontato minacce sempre più sofisticate, capaci di aggirare le difese tradizionali e di penetrare negli strati più profondi delle infrastrutture. Un’analisi recente ha portato alla luce uno…

Vulnerabilità

VulnerabilitàNegli ultimi tempi, la piattaforma di automazione n8n sta affrontando una serie crescente di bug di sicurezza. n8n è una piattaforma di automazione che trasforma task complessi in operazioni semplici e veloci. Con pochi click…

Innovazione

InnovazioneArticolo scritto con la collaborazione di Giovanni Pollola. Per anni, “IA a bordo dei satelliti” serviva soprattutto a “ripulire” i dati: meno rumore nelle immagini e nei dati acquisiti attraverso i vari payload multisensoriali, meno…

Cyber Italia

Cyber ItaliaNegli ultimi giorni è stato segnalato un preoccupante aumento di truffe diffuse tramite WhatsApp dal CERT-AGID. I messaggi arrivano apparentemente da contatti conosciuti e richiedono urgentemente denaro, spesso per emergenze come spese mediche improvvise. La…